Cyber Threat Intelligence

Détectez et dissuadez les menaces externes de votre entreprise avec Threat Intelligence, notre solution modulaire de renseignements sur les cybermenaces. Les modules de Digital Risk Protection couvrent la plus large gamme de menaces du marché et fournissent des informations exploitables pour optimiser les performances des réponses aux incidents. Offrez à vos équipes de sécurité un point de contrôle central pour les renseignements automatisés, opérationnels, tactiques et stratégiques sur les menaces.

A Propos de Threat Intelligence

Chaque module Threat Intelligence est soutenu par notre équipe d’analystes internes internationaux et peut être acquis et utilisé individuellement, ce qui vous donne la possibilité de choisir l’intelligence la plus pertinente pour votre entreprise. Enrichissez et contextualisez les menaces afin que vous puissiez défendre vos actifs et comprendre les plans de vos adversaires avant qu’ils ne frappent.

Identifiants

Détectez et récupérez vos identifiants compromis en temps réel.

Fuites de Données

Détection des fuites de documents et d’informations provenant d’employés et de tiers.

Protection des Domaines

Combattez les attaques de phishing et de cybersquatting grâce à la détection automatisée des sites malveillants.

Dark Web

Suivez et surveillez l’empreinte de votre organisation sur le Dark Web.

Hacktivisme

Surveillez les opérations mondiales de hacktivisme social et protégez vos réseaux et vos employés contre les attaques potentielles.

MRTI Feed

Accédez à des millions d’IOC en temps réel et gérez les menaces plus efficacement

Réseaux Sociaux

Suivez l’empreinte numérique de votre organisation, y compris l’utilisation non autorisée de marques, de logos et d’actifs.

Explorateur de menaces

Atténuez et hiérarchisez les risques grâce à des informations avancées sur les vulnérabilités et des alertes personnalisées.

Fontionnalités

- Plus de 13 ans de données historiques sur les menaces

- Collecte de données à partir de sources ouvertes, fermées et privées

- Livraison vérifiée par nos équipes qui minimise les faux positifs

- Analyse de données volumineuses avec contexte et détails sous-jacents

- Intégration des données sur les menaces STIX/TAXII et partage d’informations

- Plugins disponibles pour SIEM, SOAR et TIP

- Système dynamique de notation des risques pour alimenter les programmes de gestion des vulnérabilités via API

- Modèle commercial flexible pour différents partenariats, y compris les programmes MSSP

- Partenariat en cours avec Cyber Threat Alliance (CTA)

- Combinez avec la gestion de la surface d’attaque externe pour obtenir une vue d’ensemble des menaces qui pèsent sur votre surface d’attaque

- Automatisez facilement vos actions grâce à notre moteur d’automatisation intégré.

Comment fonctionne Threat Intelligence

Nous recherchons en permanence sur l’open, deep, and dark Web pour découvrir des informations sur les menaces spécifiques aux clients, en utilisant une technologie automatisée pour une plus grande rapidité et échelle de données. Nous récupérons et fournissons ces renseignements dans un format modulaire, offrant aux clients un moyen simple de faire face aux cybermenaces externes et de gérer leur risque numérique.

Le seule entreprise euopéenne de cybersécurité nommée leader global dans le rapport Leadership Compass 2025 de KuppingerCole

Outpost24 a également été reconnu comme leader dans les catégories Produit et Marché. KuppingerCole compte parmi les analystes de pointe en matière d’identités numériques, d’authentification et de cybersécurité.

Équipe interne de Threat Intelligence

Notre équipe interne dédiée à la Threat Intelligence, KrakenLabs, comprend l’importance cruciale de rester en avance dans le paysage des cybermenaces en constante évolution. Nous sommes spécialisés dans l’analyse approfondie et la production de rapports sur mesure, adaptés spécifiquement à votre organisation. Nos services vous fournissent des informations exploitables sur les dernières activités des acteurs malveillants, y compris les indicateurs de compromission (IOCs), les vulnérabilités et les TTPs ciblant votre organisation, dans un format facile à assimiler.

Nous proposons également des conseils et services d’experts sur les mesures proactives pour protéger votre organisation, y compris la surveillance des menaces issues du Dark Web, l’analyse des violations de données et les évaluations OSINT, afin de garantir que votre organisation garde une longueur d’avance sur les cybercriminels.

Questions Fréquemment Posées

Contre quels types de menaces une solution de renseignement sur les cybermenaces peut-elle protéger ?

Une solution de renseignement sur les cybermenaces peut aider les entreprises à identifier les menaces qui les ciblent et à réduire les temps de réponse aux incidents. Elle peut également identifier si un exploit s’est déjà produit.

En quoi notre solution de Threat Intelligence se distingue-t-elle des autres sur le marché ?

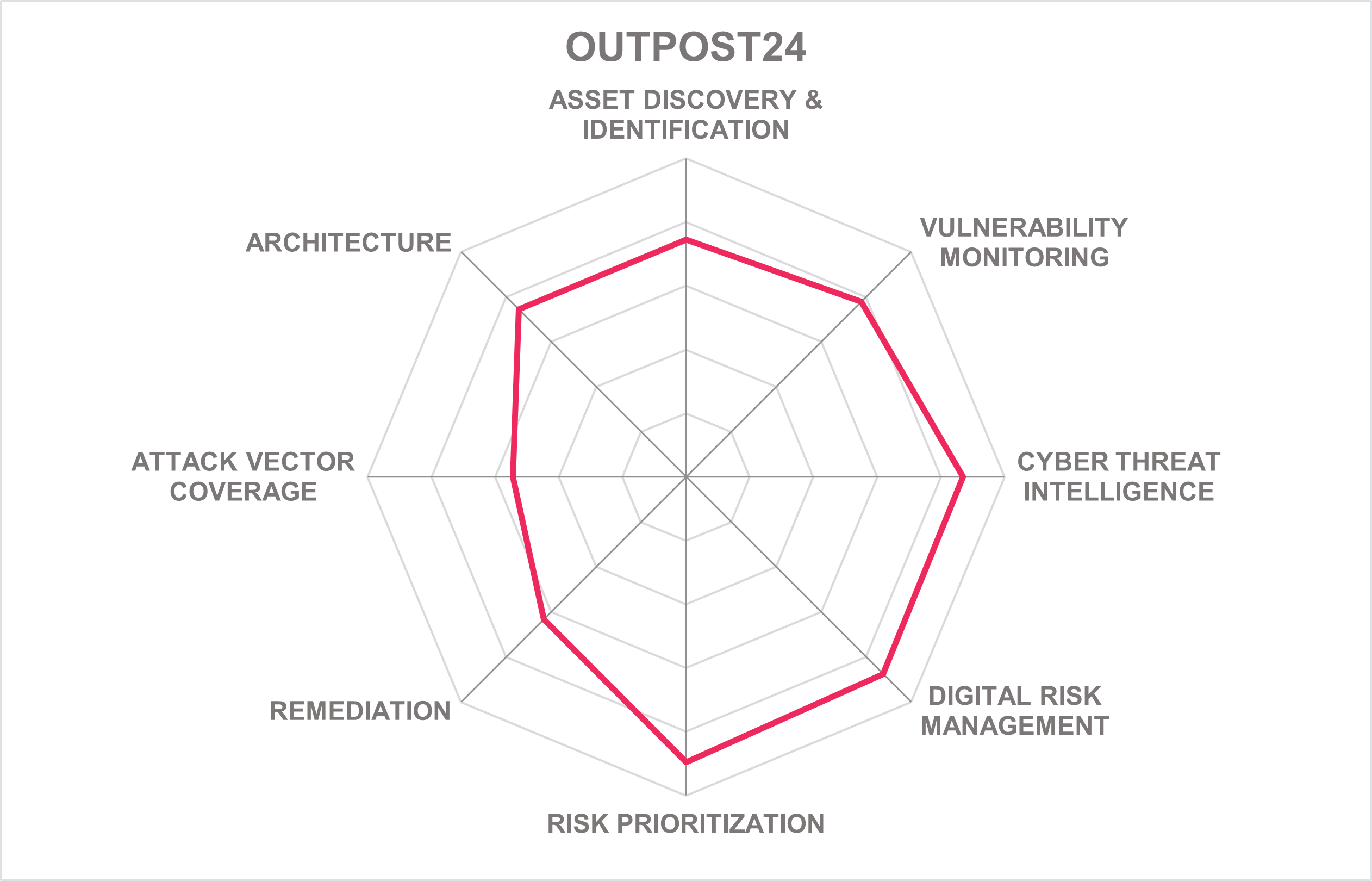

Threat Intelligence par Outpost24 couvre un large éventail de menaces sur le marché. Grâce à son architecture modulaire payante, vous pouvez choisir les modules les plus pertinents pour votre entreprise.

Comment Threat Intelligence identifie-t-il les informations d'identification compromises ?

Threat Intelligence peut détecter à la fois les informations d’identification divulguées sur les marchés clandestins et les informations d’identification volées obtenues par des logiciels malveillants. Notre infrastructure de sinkholes, honeypots, robots d’exploration et capteurs recherche en permanence et peut également capturer les informations d’identification obtenues par les logiciels malveillants en temps réel.

En combien de temps puis-je configurer Threat Intelligence et obtenir des résultats ?

Vous pouvez configurer Threat Intelligence en quelques minutes et obtenir des résultats pertinents presque immédiatement. La solution basée sur le cloud élimine le besoin d’installations de logiciels ou de terminaux.

Threat Intelligence s'intègre-t-il à d'autres plateformes ?

Threat Intelligence offre une intégration d’API avec d’autres systèmes. La solution prend également en charge STIX/TAXII pour faciliter le partage d’informations entre différents formats de données et plates-formes.

Threat Intelligence est-il une source fiable de renseignements sur les menaces ?

Oui, les renseignements sur les menaces contenus dans la plateforme Threat Intelligence s’appuient sur des données humaines. Notre équipe interne de renseignements sur les menaces, également connue sous le nom de KrakenLabs, se consacre à la fourniture et à l’analyse des renseignements sur les menaces dans notre outil, tels que les profils des acteurs de la menace, les IOC, les CVE, les modèles d’attaque, les signatures et les logiciels malveillants. Cela garantit que toutes les informations qui vous sont fournies sont opportunes, précises et de la plus haute qualité.

Témoignages Clients

Threat Intelligence a permis à l’une des plus grandes sociétés de télécommunications au monde, Telefónica, de fournir des informations spécifiques, prédictives et exploitables à ses clients pour accélérer la prise de décision.

Demander une Démo

Veuillez remplir vos informations pour soumettre une demande de démo. Tous les champs sont obligatoires.