21 Mar 2024

Willkommen zur monatlichen Zusammenfassung der wichtigsten Cybersecurity-Nachrichten und Bedrohungsinformationen von KrakenLabs

19 Mar 2024

Diese neun IT-Shortcuts könnten Ihre IT-Sicherheit mehr gefährden als nutzen.

11 Mar 2024

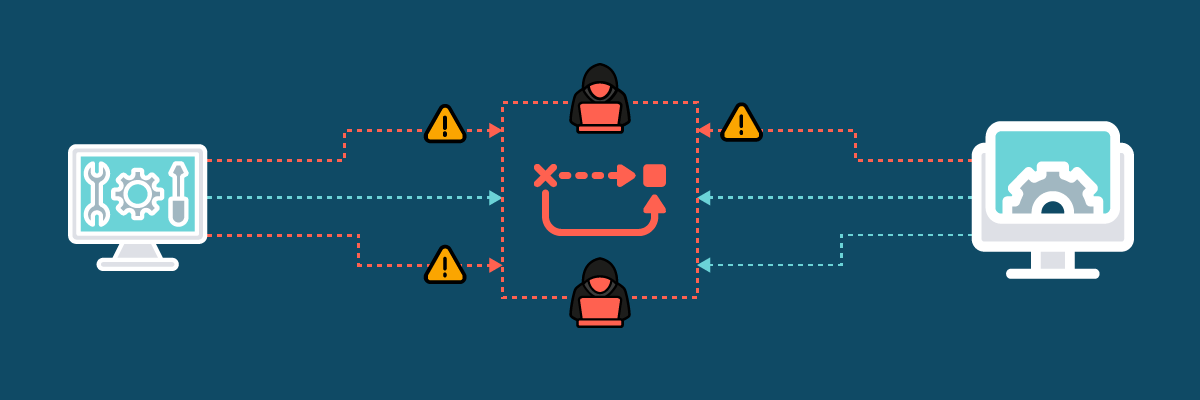

Warum sollte man Netzwerk-Ports scannen und welche Scan Methoden gibt es? Erfahren Sie mehr in diesem Blogartikel.

04 Mar 2024

VPN-Lösungen von Ivanti weisen gravierende Schwachstellen auf. Wie können Security-Experten festsellen, ob sie davon betroffen sind?

22 Feb 2024

Wie kann es sein, dass etwas geheimes wie Zugangsdaten so häufig für Cyberangriffe missbraucht werden können und was bedeutet das...