Cyber Threat Intelligence - Ist meine Organisation bereits kompromittiert oder im Visier von Angreifern?

Cyber-Bedrohungen und Ransomware sind allgegenwärtig – doch wie bereitet man sich am besten auf einen Angriff vor? Unsere modularen Cyber Threat Intelligence-Lösungen in Form von Digital Risk Protection (DRP) sammeln, verarbeiten und analysieren die Motive und das Verhalten von Angreifern in Echtzeit. So helfen wir Ihnen durch eine frühzeitige Gefahrenerkennung dabei, fundierte Entscheidungen zur Bekämpfung externer Unternehmens- oder branchenspezifischer Bedrohungen zu treffen – bevor sie eintreten. Versorgen Sie Ihr Cybersicherheit-Team mit einem zentralen Kontrollpunkt für automatisierte, operative, taktische und strategische Threat Intelligence.

Unser Threat Intelligence Lösung

Maßgeschneiderter, modularer Aufbau für jeden Anwendungsfall. Jedes THreat Intelligence Modul wird von unserem erstklassigen internen Analystenteam betreut und kann individuell erworben und genutzt werden, so dass Sie flexibel die Informationen auswählen können, die für Ihr Unternehmen am wichtigsten sind. So können Sie die Bedrohungen besser einschätzen und in den richtigen Zusammenhang stellen, um Ihre Assets zu schützen und die Strategien der Angreifer zu durchschauen, bevor diese tatsächlich zuschlagen.

Zugangsdaten

Stellen Sie alle Ihre kompromittierten Anmeldedaten in Echtzeit sicher

Datenlecks

Spüren Sie Informationslecks von Mitarbeitern und Dritten auf

Schutz Ihrer Domains

Bekämpfen Sie Phishing- und Cybersquatting-Angriffe durch automatisierte Überwachung von illegitimen Domains

Dark Web

Verstärken Sie Ihr Wissen über die Vorgänge im Untergrund des Dark Web und des Schattens Ihrer Organisation

Hacktivism

Schützen Sie Ihre Netzwerke und Mitarbeiter vor social-born attacks

MRTI Feed

Zugriff auf Millionen von IOCs in Echtzeit und effizienteres Risikomanagement

Social Media

Beobachten Sie den digitalen Fußabdruck Ihrer Organisation in den sozialen Medien

Threat Explorer

Minimieren und priorisieren Sie Risiken mit erweiterten Schwachstelleninformationen und benutzerdefinierten Benachrichtigungen.

Features

- Mehr als 13 Jahre an Bedrohungsdaten für bessere Analysen der Zusammenhänge

- Datenerhebung aus öffentlichen, geschützten und vertraulichen Quellen

- Von Experten verifizierte Daten zur Vermeidung von False Positives

- Big Data-Analysen von Hintergrundinformationen und zugrundeliegenden Details

- Integration von STIX/TAXII-Bedrohungsdaten und Informationsaustausch

- Plugins für SIEMs, SOAR und TIPs

- Dynamisches Risiko-Scoring-System zur Einspeisung via API in

- Vulnerability-Management-Lösungen

- Flexibles Geschäftsmodell für verschiedene Partnerschaften, einschließlich MSSP-Programme

- Fortlaufende Partnerschaft mit Cyber Threat Alliance (CTA)

- Kombinieren Sie mit External Attack Surface Management, um einen vollständigen Überblick über die Bedrohungen zu erhalten, denen Ihre Angriffsfläche ausgesetzt ist.

- Einfaches Automatisieren von Aktionen mit unserer integrierten Automatisierungs-Engine

So funktioniert Threat Intelligence mit Outpost24

Wir durchsuchen kontinuierlich das Open-, Deep- und Dark-Web, um Bedrohungsinformationen zu finden. Wir rufen diese Informationen ab und stellen sie Ihnen kundenspezifisch in einem modularen Format bereit. Hiermit können Sie dann externen Cyberbedrohungen auf unkomplizierte Weise begegnen und Ihre digitalen Sicherheitsrisiken effizienter verwalten.

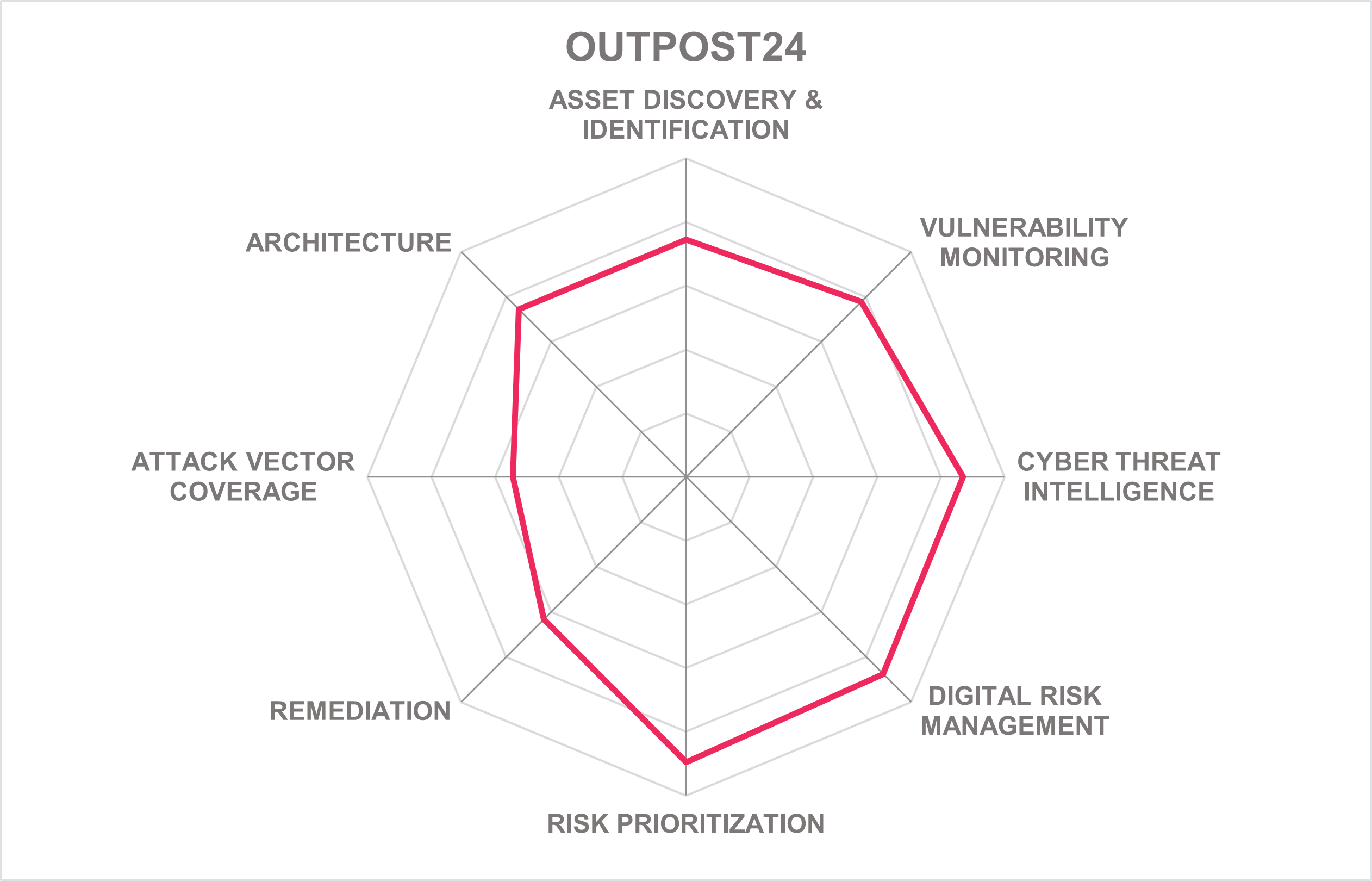

Einziges europäisches Cybersicherheitsunternehmen, das zum Overall Leader im KuppingerCole 2025 ASM Leadership ernannt wurde

Outpost24 wurde zudem von KuppingerCole ― renommierte Analysten in den Bereichen digitale Identitäten, Authentifizierung und Cybersicherheit ― als führend in den Kategorien Produkt und Markt ausgezeichnet.

Internes Threat Intelligence Team

Unser engagiertes internes Threat Intelligence Team, KrakenLabs, weiß, wie wichtig es ist, in der sich ständig weiterentwickelnden Cyber-Threat-Landschaft immer einen Schritt voraus zu sein. Wir haben uns darauf spezialisiert, maßgeschneiderte, detaillierte Threat Analysen und Reports zu erstellen, die speziell auf Ihr Unternehmen zugeschnitten sind. Mit unseren Dienstleistungen erhalten Sie verwertbare Einblicke in die neuesten Aktivitäten von Bedrohungsakteuren, einschließlich IOCs, Schwachstellen und TTPs, die auf Ihr Unternehmen abzielen. Alles in einem leicht verständlichen Format. Darüber hinaus bieten wir Ihnen fachkundige Beratung und Dienstleistungen zum proaktiven Schutz Ihres Unternehmens, einschließlich Threats aus dem Dark Web, Breach-Analysen und OSINT-Assessments, um sicherzustellen, dass Ihr Unternehmen den Cyberkriminellen immer einen Schritt voraus ist.

FAQ

Vor welchen Bedrohungen schützt eine Cyber Threat Intelligence-Lösung?

Cyber Threat Intelligence-Lösungen können Unternehmen dabei helfen, die Bedrohungen zu erkennen, die auf sie abzielen, und die Reaktionszeit auf Vorfälle zu verkürzen. Sie kann auch feststellen, ob eine Sicherheitslücke bereits vorgefallen ist.

Wie unterscheidet sich unsere Threat Intelligence Lösung von anderen auf dem Markt?

Threat Intelligence by Outpost24 deckt ein breites Spektrum an Bedrohungen auf dem Markt ab. Dank der modularen Pay-as-you-need-Architektur können Sie die Module auswählen, die für Ihr Unternehmen am wichtigsten sind.

Wie erkennt Threat Intelligence kompromittierte Zugangsdaten?

Threat Intelligence kann sowohl geleakte Anmeldedaten auf Schwarzmärkten als auch gestohlene Anmeldedaten, die durch Malware erlangt wurden, erkennen. Unsere Infrastruktur aus Sinkholes, Honeypots, Crawlern und Sensoren ist ständig auf der Suche und kann auch durch Malware erbeutete Credentials in Echtzeit erfassen.

Wie schnell kann ich Threat Intelligence konfigurieren und erste Ergebnisse sehen?

Sie können Threat Intelligence in wenigen Minuten konfigurieren und erhalten fast sofort aussagekräftige Ergebnisse. Die Cloud-basierte Lösung macht Software-Installationen oder Endpoints überflüssig. Durch Serverstandorte in Europa und Deutschland sind Ihre Informationen und Abfragen DSGVO-konform geschützt.

Lässt sich Threat Intelligence in andere Plattformen integrieren?

Threat Intelligence bietet API-Integration mit anderen Systemen. Die Lösung unterstützt zudem STIX/TAXII für den einfachen Informationsaustausch zwischen verschiedenen Datenformaten und Plattformen.

Ist Threat Intelligence eine zuverlässige Quelle für Bedrohungsinformationen?

Ja. Die Bedrohungsinformationen auf der Threat Intelligence Plattform werden nicht nur durch Scanner und Sensoren gesammelt sondern auch von Analysten zusammengetragen und verifiziert. Unser internes Threat Intelligence Team, bekannt als KrakenLabs, widmet sich ausschließlich der Beschaffung und Analyse von Threat Intelligence in unserem Tool, wie z.B. Threat Actor Profile, IOCs, CVEs, Angriffsmuster, Signaturen und Malware. Dadurch wird sichergestellt, dass alle Informationen, die Sie erhalten, zeitnah, akkurat und von höchster Qualität sind.

Referenzen

Mit unserer Threat-Intelligence-Lösung konnte Telefónica, eines der größten Telekommunikationsunternehmen der Welt, seinen Kunden spezifische, vorhersagbare und verwertbare Informationen zur Verfügung stellen, um die Entscheidungsfindung zu beschleunigen. Unsere Threat Intelligence-Lösung ist einfach zu implementieren, einzurichten und zu bedienen, und Telefónica konnte schon nach wenigen Minuten Erfolge verzeichnen.

Demo anfordern

Verbessern Sie jetzt Ihre Sicherheitslage

Bitte geben Sie Ihre Daten ein, um eine Demo-Anfrage zu stellen. Alle Felder sind Pflichtfelder.