Checkliste für erfolgreiche Pentests von Webanwendungen

Ein Penetrationstest ist ein gewollter Angriff auf IT-Infrastruktur Ihres Unternehmens. Wird der Angriff erfolgreich abgewehrt, ist der Test bestanden. Sollte der Angriff Ihre Verteidigungsmaßnahmen erfolgreich kompromittieren, haben Sie ebenfalls gewonnen, da Sie nun die Chance haben, die betreffenden Schwachstellen zu beheben, bevor ein tatsächlicher Angreifer sein Glück versucht. Angesichts der Komplexität eines modernen Unternehmens kann ein Pentest eine Vielzahl von Assets, Netzwerken, Systemen und Anwendungen vor Ort, mobil und in der Cloud testen. In diesem Beitrag konzentrieren wir uns auf die Vorbereitungen für einen Pentest der Webanwendungen Ihres Unternehmens.

Da Schwachstellen in Webanwendungen fast überall und jederzeit auftreten können, ist eine gute Vorbereitung unerlässlich. Werden täglich fünf, zehn, zwanzig oder mehr neue Codeversionen von DevOps freigegeben, gibt es darin zahlreiche Möglichkeiten für neue Fehler und Schwachstellen. Üblicherweise gibt es zwei Arten von Mängeln. Technische Probleme können verschiedene Angriffe wie SQL-Injection und Cross-Site-Scripting (XSS) ermöglichen. Probleme in der Business-Logik können Exploits wie die Eingabe einer negativen Menge beim Checkout ermöglichen. Weitere Beispiele für die häufigsten Sicherheitslücken bei Webanwendungen finden Sie in den OWASP Top 10.

Im Rahmen der Vorbereitung für einen Pentest sollten alle zu testenden Elemente festgelegt werden, sowie die Verantwortlichen für die Entwicklung, die Wartung, den Betrieb und die Sicherheit der einzelnen Komponenten. In diesem Beitrag werden Ideen vorgestellt, die Sicherheitsverantwortlichen bei der Vorbereitung ihrer Organisation auf einen Pentest und der Priorisierung von Gegenmaßnahmen helfen können.

Checkliste für erfolgreiche Pentests

Bei der Vorbereitung auf einen Pentest können Sie anhand einer Checkliste mit grundsätzlichen Themen vorgehen, die Sie an die spezifischen Anforderungen Ihres Unternehmens anpassen können. Die Themen sollten den Teams einen Überblick über die Angriffsfläche verschaffen, damit sie die Ergebnisse des Pentests und die Umsetzung von Korrekturmaßnahmen schneller verstehen. Im Folgenden finden Sie vier Bereiche zur Vorbereitung auf einen Pentest.

1. Bestimmen Sie die Webanwendungen für die Analyse

Um herauszufinden, wie groß die Angriffsfläche Ihrer Organisation im Bezug auf Webanwendungen ist, sollten Sie damit beginnen, alle Webanwendungen, die über das Web erreichbar sind, zu katalogisieren. Jede dieser Anwendungen bietet Angreifern einen potenziellen Einstiegspunkt, um weiter in Ihre Infrastruktur einzudringen. Gehen Sie davon aus, dass auch Angreifer nach all diesen Anwendungen scannen und sie auf Schwachstellen untersuchen werden. Zu den nützlichen Informationen gehören:

- Beschreibung der Webanwendung.

- Wie sie in eine Lösung oder System eingeordnet ist.

- Wer den Code dazu erstellt und pflegt.

- Wo die Webanwendung gehostet wird und die damit verbundenen Zugriffsregeln.

- Welche Schnittstellen es für die Administration gibt.

- Gibt es vertrauliche Daten und Quellen?

- Wo werden sensible Daten verarbeitet, übertragen und/oder gespeichert?

- Kritische Funktionen, die sich auf das Testen auswirken können.

2. Klären Sie die wichtigsten Anliegen

Zwar sind alle Webanwendungen ein potenzielles Angriffsziel, doch einige sind im Hinblick auf die geschäftlichen und operativen Auswirkungen von größerer Bedeutung als andere. Um zu ermitteln, auf welche Webanwendungen die Teams am meisten achten sollten, gibt es einige Punkte zu beachten:

- Erstellen Sie ein Ranking, um die Priorität von Webanwendungen zu ermitteln (z. B. Hoch, Mittel, Niedrig).

- Identifizieren Sie einen bestimmten Teil oder Teile von Webanwendungen mit hoher Priorität, die Schwachstellen aufweisen können.

- Verifizieren Sie, dass sensible Daten, die in der DevOps-Stagingumgebung verwendet werden, durch entsprechende Sicherheitsvorkehrungen geschützt sind.

- Vergleichen Sie potenzielle Schwachstellen mit gängigen Risiken für die Sicherheit von Webanwendungen wie den OWASP Top 10. So könnten beispielsweise Programmierfehler einen SQL-Injection- oder Cross-Site-Scripting-Angriff auslösen, die jedoch nichts mit Fehlkonfigurationen in Bezug auf das Hosting und den Zugriff auf die Prod-Umgebung zu tun haben.

- Bewertung der geschäftlichen und operativen Risiken, wenn diese Schwachstellen von Angreifern ausgenutzt werden.

3. Compliance

Die Einhaltung interner und externe Vorgaben, Richtlinien, Frameworks und Gesetze spielt auch bei Webanwendungen ein große Rolle. Ein Verstoß gegen diese kann erhebliche Strafen nach sich ziehen. Neben finanziellen Konsequenzen durch Strafen und Busßgelder können zusätzliche Kosten entstehen, z. B. durch Gerichtsurteile, Vertrauensverlust, geringere Unternehmensbewertung und Verlust von Kunden. Durch die Internationalisierung der geschäftlichen Transaktionen unterliegt ein Unternehmen in der EU möglicherweise den Vorschriften der USA oder sogar eines Bundesstaates wie New York oder Kalifornien – und umgekehrt. Bei der Vorbereitung auf den Pentest sollten Sie daher herausfinden, welche Vorschriften für Ihre Webanwendungen gelten können, z. B:

- Internationale Organisation für Normung (ISO)

- U.S. National Institute of Standards and Technology (NIST)

- Payment Card Industry Data Security Standard (PCI DSS)

- Service Organization Control Typ 2 (SOC2)

- BSI Grundschutz

- U.S. Health Insurance Portability and Accountability Act (HIPAA)

- CREST

- DSGVO

4. Maßnahmenplan

Ein Pentest ist kein Bericht, den man liest, speichert und wieder vergisst. Das Hauptziel des Pentests besteht darin, aufzuzeigen, welche Webanwendungen Schwachstellen aufweisen und wie diese behoben werden können. Das bedeutet, dass sofort gehandelt werden muss, um zu verhindern, dass kritische Schwachstellen eine Webanwendung mit großer Bedeutung für die Organisation in Mitleidenschaft ziehen oder sensible Daten preisgeben. Ihre Teams sollten bereit sein, sofort in Aktion zu treten. Die Vorbereitung umfasst einige Aspekte von ersten Punkt und bezieht sich hauptsächlich auf wichtige Webanwendungen:

- Klären Sie, wer für jede Webanwendung zuständig ist.

- Bestimmen Sie, wer für die operativen Aspekte jeder Webanwendung zuständig ist, einschließlich Deployment, Zugriffskontrolle und Datenverwaltung.

- Identifizieren Sie für jede Webanwendung, wer für die Compliance zuständig ist.

- Stellen Sie sicher, dass alle Owner und Remediation-Teams über den Pentest Bescheid wissen und bereit sind zu handeln, sobald die Resultate vorliegen.

- Gewährleisten Sie ausreichend Ressourcen für ein Retesting.

Pentests in agilen Strukturen

DevOps veröffentlicht oft viele Versionen pro Tag. Wenn Sie Ihre Webanwendungen auf die Probe stellen wollen, brauchen Sie einen Pentest-Ansatz, der mit dieser agilen Arbeitsweise kompatibel ist. Mit Pentest-as-a-Service (PTaaS) von Outpost24 wird das Auditing von Webanwendungen zu einem Cloud-nativen, kontinuierlichen Prozess, der sich einfach in Ihren Entwicklungszyklus einbinden lässt.

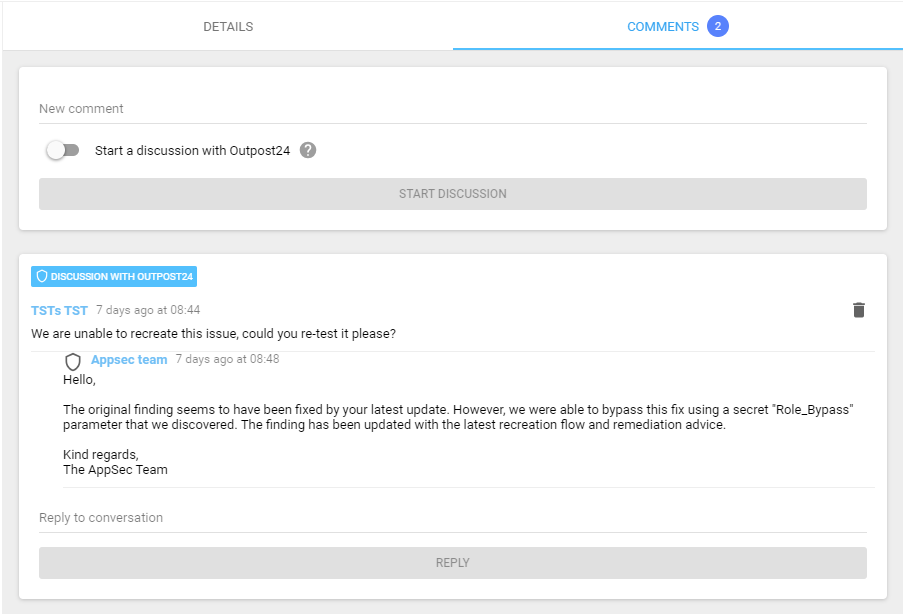

Der Hauptunterschied zum traditionellen Pentest besteht darin, dass das “Ergebnis” nicht ein einzelner, zeitlich begrenzter Audit-Bericht ist. Der PTaaS-Prozess erfolgt in einer kontinuierlichen Abfolge von Prüfungsereignissen. Das bedeutet, dass Schwachstellen sofort gemeldet werden, wenn sie im neuen Produktionscode auftreten. Die Mitglieder des DevOps-Teams können direkt mit dem PTaaS-Team von Outpost24 chatten, um Fragen zu klären, und Korrekturmaßnahmen sofort validiert werden.

Dieser Ansatz bietet viele Vorteile:

- Schnelle Verfügbarkeit des Tests – Die Einrichtung von PTaaS dauert nicht Monate oder Wochen. Tests können innerhalb weniger Tage beginnen.

- Kooperativ – Ihre DevOps- und SecOps-Abteilungen können sich über das PTaaS-Portal mit dem Pentest-Team austauschen, um Informationen über die Ergebnisse zu erhalten. So wird eine reibungslose und einfache Zusammenarbeit gewährleistet!

- Validierung der Korrekturmaßnahmen – Nach der Implementierung der Gegenmaßnahmen besteht die Möglichkeit diese zu validieren. Da sich Code immer wieder ändert, sollte PTaaS diesen Service unbegrenzt zur Verfügung stellen.

- Sofortige Reports – Sie müssen nicht bis zum Abschluss der Tests warten, um erste Ergbenisse zu sehen.

- Besserer ROI – Mit den Vorteilen eines Cloud-nativen Ansatzes für Pen-Tests bietet PTaaS mit dem Hybriden Ansatz zwischen Automatisierung und manuellen Pentests einen besseren ROI als herkömmliche Pentests.

Pentest-as-a-Service für mehr Sicherheit in Ihrer Organisation

Wir laden Sie ein, sich selbst ein Bild davon zu machen, wie Pentest-as-a-Service in Ihrer Orgnisation umgesetzt werden kann. Vereinbaren Sie jetzt eine kostenlose Demo.