Le paysage des cybermenaces 2026 : des adversaires persistants et des méthodes bien rodées

En tant qu’équipe de renseignement sur les menaces, notre mission est de distinguer les menaces réellement persistantes des alertes superficielles dans le paysage de la cybersécurité. Dans cet article, nous mettons en lumière les risques les plus susceptibles de s’imposer et d’évoluer en 2026. Cette analyse s’appuie sur l’observation continue des acteurs malveillants, des campagnes et des malwares que nous avons suivis et analysés tout au long de l’année écoulée.

Notre travail consiste à suivre de près les acteurs les plus actifs dans l’écosystème clandestin, que ce soit sur les forums, les canaux Telegram, les sites de fuite de données ou les marchés où opèrent les cybercriminels.

Ce sont souvent les groupes qui disposent de méthodes reproductibles et d’un réseau d’affiliés solide qui causent le plus de dégâts, car ils peuvent recruter des talents et générer des revenus de manière régulière. En 2026, les équipes de sécurité devront se préparer à des intrusions plus discrètes, à des cycles d’exploitation plus rapides et à une utilisation accrue d’outils et de techniques dites “living off the land”, qui s’intègrent parfaitement aux opérations normales des systèmes.

Les groupes de rançongiciels renforcent leur modèle “Ransomware-as-a-Service”

Le rançongiciel reste l’un des moyens les plus directs et lucratifs pour les cybercriminels motivés par le profit. Même lorsque les rançons ne sont pas payées, les intrusions permettent souvent de générer d’autres revenus grâce au vol et à la revente de données.

Le marché du ransomware en tant que service (RaaS) est aujourd’hui très concurrentiel. Les groupes les plus avancés facilitent l’accès aux ressources et proposent de meilleures conditions à leurs affiliés. Les acteurs les plus stables disposent de budgets conséquents leur permettant d’acheter des vulnérabilités critiques, des accès initiaux précieux et de collaborer avec des affiliés expérimentés organisés en équipes hiérarchisées.

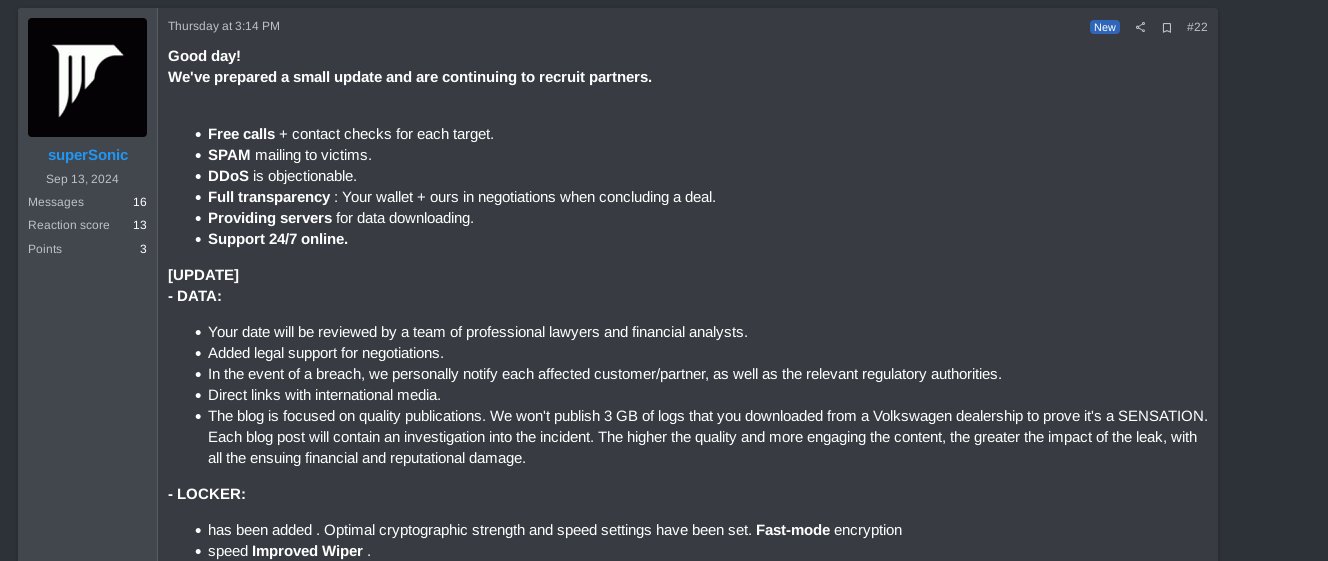

Au-delà de la sophistication technique, ces groupes innovent également dans leurs méthodes d’extorsion pour maximiser la pression sur leurs victimes. Par exemple, le service Anubis offrirait à ses affiliés une assistance 24/7, incluant un accompagnement juridique pour les négociations et un contact direct avec les victimes, les régulateurs et les médias.

Figure 1 : Un représentant du service Anubis annonçant le recrutement de partenaires.

Cette évolution des méthodes d’extorsion se retrouve aussi dans les actions du groupe CL0P, qui a ciblé Oracle E-Business Suite via la vulnérabilité CVE-2025-61882. Exploitable à distance et potentiellement capable d’exécuter du code sans authentification, cette faille illustre parfaitement la stratégie d’extorsion ciblée de CL0P, alignée sur ses précédentes campagnes de vol de données.

Les tactiques de rançongiciel à surveiller en 2026

- Attaques sur la chaîne d’approvisionnement : Les attaques sur la chaîne d’approvisionnement vont se multiplier. De plus en plus de rançongiciels passent par des plateformes intermédiaires comme les outils de partage de fichiers, les solutions de support client, les ERP ou les plateformes cloud de gestion des identités. Cette approche permet aux hackers de toucher un grand nombre de victimes en une seule opération.

- Extorsion sans chiffrement : L’extorsion sans chiffrement va continuer de progresser. Même si le chiffrement reste une pratique courante, le simple vol de données est plus facile à mettre en œuvre et s’avère très efficace lors des négociations de rançon.

- Une pression accrue sur les équipes de défense : La pression sur les équipes de défense va s’intensifier. Le délai entre la publication d’un correctif et son exploitation se réduit, et les cybercriminels exploitent de plus en plus vite les vulnérabilités, y compris celles soupçonnées d’être des failles zero-day.

Les jeunes cybercriminels motivés par l’argent (ex : Scattered Spider) resteront une menace

En 2026, certaines des intrusions les plus dommageables résulteront davantage d’interactions humaines que de nouvelles failles techniques. Les groupes de jeunes cybercriminels motivés financièrement continuent de se développer grâce à trois facteurs principaux :

- Leur maîtrise de l’ingénierie sociale, souvent en anglais natif.

- La rapidité et la coordination permises par les communautés en ligne.

- L’accès facile aux outils de rançongiciel via des réseaux d’affiliation.

Le groupe le plus emblématique de cette catégorie est Scattered Spider. Il s’agit d’un collectif informel et relativement chaotique, composé principalement d’adolescents issus du Cyber Com ou Hacker Com, une sous-communauté spécialisée dans les intrusions informatiques. À leurs débuts, ils se concentraient sur des attaques de type sim swapping. Mais lorsque les mesures de sécurité se sont renforcées et que ces attaques sont devenues moins rentables, le groupe a rapidement changé de stratégie pour se tourner vers les rançongiciels et le vol de cryptomonnaies.

En 2025, Scattered Spider est devenu encore plus redoutable grâce à une alliance stratégique avec d’autres groupes majeurs de cybercriminalité. Cette coalition a donné naissance au trio connu sous le nom de Scattered Lapsus$ Hunters, regroupant des membres de Scattered Spider, Lapsus$ et Shiny Hunters. Grâce à leurs canaux Telegram, ils ont revendiqué certaines des attaques les plus médiatisées de l’année 2025, dont l’incident Jaguar Land Rover, qui a paralysé la production de l’usine pendant plusieurs semaines.

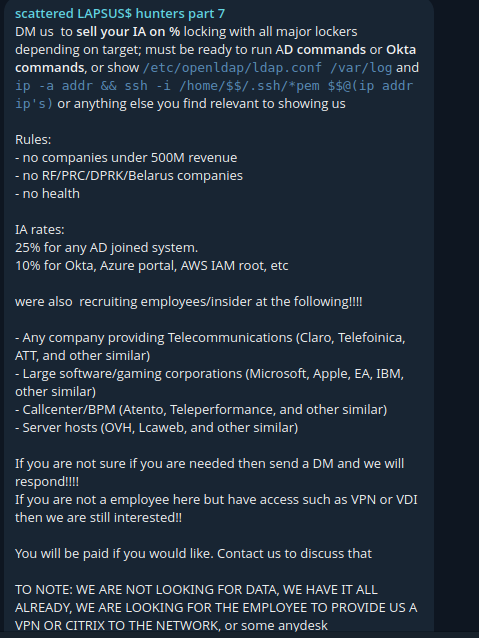

Leur force réside en grande partie dans leur présence massive sur Telegram, qu’ils utilisent pour obtenir des accès initiaux et recruter des complices internes au sein de grandes entreprises. Pour cela, ils demandent souvent des preuves d’accès à des environnements d’identité d’entreprise courants et proposent un modèle de rémunération à la commission.

Figure 2 : Capture d’écran du canal Telegram de Scattered Lapsus Hunters$ sollicitant des accès initiaux et des insiders, avec des paiements à la commission et des catégories de cibles privilégiées.

En 2025, de nombreuses victimes de Scattered Lapsus Hunters étaient des clients de la plateforme CRM Salesforce, parmi lesquelles Adidas, Allianz Life, Chanel, Pandora, des filiales de LVMH et Qantas. Leur mode opératoire reposait sur des appels de phishing vocal. Les hackers contactaient des employés anglophones, se faisaient passer pour le support informatique et les incitaient à révéler leurs identifiants ou à installer des versions malveillantes d’outils Salesforce. Dans une autre campagne ciblant également des clients de Salesforce, ils ont compromis des jetons OAuth issus de l’intégration Salesloft Drift afin d’interroger massivement les données Salesforce.

Menaces et opportunités pour les jeunes cybercriminels en 2026

- Le phishing vocal restera l’un des vecteurs d’accès initial les plus utilisés, et il sera renforcé par l’intelligence artificielle. Les hackers continueront de s’appuyer sur des scripts bien rodés, des techniques de pression et de faux processus de support pour manipuler leurs cibles et obtenir les actions souhaitées.

- Les compromissions autour des services SaaS : Plutôt que de s’attaquer directement aux fournisseurs, les hackers viseront de plus en plus les clients et les applications connectées.

- L’usage du rançongiciel piloté par l’affiliation : Lesgroupes n’auront plus besoin de développer leurs propres outils. Ils pourront les déployer via des partenaires, des changements de marque ou des modèles de type cartel, leur permettant d’augmenter rapidement l’impact de leurs attaques

Les “clouds” (journaux d’identifiants) pour la revente massive de données

Dans l’économie des logiciels voleurs d’informations, les “clouds” sont des canaux Telegram qui diffusent massivement des données volées. Ces canaux proposent généralement un accès gratuit avec des échantillons, ainsi qu’un abonnement payant offrant des données plus récentes et en plus grande quantité. Les informations partagées comprennent souvent des identifiants, des données de navigation et d’autres éléments permettant de prendre le contrôle de comptes ou de détourner des sessions.

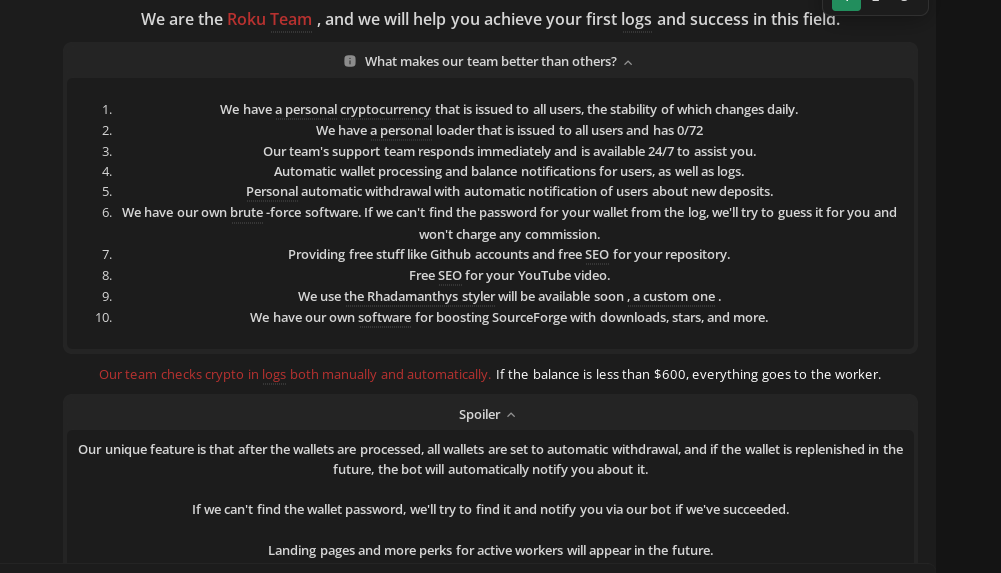

Ce modèle repose sur un vaste écosystème de trafiquants : certains opérateurs créent les malwares et fournissent l’infrastructure et la formation, tandis que d’autres se concentrent sur la diffusion et le volume d’infections. La chaîne est bien huilée : les infections produisent des journaux, les journaux alimentent les clouds, et les clouds fournissent ensuite des données aux cybercriminels spécialisés dans le filtrage et l’exploitation des accès d’entreprise.

Figure 3 : Annonce sur un forum clandestin de l’équipe Roku Team pour un service de diffusion de chargeurs malveillants avec support permanent et gestion automatisée des portefeuilles.

Plutôt que de mener des campagnes de phishing ou de diffusion de malwares, l’acheteur se contente d’acquérir les données, puis passe aux actions suivantes :

- Prise de contrôle de comptes (Account Takeover)

- Abus des mécanismes de réinitialisation de mot de passe

- Rejeu de session via cookies et jetons d’authentification

- Attaques en aval (fraude, vol de données, préparation d’un rançongiciel)

Perspectives pour 2026 :

- Volume de logs en hausse, plus d’acheteurs et exigences techniques réduites : Telegram rend l’accès beaucoup plus simple comparé aux forums clandestins traditionnels.

- Exposition des entreprises via les usages personnels : Avec le mélange croissant des usages professionnels et personnels sur un même terminal et la généralisation du télétravail, un seul appareil compromis peut exposer les sessions navigateur et les identifiants utilisés au travail.

- Plus d’outils de vérification d’accès initial : Les acheteurs continueront de trier les logs pour détecter des domaines d’entreprise, des VPN, des services SaaS et des portails d’administration, puis testeront les accès à grande échelle.

Le paysage des cybermenaces en 2026 : protégez vos données

En 2026, les flux d’identités et les processus de support deviendront des points de contrôle cruciaux. L’authentification multifacteur résistante au phishing, pour les administrateurs, les équipes de support et les responsables SaaS, peut réduire fortement l’impact des attaques par phishing vocal et de la réutilisation d’identifiants. Des vérifications plus strictes lors des réinitialisations et de l’enrôlement de nouveaux appareils sont essentielles. Elles doivent être combinées à des alertes rapides sur les changements MFA, les nouveaux appareils, les consentements OAuth et les applications connectées. Cela permet de détecter les intrusions plus tôt, voire de les bloquer.

Les menaces persistantes issues de l’écosystème du rançongiciel devraient inclure des extorsions par vol de données, des intrusions plus discrètes et l’exploitation de logiciels d’entreprise largement utilisés. Ainsi, une seule faille pourrait affecter simultanément de nombreuses organisations. Disposer d’un inventaire clair des applications exposées sur Internet, appliquer les correctifs plus rapidement et réduire l’exposition via la segmentation réseau et les pare-feux applicatifs permet de limiter le risque qu’une seule application compromise devienne un incident majeur de vol de données.

La surveillance des exports massifs, de la création d’archives et des transferts sortants inhabituels fournit souvent des signaux d’alerte plus précoces que l’attente d’un chiffrement.

Enfin, pour limiter l’impact des clouds Telegram diffusant des journaux de vol d’informations, il est essentiel de rompre la chaîne entre le vol et l’exploitation des accès. Réduire les infections causées par des voleurs d’informations, traiter les navigateurs et les sessions comme des actifs sensibles, et faciliter la révocation des sessions ainsi que la réinitialisation des identifiants permet de limiter la portée des données compromises.

Comment Outpost24 aide les organisations à se défendre en 2026

Se protéger dans un paysage de menaces en constante évolution peut être simple et rapide. Commencez par obtenir un aperçu immédiat de votre exposition grâce à l’outil gratuit Compromised Credentials Checker d’Outpost24, qui analyse votre domaine email pour détecter les identifiants compromis.

Pour découvrir comment notre équipe de renseignement sur les menaces peut accompagner votre organisation, contactez-nous dès aujourd’hui.