Threat Context Monthly: Executive Intelligence Briefing für September 2024

Willkommen zur monatlichen Blogserie Threat Context Monthly, in der wir eine umfassende Zusammenfassung der wichtigsten Cybersecurity-Nachrichten und Bedrohungsinformationen von KrakenLabs, dem Cyber Threat Intelligence Team von Outpost24, bieten.

Threat-Actor des Monats: NoName (Ransomware)

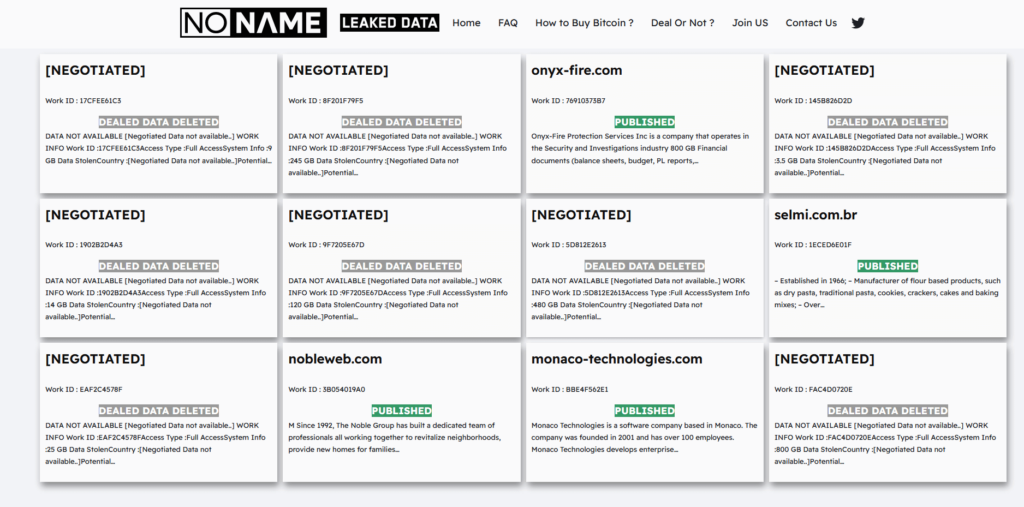

„NoName“ ist eine Ransomware-Gruppe, die zwar im Jahr 2020 erschien, aber erst 2023 bekannt wurde. Trotz der Namensähnlichkeit sollte sie nicht mit dem gleichnamigen pro-russischen Hacktivisten verwechselt werden.

Als Angriffsvektor nutzt die Gruppe zunächst Brute-Force-Angriffe und bekannte Schwachstellen wie EternalBlue (CVE-2017-0144) und Zerologon (CVE-2020-1472). Danach werden verschiedene Ransomware-Varianten wie RansomHub, Scara und ScRansom eingesetzt.

NoName versucht auch die Lock-Bit-Gruppe zu imitieren, um von deren Ruf zu profitieren. Sogar eine Leak-Site namens “NONAME” wurde erstellt, die dem Design von LockBit sehr ähnlich ist. Allerdings konzentriert sich NoName in erster Linie auf die Verschlüsselung von Daten und nicht auf deren Exfiltration. Die Leak-Site wird vielmehr genutzt, um bei den Opfern ein Gefühl der Dringlichkeit zu erzeugen.

Bedrohung im Spotlight: Chromium Zero-day (CVE-2024-7971)

Microsoft hat kürzlich eine neue Kampagne aufgedeckt, die mit der nordkoreanischen „Lazarus Group“ in Verbindung steht und auf Kryptowährungen abzielt, um finanzielle Gewinne zu erzielen. Die Gruppe nutzte eine Zero-Day-Schwachstelle in der Chromium-Engine aus, die als CVE-2024-7971 bezeichnet wird.

Bei diesem Angriff leitete die Lazarus Group die Opfer zu einer vom Angreifer kontrollierten Exploit-Domain, möglicherweise durch Social Engineering-Techniken. Sobald ein Benutzer eine Verbindung herstellt, ermöglicht der Zero-Day-Exploit dem Angreifer die Ausführung von Remote-Code (RCE), wodurch ein ausgeklügeltes Rootkit namens FudModule auf den angegriffenen Systemen installiert wird. Diese Malware ist in der Lage, Browser-Sandboxen zu entkommen und die Sicherheit des Windows-Kernels durch Missbrauch der Sicherheitslücke CVE-2024-38106 zu manipulieren, was dem Angreifer einen langfristigen Zugriff auf die Zielsysteme ermöglicht.

Dieser Angriff ist Teil einer breiter angelegten Strategie nordkoreanischer Akteure, die staatliche Operationen finanzieren, indem sie anfällige Kryptowährungsplattformen ins Visier nehmen.

KrakenLabs Highlights

Schwachstellen

Kritische Schwachstelle: Die Sicherheitslücke CVE-2024-40766 in SonicWall SonicOS Firewall-Geräten wird von Akira und anderen Ransomware-Gruppen ausgenutzt. Betroffen sind SSLVPN-Funktionen und Firewalls der Generationen 5, 6 und 7. Angreifer konnten bei Eindringversuchen die Multi-Faktor-Authentifizierung deaktivieren. Regierungsbehörden sind verpflichtet, bis zum 30. September einen Patch zu installieren.

Mehr erfahren / mehr / und mehr →

0- Day: Der State-Sponsored Threat Actor „Volt Typhoon“ aus China hat aktiv eine Zero-Day-Schwachstelle (CVE-2024-39717) in Versa Director-Servern ausgenutzt. Diese werden häufig von Internet Service Providern (ISPs) und Managed Service Providern (MSPs) verwendet. Diese Schwachstelle ermöglicht es Angreifern, ihre Privilegien zu erweitern und eine benutzerdefinierte Web-Shell einzuschleusen, mit der sie Anmeldedaten stehlen und in Netzwerke eindringen können.

Erfahren Sie mehr / mehr / und mehr →.

Trend

Taktiken zur Exfiltration von Daten: Die Exfiltration von Daten ist zu einer verbreiteten Taktik bei Ransomware-Angriffen geworden, wobei Gruppen wie BianLian und Rhysida den Azure Storage Explorer nutzen, um sensible Daten zu stehlen. Diese Angreifer nutzen das legitime Tool, da Azure Blob Storage die effiziente Handhabung großer Mengen unstrukturierter Daten möglich macht.

Erfahren Sie mehr →.

Strafverfolgung

Strafverfolgungsmaßnahmen: Die französischen Behörden haben gegen Pavel Durov, den CEO und Mitbegründer von Telegram, Anklage erhoben. Die Anklage lautet auf Mittäterschaft beim Betrieb einer Online-Plattform, die illegale Aktivitäten wie Kindesmissbrauch, Drogenverkauf und Hackerangriffe ermöglicht. Eine strengere Überprüfung könnte Telegram dazu veranlassen, striktere Inhaltsmoderation einzuführen oder mit den Strafverfolgungsbehörden zusammenzuarbeiten, so dass Cyberkriminelle gezwungen sind, Kommunikationsalternativen zu finden. Mehr → erfahren.

Neue Bedrohungen

Angriffe: Es wurde eine neue Angriffsmethode identifiziert, bei der Amadey StealC in Verbindung mit einem „Credential Flusher“ ausliefert. Der Flusher zwingt den Browser in den Kioskmodus, um eine Google-Anmeldeseite anzuzeigen von der das Opfer nicht weg navigieren oder den Browser schließen kann. Die Opfer werden aus Frustration gezwungen, ihre Anmeldedaten einzugeben, die dann von StealC aus dem Speicher für Zugangsdaten gestohlen werden. Erfahren Sie mehr →.

Supply Chain: Forscher haben eine neue Angriffstechnik auf die Software-Lieferkette namens Revival Hijack aufgedeckt, die den Paketentfernungsprozess von PyPI ausnutzt und es Angreifern potenziell ermöglicht, über 22.000 bereits entfernte Pakete erneut zu registrieren und zu kapern. Mit dieser Methode wird das System von PyPI manipuliert, so dass Angreifer ältere Pakete unter demselben Namen neu veröffentlichen können, obwohl diese vom ursprünglichen Besitzer entfernt wurden.

Erfahren Sie mehr →.

Updates zum Threat Context-Modul in diesem Monat:

Threat-Actors: Null14, Cthulhu Team, Kalashnikov, Famous Chollima, und TIDRONE.

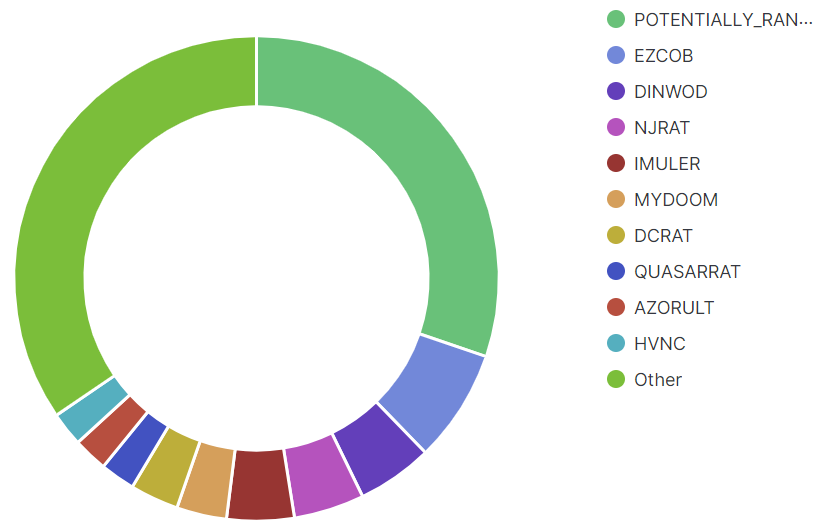

Tools: Tickler, BingoMod, Chameleon, 7777 Botnet, D3F@ck Loader, Sedexp, AndroxGh0st, GrewApacha, Cthulhu Stealer, BulletCVE, NGate, Xeon Sender, ExploitTool, CLNTEND, Voldemort, VigilByte Stealer, RaidVortex Stealer, CXCLNT

und viele weitere!

Erfahren Sie mehr über Treat Compass von Outpost24

Threat Compass ist die modulare Cyber Threat Intelligence-Lösung von Outpost24, die darauf ausgelegt ist, externe Bedrohungen für Ihr Unternehmen zu erfassen und Ihnen die nötigen Informationen zur Abwehr zur Verfügung zu stellen. Jedes Threat Compass-Modul wird von unserem erstklassigen internen Analystenteam, den KrakenLabs, unterstützt. Die Lösung hilft Unternehmen, gezielte Bedrohungen zu erkennen und die Reaktionszeit auf Vorfälle zu verkürzen.