Threat Context Monthly: Executive Intelligence Briefing für Oktober 2024

Willkommen zur monatlichen Blogserie Threat Context Monthly, in der wir eine umfassende Zusammenfassung der wichtigsten Cybersecurity-Nachrichten und Bedrohungsinformationen von KrakenLabs, dem Cyber Threat Intelligence Team von Outpost24, bieten.

Threat-Actor des Monats: Nitrogen, Interlock, Sarcoma & AposSecurity (Erpressergruppen)

Ursprünglich sahen wir die Verschlüsselung von Daten immer als wesentlichen Bestandteil von Ransomware-Angriffen. Inzwischen beobachten wir jedoch, dass Angreifer Daten exfiltrieren und damit drohen, sie zu veröffentlichen, ohne dass eine Verschlüsselung Teil des Angriffs ist. Die Opfer werden stattdessen nur mit der Drohung erpresst, dass ihre Daten veröffentlicht werden. Die Zahl der Erpressergruppen, die sich nur auf die Exfiltration von Daten und die Erpressung konzentrieren und keine Ransomware einsetzen, wächst ständig, und jede Woche tauchen neue Gruppen auf.

Diese Gruppen kompromittieren und exfiltrieren die Daten des Unternehmens, erstellen eine Data Leak Site (DLS) im TOR-Netzwerk und drohen mit der Veröffentlichung der Informationen, wenn die geforderte Zahlung nicht geleistet wird. Das Fehlen einer Verschlüsselung vereinfacht den Prozess und verringert die Komplexität der Angriffe, was dazu führt, dass immer mehr Gruppen auftauchen.

Hinter diesen neuen Gruppierungen stecken wahrscheinlich Ableger größerer Ransomware-as-a-Service (RaaS)-Projekte, die sich entschlossen haben, unabhängig zu agieren und auf die von den RaaS-Projekten bereitgestellten Verschlüsselungswerkzeuge zu verzichten, um im Gegenzug die vollständige Kontrolle über den Angriff (und die monetären Vorteile) zu übernehmen.

Es gibt nicht viele Details darüber, wie diese Gruppen in Unternehmensnetzwerke eindringen, obwohl es ist sehr wahrscheinlich ist, dass dies durch kompromittierte Benutzerkonten oder durch die Ausnutzung von Schwachstellen in öffentlich zugänglichen Anwendungen geschieht.

Die Angriffe erfolgen opportunistisch, ohne dass ein bestimmter Sektor oder eine bestimmte Region bevorzugt wird, und betreffen meist kleine und mittlere Unternehmen (KMU). Einige der Gruppen vermeiden es, bestimmte Regionen wie die GUS-Länder ins Visier zu nehmen.

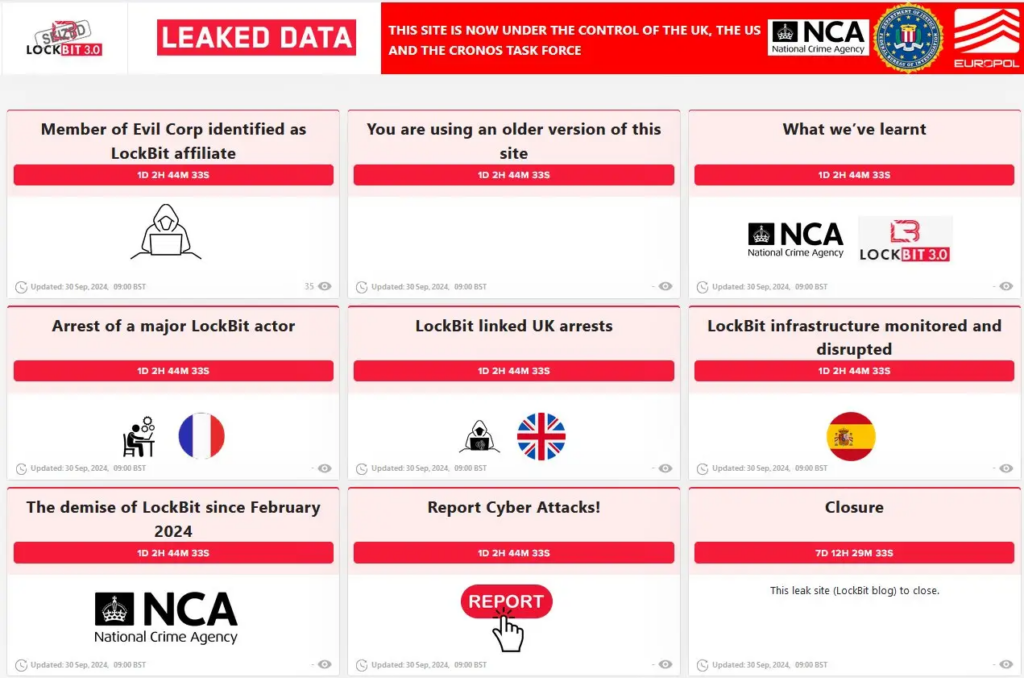

Bedrohung im Spotlight: Operation Cronos geht weiter (Strafverfolgungsmaßnahmen)

In einer koordinierten internationalen Kampagne wurden vier Personen verhaftet und die Infrastruktur der „LockBit Group“ erheblich gestört. Die Behörden in Frankreich, dem Vereinigten Königreich und Spanien haben mit Unterstützung von Europol und Eurojust wichtige Personen, die mit der Gruppe in Verbindung stehen, verhaftet, darunter einen Entwickler, einen Bulletproof-Hosting-Administrator und zwei weitere Unterstützer der Gruppe. Neun von der Gruppe genutzte Server wurden ebenfalls beschlagnahmt. Die Operation, die Teil der breiter angelegten Operation Cronos ist, baut auf früheren Bemühungen zur Zerschlagung der Aktivitäten von LockBit auf.

Zusätzlich zu den Verhaftungen und Beschlagnahmungen wurden finanzielle Sanktionen gegen LockBit-Mitglieder verhängt, darunter auch gegen Personen, die mit „Evil Corp“, einer anderen berüchtigten russischen Cybercrime-Gruppe, in Verbindung stehen. Zu diesen Personen gehört Aleksandr Ryzhenkov, der beschuldigt wird, Ransomware entwickelt und Erpressungsforderungen gestellt zu haben.

Außerdem wurden gegen 16 russische Staatsbürger Sanktionen verhängt, weil sie an den cyberkriminellen Aktivitäten der Evil Corp beteiligt waren, was eine enge Verbindung zwischen russischen Cybercrime-Gruppen und dem russischen Staat belegt. Insbesondere Eduard Benderskiy, ein ehemaliger hochrangiger FSB-Beamter, spielte eine Schlüsselrolle bei der Förderung der Beziehungen zwischen Evil Corp und den russischen Geheimdiensten.

Die Behörden stellten ein Entschlüsselungstool zur Verfügung, das den Opfern der Ransomware Lockbit 3.0 helfen soll, ihre verschlüsselten Dateien über das Portal „No More Ransom“ wiederherzustellen.

KrakenLabs Highlights

Schwachstellen

Schwachstelle in vernetzten Autos: Unabhängige Sicherheitsforscher haben eine Schwachstelle im Webportal von Kia aufgedeckt, die es Hackern ermöglicht, die Kontrolle über die mit dem Internet verbundenen Funktionen von Millionen von Fahrzeugen zu übernehmen. Durch Ausnutzung dieser Schwachstelle konnte die Gruppe den Standort eines Fahrzeugs verfolgen, Türen entriegeln, hupen oder die Zündung mit einer eigens entwickelten App einschalten, nachdem sie das Nummernschild des Fahrzeugs gescannt hatten. Mehr erfahren →

0- Day: Eine Studie über aktiv ausgenutzte Schwachstellen im Jahr 2023 zeigt, dass 70 % davon als „Zero-Day“-Schwachstellen ausgenutzt wurden und die durchschnittliche Time-to-Exploit von 32 Tagen in den Jahren 2021 und 2022 auf fünf Tage im Jahr 2023 gesunken ist. Erfahren Sie mehr →.

Trend

Neue Social-Engineering-Technik: Angreifer nutzen eine neue Social-Engineering-Technik namens „ClickFix.“ Dabei werden gefälschte Fehlermeldungen in Webbrowsern angezeigt, um Benutzer dazu zu verleiten, bösartige PowerShell-Skripte zu kopieren und auszuführen, die ihre Computer infizieren.

Erfahren Sie mehr / und mehr →.

Untergrund-Aktivitäten: BreachForums hat damit begonnen, nach „Proof of Work (PoW)“ zu fragen, um Benutzer zu verifizieren. Anstelle der üblichen Captchas oder E-Mail-Bestätigungen werden Benutzer gezwungen mit Ihren Rechnern Rechenaufgaben zu lösen. Damit soll Spam und Bots bekämpft werden.

Erfahren Sie mehr →

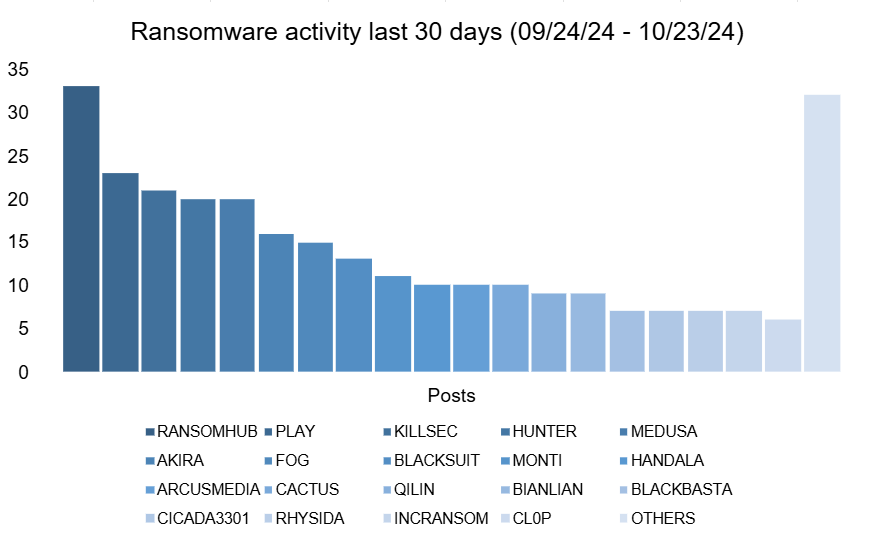

Ransomware

Ausgenutzte Schwachstelle: Eine kritische Sicherheitslücke in der Veeam Backup & Replication-Software (CVE-2024-40711) wurde zusammen mit kompromittierten Anmeldedaten ausgenutzt, um nicht autorisierte Konten zu erstellen. Anschließend wurde versucht, die Ransomware-Varianten Fog und Akira zu installieren.

Erfahren Sie mehr →.

Updates zum Threat Context-Modul in diesem Monat:

Threat-Actors: 0mega, Earth Baxia, Marko Polo, NoName, RaHDit, MetaEncryptor, GoldenJackal, th3darkly, Cashout, AposSecurity, OrderProto, ExplB2412, Nitrogen

Tools: SnipBot, ScPatcher, Scarab, Spacecolon, ScRansom, EAGLEDOOR, Splinter, Vo1d, BBTok, Emansrepo, Bulbature, Copybara, Lynx, StealerBot, Hadooken, Gomorrah, Mint Stealer

und viele weitere!

Erfahren Sie mehr über Treat Compass von Outpost24

Threat Compass ist die modulare Cyber Threat Intelligence-Lösung von Outpost24, die darauf ausgelegt ist, externe Bedrohungen für Ihr Unternehmen zu erfassen und Ihnen die nötigen Informationen zur Abwehr zur Verfügung zu stellen. Jedes Threat Compass-Modul wird von unserem erstklassigen internen Analystenteam, den KrakenLabs, unterstützt. Die Lösung hilft Unternehmen, gezielte Bedrohungen zu erkennen und die Reaktionszeit auf Vorfälle zu verkürzen.