NEU: Social Media und Data Leakage in der EASM-Plattform von Outpost24

Digital Risk Protection (DRP) hilft Unternehmen proaktiv externe Bedrohungen, die sich aus ihrem digitalen Fußabdruck ergeben, zu erkennen und abzuwehren. Dies kann sowohl öffentliche Quellen als auch Kanäle im Deep und Dark Net umfassen. DRP ist ein Schlüsselelement der External-Attack-Surface-Management-Plattform (EASM) von Outpost24, und wir freuen uns, Ihnen mitzuteilen, dass es zwei neue Integrationen gibt, die nun hinzugefügt werden können: Social Media und Data Leakage (Datenlecks).

Diese neuen DRP-Module helfen Cybersecurity-Teams dabei:

- Schneller auf Bedrohungen und Vorfälle zu reagieren, während diese in den sozialen Medien auftreten.

- Geleakte Dokumente zu erkennen, bevor diese zum Problem werden

- Den Ruf ihres Unternehmens zu schützen und die Gefahr von Phishing oder Betrug zu reduzieren

- Zu verhindern, dass vertrauliche Informationen weitergegeben werden, indem Probleme früh identifiziert werden

Zusammen mit den Modulen Leaked Credentials und Dark Web bereichern die Module Social Media und Data Leakage die EASM-Plattform von Outpost24 mit automatisierten Daten zur Bedrohungsanalyse. Dieser Grad an Überwachung bietet den Kunden tiefere Einblicke in ihre Angriffsfläche und hilft ihnen, schnell auf externe Bedrohungen zu reagieren. Sehen wir uns an, wie die neuen Module jeweils funktionieren.

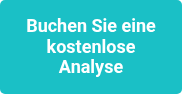

Social Media: Schnell auf Risiken reagieren

Die Präsenz Ihres Unternehmens in den sozialen Medien ist Teil Ihrer Angriffsfläche. Bedrohungsakteure sind auf der Lauer, um Angriffe auf Unternehmen zu verüben, und nutzen dafür die Informationen, die sie auf sozialen Profilen finden. Ihr Social-Media-Profil ist eine der ersten Anlaufstellen für Bedrohungsakteure, die einen Angriff planen. Sie versuchen möglicherweise auch, sich in den sozialen Medien als Sie oder Ihre Mitarbeiter auszugeben und könnten Ihre Marken, Logos und Unternehmensressourcen unbefugt nutzen.

Zu den Anwendungsfällen für das DRP-Modul Social Media von Outpost24 gehören zum Beispiel:

- Identitätsvortäuschung von Führungskräften in den sozialen Medien: Diese Taktik wird von Bedrohungsakteuren oft für Phishing oder Scam-Kampagnen genutzt. Indem Sie Ihre Twitter-, LinkedIn-, Facebook- und andere Social-Media-Profile mithilfe unseres Moduls Social Media überwachen, können Sie auf diese Bedrohungen reagieren, bevor sie überhaupt entstehen.

- Proaktive Identifizierung von Bedrohungen: Sicherheitsverletzungen, Datenlecks und andere Vorfälle oder Entdeckungen werden häufig zuerst über soziale Medien veröffentlicht. Zugang zu diesen Informationen zu haben, sobald sie verfügbar wird, ist wesentlich, damit Sicherheitsteams darauf reagieren können.

- Proaktive Identifizierung von internen Lecks: Manchmal teilen Mitarbeiter in ihren LinkedIn-Posts oder Tweets aus Versehen oder absichtlich vertrauliche Informationen. Das Social Media Monitoring hilft Sicherheitsteams dabei, diese potenziellen Risiken zu bemerken und darauf zu reagieren, bevor sie zum Problem werden.

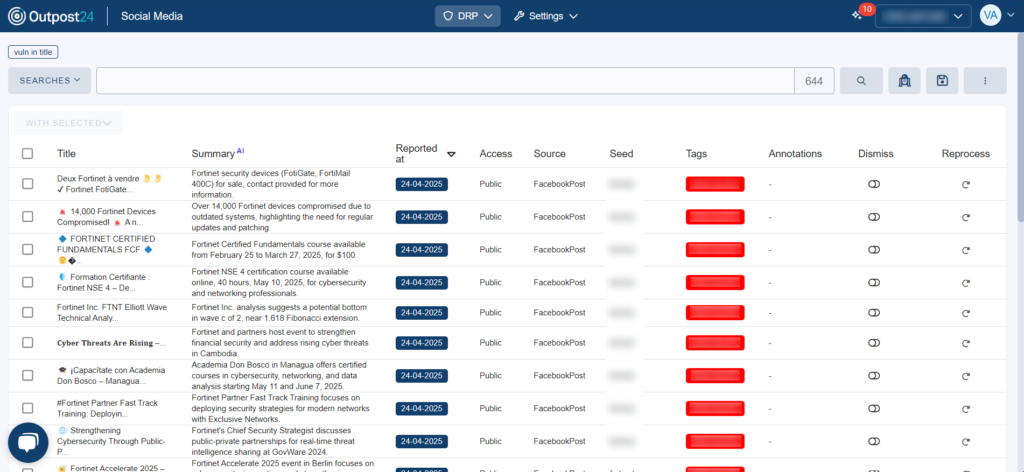

Data Leakage: Überwachung schwerwiegender Sicherheitsverletzungen

Die sensiblen Dokumente Ihres Unternehmens gehören zu den wichtigsten Ressourcen, die vor der Außenwelt geschützt werden müssen. Sie enthalten Informationen über Ihre Mitarbeiter und Dritte, die für Bedrohungsakteure eine wahre Goldgrube sind. Genauso könnte ihr Quellcode absichtlich oder aus Versehen im Internet, Deep Web oder P2P-Netzwerken geleakt werden.

Zu den Anwendungsfällen des DRP-Moduls Data Leakage von Outpost24 gehören:

- Identifizierung möglicher geleakter Dokumente: Das ist ein zentrales Problem für viele Organisationen. Nutzer verwenden oftmals nicht autorisierte oder falsch konfigurierte Anwendungen, um Dokumente mit Kunden oder anderen Kollegen zu teilen, ohne zu merken, dass die enthaltenen Informationen öffentlich zugänglich gemacht werden könnten. Das Modul Data Leakage erkennt solche Dokumente aus vielen Quellen, darunter aus Datenrepositorien, und hilft Ihnen, das Problem einzugrenzen.

- Identifizierung potenziell geleakter Quellcodes: Der Quellcode wird oft über Anwendungen hinweg wiederverwendet. Darunter zählen auch Authentifizierungsinformationen. Mit unserem Modul Data Leakage können wir potenzielle Lecks in Bezug auf Codes identifizieren, die Angreifern potenzielle interne Informationen preisgeben könnten. Dazu können auch geistiges Eigentum oder sogar die im Code enthaltenen Authentifizierungs-Tokens gehören. Das Modul Data Leakage durchsucht all die wichtigsten Code-Repositorien, um diese Lecks zu identifizieren und Sie darüber zu informieren, damit Sie entsprechend handeln können.

Threat Intelligence Expertise und Automatisierung

Unsere Digital Risk Protection Module in der EASM-Plattform werden von exklusiven Quellen und moderner Threat Intelligence gestützt, die einzigartig auf dem Markt sind. Außerdem spart Ihnen die Lösung eine Menge Zeit, indem sie die kontinuierliche Identifizierung von Bedrohungen automatisiert und relevante Stakeholder darüber benachrichtigt.

So macht Outpost24 einen Unterschied:

- Zugang zu privaten und exklusiven Quellen: Wir bieten mehr als oberflächliche Überwachung. Unsere Plattform dringt in schwer zu erreichende private Quellen vor, zu denen die meisten Wettbewerber keinen Zugang haben. Das gibt Ihnen einen tieferen Einblick in potenzielle Bedrohungen und Lecks.

- Starke Automatisierungsfähigkeiten: Im Gegensatz zu anderen Lösungen, die eine Menge manueller Arbeit fordern, automatisiert unsere Plattform die Identifizierung und den Benachrichtigungsprozess über verschiedene Bedrohungsvektoren hinweg – das verringert die Arbeitsbelastung von Analysten und beschleunigt die Reaktionszeiten.

- Angetrieben von moderner Threat Intelligence-Technologie: Unsere Lösung basiert auf hochwertiger Threat Intelligence-Technologie in Echtzeit und stellt somit eine präzisere Erkennung, Priorisierung und detailierten Kontext für jede Meldung sicher.

EASM und DRP kombiniert

Die Zusatzmodule Social Media und Data Leakage vervollständigen die umfangreiche Digital-Risk-Protection-Integration in die EASM-Plattform von Outpost24. Die Kombination aus Attack Surface- und Threat Intelligence-Daten auf einer einzigen Plattform bietet eine vollständige Übersicht über externe Bedrohungen und Risiken, denen Ihr Unternehmen ausgesetzt ist, setzt dabei Prioritäten und handelt proaktiv.

Die Digital Risk Protection Module in der EASM-Plattform von Outpost24 umfassen:

- Zugangsdaten (Credentials): Finden Sie umsetzbare Technologien zu geleakten, gestohlenen und verkauften Nutzerzugangsdaten. Wir lokalisieren diese in Echtzeit im Open, Deep und Dark Web, zusammen mit Informationen über relevante Malware, mit denen die Informationen gestohlen werden. Die Sinkholes, Honeypots, Crawler und Sensoren von Outpost24 suchen kontinuierlich und in in Echtzeit in Leaks und Foren von gezielt identifizierter Malware nach gestohlenen Zugangsdaten. Dadurch werden schwerwiegende Angriffsvektoren und betrügerische Aktivitäten in Minutenschnelle statt in Wochen oder Monaten eliminiert.

- Dark Web: Schärfen Sie Ihr Bewusstsein für das, was im Untergrund abläuft. Erhalten Sie einen Überblick über bösartige Aktivitäten, die auf Ihre Organisation abzielen, und verhindern Sie proaktiv zukünftige Angriffe. Verschaffen Sie sich einen Vorteil, indem Sie den Blick auf das gegnerische Lager richten: Informieren Sie sich besser über Kriminelle, die es auf Ihr Unternehmen abgesehen haben und bereiten Sie proaktiv Gegenmaßnahmen vor.

- Social Media: Überwachen und überprüfen Sie den digitalen Fußabdruck Ihrer Organisation in Web 2.0-Repositorien, einschließlich Blogs, Foren, Websites und sozialen Netzwerken. Finden Sie Websites, die nicht autorisiert sind, Ihre Marken und Unternehmensressourcen zu verwenden oder Partnerschaften und andere Zugehörigkeiten vortäuschen, damit Sie proaktiv Schritte unternehmen können, um diese stillzulegen.

- Datenlecks (Data Leakage): Finden Sie heraus, ob die sensiblen Dokumente und Quellcodes Ihrer Organisation im Internet, Deep Web oder P2P-Netzwerken absichtlich oder unabsichtlich geleakt wurden, etwa interne Dokumente mit schlecht geschützten File-Sharing-Anbietern.

Holen Sie sich eine kostenlose Angriffsflächen-Analyse

Möchten Sie einen umfangreichen Blick auf die Risiken Ihrer Angriffsfläche, wie zum Beispiel geleakte und gestohlene Zugangsdaten, Erwähnungen im Dark Web, Risiken in den sozialen Medien oder Datenlecks? Buchen Sie Ihre Angriffsflächen-Analyse hier.