So verbessern Sie mit kontinuierlichem Monitoring die Sicherheit Ihrer Anwendungen

Cybersecurity läuft zum Großteil noch reaktiv ab und Organisationen bewerteten ihre Schwachstellen in bestimmten Abständen. Entweder im Rahmen eines geplanten Audits, Penetrationstests oder bei einem Sicherheitsvorfall. Doch die dynamische Bedrohungslandschaft erfordert zunehmend eine immer proaktivere Herangehensweise an die IT-Sicherheit. PTaaS kann, je nach Situation, gewisse Vorteile gegenüber klassischen Penetrationstests aufweisen.

Momentaufnahmen, wie bei klassischen Penetrationstests, sind letztendlich von ihrer Gültigkeit zeitlich begrenzt. Daher können auch nur Schwachstellen aufgedeckt werden, die zu diesem Zeitpunkt bestehen. Punktuelle Assessments haben zwar weiterhin einen Platz und in bestimmten Anwendungsfällen auch ihren Zweck erfüllt. Doch mit der Zunahme von Zero-Day-Schwachstellen, polymorpher Malware und Advanced Persistent Threats (APTs) gibt es gute Gründe für regelmäßigere, ja sogar kontinuierliche Evaluierungen der Cybersecurity.

In diesem Beitrag gehen wir auf die Unterschiede zwischen diesen beiden Ansätzen ein und zeigen, wie sie Organisationen dabei helfen können, die Sicherheit Ihrer Anwendungen zu verbessern – und weitere Vorteile, die sich daraus ergeben.

Klassische Penetrationstest von Webanwendungen vs Pentesting-as-a-Service (PTaaS)

Klassische Penetrationstests sind ein gutes Beispiel für solche Momentaufnahmen. Hierbei wird ein Team von ethischen Hackern angeheuert, um zu bestimmten Zeitpunkten das Netzwerk, die Systeme und die Anwendungen eines Unternehmens auf Schwachstellen hin zu überprüfen, zu identifizieren und auszureizen.

Im Gegensatz dazu verfolgt Pentesting-as-a-Service (PTaaS) einen Ansatz des kontinuierlichen Monitorings. PTaaS ist ein fortlaufender Prozess, der manuelle Tests mit automatisierten Scans verbindet, um kontinuierlich nach Schwachstellen und Bedrohungen zu suchen und diese dann vertieft zu analysieren. Dadurch können Organisationen potenzielle Schwachstellen erkennen und beseitigen, bevor diese von Angreifern ausgenutzt werden können.

Während zeitlich begrenzte Penetrationstests einen Überblick über die Sicherheitslage einer Organisation in diesem Zeitrahmen geben, bietet PTaaS die Möglichkeit über die komplette Dauer der Vereinbarung Schwachstellen zu erkennen.

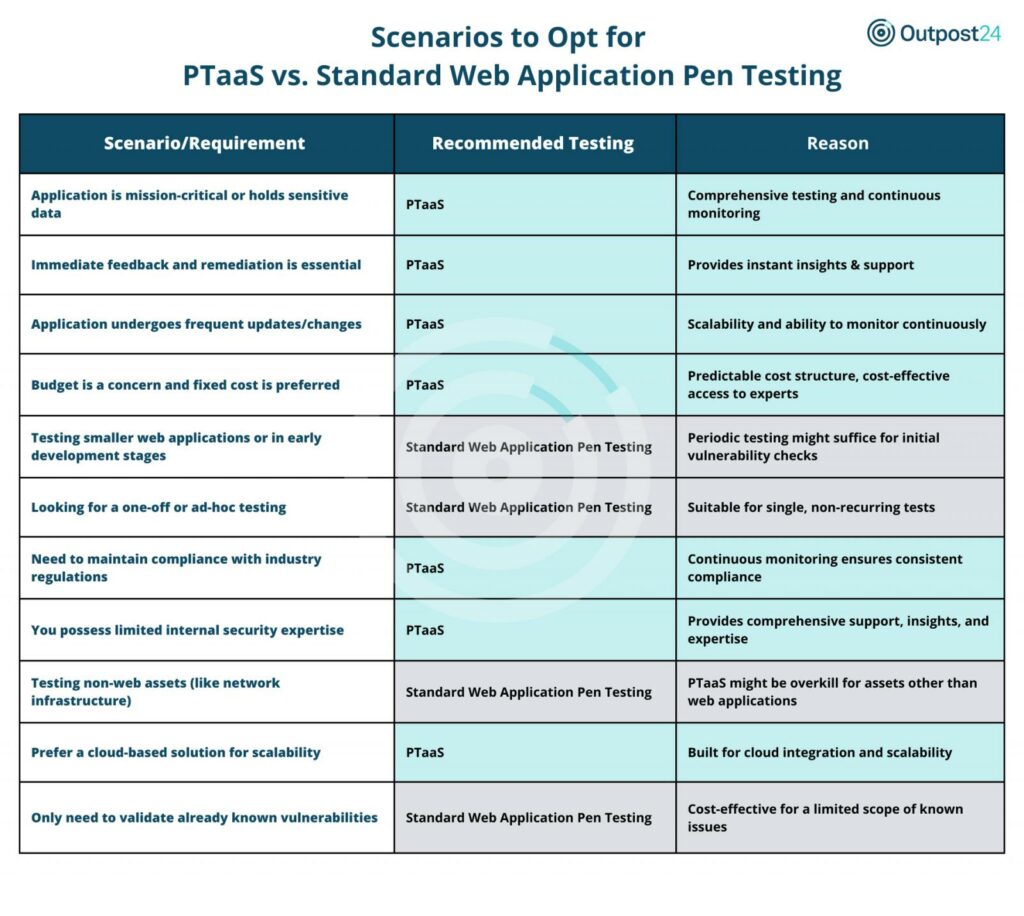

Der richtige Ansatz für die jeweilige Situation

Zur Sicherung von Webanwendungen können Unternehmen heute zwischen traditionellen Penetrationstests und PTaaS wählen. Für welche Variante man sich entscheidet, hängt oft von den spezifischen Bedürfnissen und Herausforderungen der Organisation ab.

PTaaS eignet sich für Situationen in denen:

- Es sich um geschäftskritische Anwendungen handelt, deren Sicherheit direkte Konsequenzen auf den Ruf, die operativen Geschäfte oder Finanzen sowie PII hat und entsprechend Geschützt werden müssen.

- Unmittelbares Feedback von zentraler Bedeutung ist. Aufgrund des dauerhaften Monitorings ermöglicht PTaaS schnelle Rückmeldung zu relevanten Schwachstellen.

- Die Anwendung wird häufig aktualisiert oder geändert und erfordert eine skalierbare, kontinuierliche Beobachtung.

- Organisationen eine vorhersehbare Kostenstruktur und Expertenwissen benötigen, ohne bestehende Budgets zu strapazieren.

- Eine konsequente Einhaltung von Vorschriften oder Gesetzesvorgaben Priorität hat, und ein ständiges Monitoring erforderlich ist.

- Es intern nur begrenzte Expertise in diesem Bereich gibt, sodass umfassende Unterstützung durch Externe unerlässlich ist.

- Eine Cloud-basierte Lösung aufgrund ihrer Skalierbarkeit und Integrationsmöglichkeiten bevorzugt wird.

- Eine nahtlose Integration in CI/CD-Pipelines, insbesondere in agilen Entwicklungsumgebungen, erforderlich ist.

Klassische Penetrationstest eignen sich für Situationen in denen:

- Das Ziel auf einer kleineren Webanwendungen oder solchen in der Entwicklungsphase liegt, wo periodische Checks ausreichen.

- Es sich um einmalige oder Ad-hoc-Tests ohne Notwendigkeit einer laufenden Überwachung handelt.

- Das Ziel darin besteht, anwendungsfremde Ressourcen wie die Netzwerkinfrastruktur zu testen, wo ein spezialisierter Ansatz kostengünstiger ist.

- Das Hauptziel die Validierung bekannter Schwachstellen mit einer gezielten und kostengünstigen Lösung ist.

- Eine detaillierte Analyse spezifischer Schwachstellen, wie Cross-Site Scripting (XSS) oder SQL Injection, gefordert ist.

Im Wesentlichen bieten beide Ansätze wertvolle Erkenntnisse, aber die jeweilige Situation entscheidet über den optimalen Ansatz. Daher sollten Organisationen die individuelle Situation, in der sie sich befinden, berücksichtigen, um optimale Ergebnisse aus solchen Maßnahmen zu erzielen.

Kontinuierliches Monitoring für weite Bereiche der Angriffsfläche

Neben der Absicherung von Webanwendungen haben sich in den letzten Jahren weitere Lösungen, wie External Attack Surface Management (EASM), der dauerhaften Überwachung und Suche nach Schwachstellen verschrieben. EASM ermöglicht es Organisationen, einen umfassenden und jederzeit aktuellen Stand über ihrer externe Angriffsfläche zu erhalten. Die Gefahr durch Cyberangriffe auf unentdeckte Schwachstellen kann somit verringert werden. Die Bedrohungsinformationen, die zusätzlich zu den Ergebnissen in PTaaS und EASM angezeigt werden, helfen bei der Priorisierung der Schwachstellen.

So wie sich das Spektrum der Cyberbedrohungen weiterentwickelt, müssen auch die Schutzmechanismen entsprechend angepasst werden. Outpost24 unterstützt Organisationen dabei, mit diesen Veränderungen schrittzuhalten und ihre Cyberresilienz zu verbessern. Fordern Sie noch heute eine unverbindliche Beratung dazu an, wie unsere Lösungen in Ihrer Cybersecurity-Strategie integriert werden können: