17 Oct 2023

In diesem Monat feierte der Patch Tuesday von Microsoft sein 20-jähriges Jubiläum. Dieser Anlass wurde mit dem Release von insgesamt...

11 Oct 2023

In diesem Beitrag werfen wir einen Blick darauf, wofür die Rhadamanthys-Entwickler die Quake-VM verwenden, welche Änderungen daran vorgenommen wurden und...

11 Oct 2023

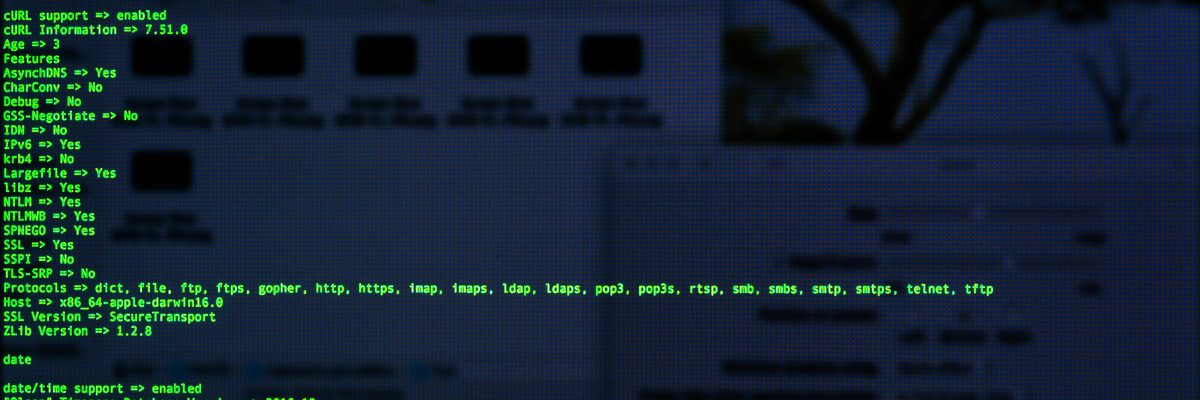

Informationen zur curl Schwachstellen CVE-2023-38545: severity HIGH (affects both libcurl and the curl tool) CVE-2023-38546: severity LOW (affects libcurl only,...

04 Oct 2023

In diesem Beitrag lesen Sie, für wen sich Managed Security Services eignen und was bei der Provider-Auswahl zu beachten ist.

27 Sep 2023

So hat Outpost24 vier Schwachstellen in Nagios XI identifiziert, von denen drei zu einer Eskalation der Benutzerrechte führten.