Operation Magnus: Eine Analyse der Reaktionen innerhalb der Cybercrime-Community

Wenn es darum geht, die Operationen von Cyberkriminellen zu stören, ist eine internationale Zusammenarbeit von entscheidender Bedeutung. Operation „Magnus“ ist ein Paradebeispiel dafür und zeigt, wie wirksam globale Kooperation bei der Bekämpfung ausgefeilter Cyberkampagnen ist.

Durch die Zerschlagung ihrer Infrastruktur und die Aufdeckung der Drahtzieher hat Operation „Magnus“ nicht nur Cyberkriminellen einen schweren Schlag versetzt, sondern auch entsprechende Reaktionen in Untergrundforen und Dark-Web-Communities ausgelöst. Dieser Artikel befasst sich mit den weitreichenden Folgen der Operation Magnus sowie den Reaktionen darauf in der Cybercrime-Community.

Was ist Operation “Magnus”?

Eurojust koordinierte eine globale Operation namens Operation Magnus, um die Netzwerke um die Infostealer RedLine und META zu zerschlagen. Unter der Leitung von Behörden aus den Niederlanden, den USA, Belgien, Portugal, dem Vereinigten Königreich und Australien wurden im Rahmen der Operation drei Server in den Niederlanden abgeschaltet, zwei Domänen beschlagnahmt und Anklagen in den USA erhoben, wobei zwei Festnahmen in Belgien erfolgten.

Bei der Operation wurden über 1 200 mit Malware infizierte Server in zahlreichen Ländern identifiziert. Die belgischen Behörden legten daraufhin die entsprechenden Kommunikationsverbindungen lahm, während ESET ein Tool einführte, mit dem potenzielle Opfer überprüfen können, ob ihre Daten kompromittiert wurden, und wie sie sich in Zukunft schützen können.

Darüber hinaus haben die USA Anklage gegen Maxim Rudometov, einen Entwickler und Administrator von RedLine, erhoben und ihn des Betrugs, der Komplottbildung und der Geldwäsche beschuldigt.

Ankündigung der Operation in Untergrundforen

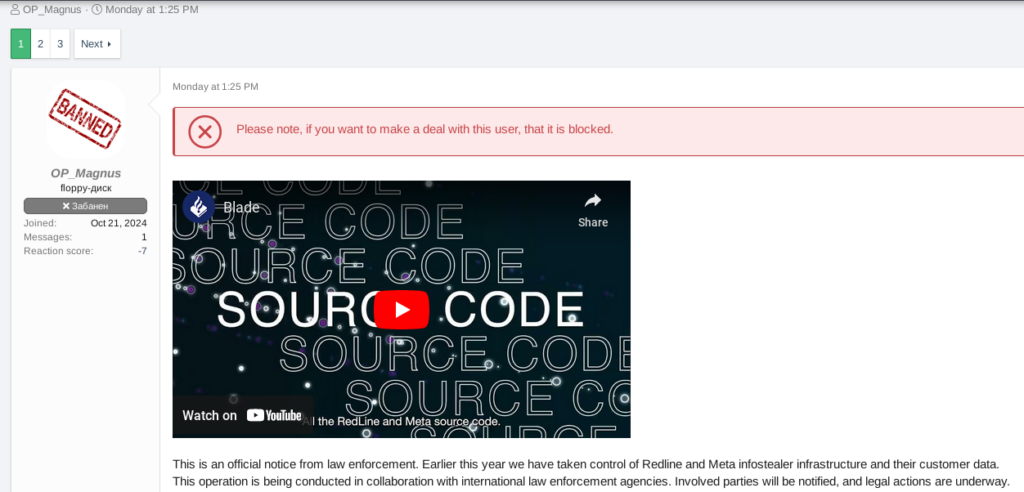

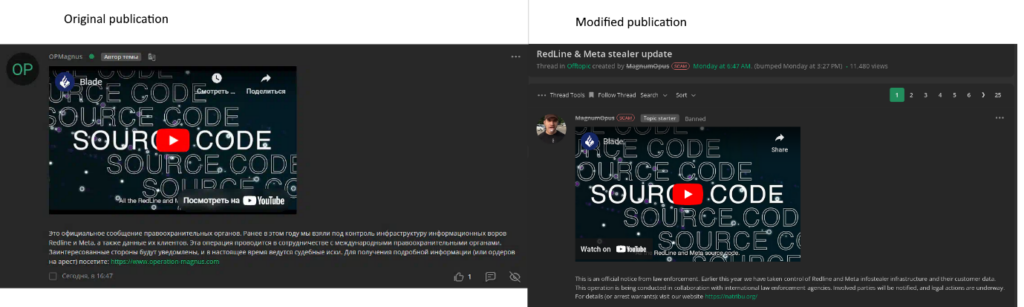

Am 28. Oktober 2024 wurde in mehreren Untergrundforen in einem neuen Thread angekündigt, dass die Operation Magnus von internationalen Strafverfolgungsbehörden durchgeführt wird. Die Ankündigung wurde vermutlich von den Behörden unter dem Benutzernamen „OP_Magnus“ gemacht, der eigens für diesen Zweck erstellt worden war.

Ein weiteres Konto wurde im Untergrundforum Lolz Guru erstellt; das Konto und die Veröffentlichung wurden jedoch mit einem anderen Benutzerbild, einem anderen Kontonamen und einem anderen Link modifiziert, möglicherweise um Strafverfolgungsbehörden zu verhöhnen.

Als Reaktion auf die Ankündigungen veröffentlichten viele Forenbenutzer dieselbe, automatisch aus dem russischen Original übersetzte Nachricht, um sich der Verantwortung zu entziehen und einer möglichen Strafverfolgung zu entgehen:

Im Falle von Ermittlungen von irgendeiner föderale Struktur oder ähnliches habe ich nichts mit diesem Forum oder den Leuten darin zu tun, ich weiß nicht, wie ich hierher gekommen bin, kann von einem Dritten hinzugefügt worden sein, ich unterstütze keine Aktionen von Mitgliedern dieses Forums. Alles, was ich hier gepostet habe, ist reine Satire und wird vor Gericht auch als solche behandelt werden. Ich habe keine Straftaten begangen und bin ein unschuldiger Zuschauer.

Diese Nachricht könnte entweder als Scherz oder als ernsthafter, wenn auch verzweifelter Versuch gepostet worden sein, strafrechtliche Ermittlungen zu vermeiden.

Redline-VIP-Nutzer enttarnt

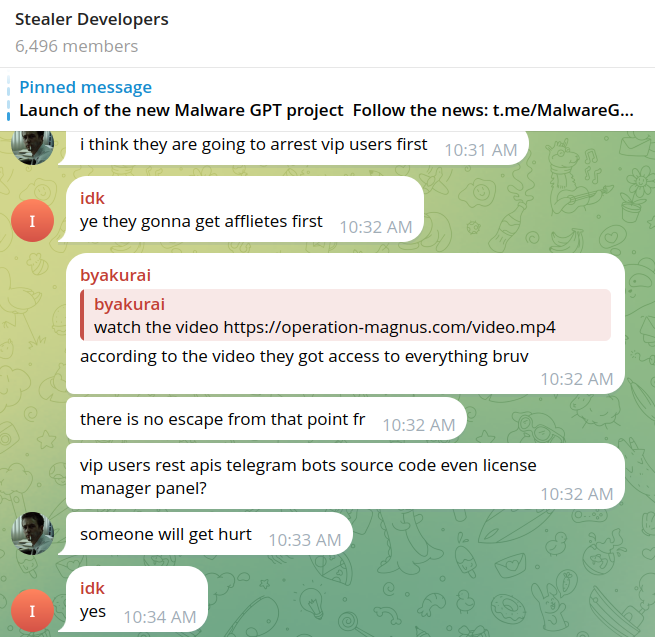

Einer der wichtigsten Aspekte der Operation Magnus ist, dass die Strafverfolgungsbehörden auf der offiziellen Website https://www.operation-magnus.com/ ein Video veröffentlicht haben, in dem die Namen der VIP-Benutzer des Redline-Infostealers aufgelistet sind – wobei VIP dem Video zufolge „Very Important to the Police“ bedeutet.

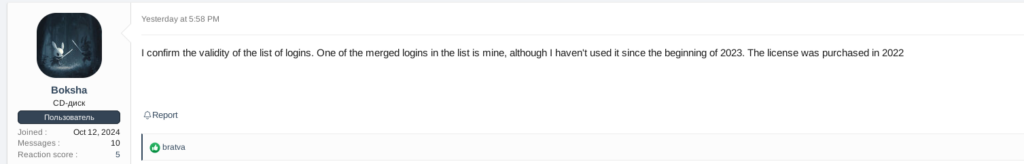

Diese Liste löste unter den Nutzern in den Untergrundforen große Besorgnis aus. Einige bestätigten die Legitimität der im Video aufgeführten Spitznamen, die auf mögliche rechtliche Konsequenzen nicht nur für die Entwickler und Verkäufer von RedLine, sondern auch für die Kunden hinwiesen, die das Programm zur Durchführung von Kampagnen zum Diebstahl von Daten nutzten. Die Angst vor einer Enttarnung war in der Welt der Cyberkriminellen groß und führte zu Diskussionen über strengere OpSec-Maßnahmen.

Kritik und OpSec-Bedenken

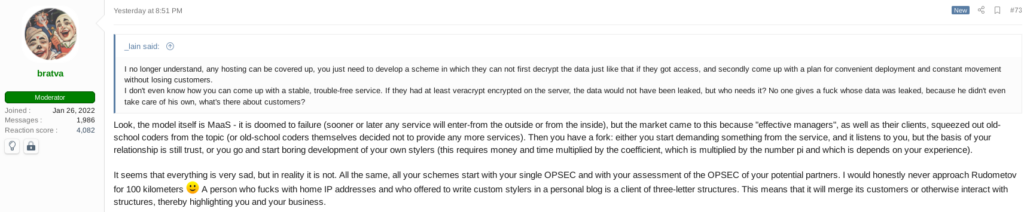

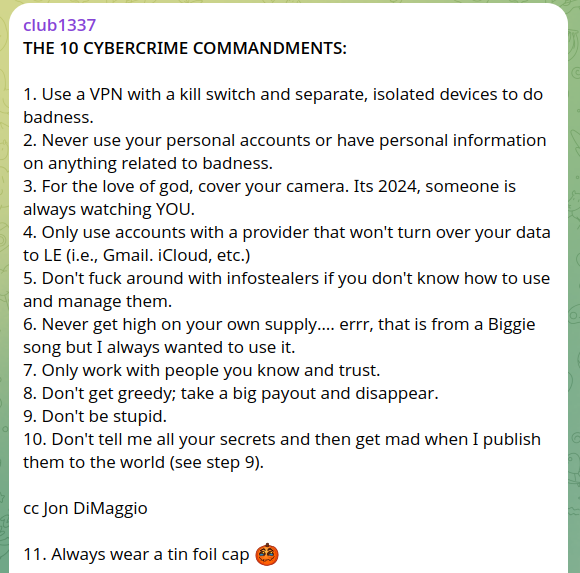

Der Erfolg der Operation löste auch heftige Kritik innerhalb der cyberkriminellen Gemeinschaft aus. Viele Benutzer verurteilten den RedLine-Entwickler offen für unzureichende OPSEC-Praktiken, die sie für den Erfolg der Operation und die anschließende Enthüllung mitverantwortlich machten.

Diese Kritik löste weitere Diskussionen darüber aus, wie die persönliche und kollektive Sicherheit verbessert werden kann. Die Benutzer des Forums erörterten Strategien, um der Ermittlung und dem gleichen Schicksal wie ihre Mitstreiter zu entgehen, und erprobten neue Methoden zur Verschleierung ihrer Online-Identitäten und -Aktivitäten.

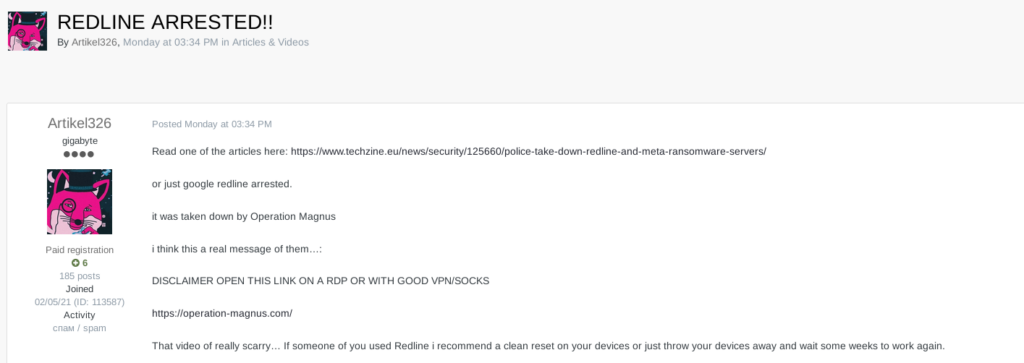

Im führenden russischsprachigen Untergrundforum Exploit eröffnete ein Benutzer namens „Artikel326“ einen Thread, um über die Verhaftung des RedLine-Entwicklers zu berichten.

Hitzige Gesrpäche auf Telegram

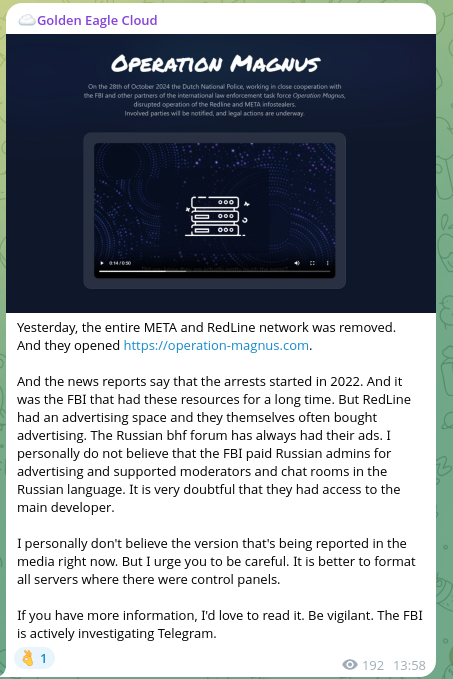

Der Schock über Operation Magnus erreichte auch Telegram, eine beliebte Plattform für die Kommunikation unter Cyberkriminellen. In den Kanälen, die sich mit dem Handel von Zugangsdaten und der Entwicklung von Stealern beschäftigen, wurden zahlreiche Diskussionen geführt, die von dringenden Warnungen bis hin zu abfälligen Bemerkungen reichten.

Was können wir aus der Reaktion der Cybercrime-Community lernen?

Durch die Zerschlagung von RedLine und META und die Enttarnung der VIP-Benutzer hat die Operation eine klare Botschaft vermittelt: Nicht nur die Entwickler, sondern auch die Kunden, die von diesen Tools profitieren, sind im Visier der Behörden. Diese Operation zeigt die Schwachstellen des Malware-as-a-Service-Modells (MaaS) auf und signalisiert, dass der Druck auf cyberkriminelle Organisationen zunimmt.

Die Operation Magnus löste bemerkenswerte Reaktionen innerhalb der kriminellen Szene aus. Beiträge in Untergrundforen und Diskussionen in Telegram-Kanälen zeigen eine weit verbreitete Besorgnis unter den Nutzern, die sich beeilten, ihre OpSec-Maßnahmen neu zu bewerten und Risiken zu minimieren. Die Diskussionen reichten von Witzen über das dringende Zurücksetzen von Systemen bis hin zu Empfehlungen für neue Sicherheitsstrategien, was die Wirkung solcher Operationen auf kriminelle Strukturen verdeutlicht.

Die jüngsten Nachrichten über die mögliche Zusammenarbeit von Telegram mit den Strafverfolgungsbehörden zur Bereitstellung von Informationen über Nutzer, die in illegale Aktivitäten verwickelt sind, haben diese Bedenken noch verstärkt. Kriminelle könnten sich zunehmend dezentralisierten oder weniger bekannten Plattformen zuwenden, ihre Kommunikationsmethoden weiterentwickeln und die Art und Weise, wie sie diese Netzwerke einsetzen, überdenken. Die Auswirkungen dieser Strafverfolgungsmaßnahmen und die mögliche Zusammenarbeit mit großen Kommunikationsdiensten könnten in naher Zukunft zu einer vorsichtigeren, fragmentierten Cyberkriminalität führen.

Bleiben Sie auf dem Laufenden mit aktuellen Bedrohungsinformationen für Ihre Organisation

Nutzen Sie Threat Compass, um von unserem erstklassigen internen Analystenteam die neuesten Bedrohungsinformationen zu erhalten. Fordern Sie hier eine Live-Demo an.