Open Source Intelligence (OSINT): Begriff, Tools und Infoquellen

IT-Sicherheit ist ein Wettlauf – Security-Experten versuchen, mit den Methoden von Hackern Schritt zu halten und ihnen im Optimalfall einen Schritt voraus zu sein. Ein Mittel, um proaktive Sicherheitsmaßnahmen für diesen Wettstreit abzuleiten ist OSINT – Open Source Intelligence.

Im Gegensatz zu Tools wie Virenscannern oder Spam-Filtern wird OSINT aber von beiden Seiten benutzt – sowohl von Cyberkriminellen als auch von IT-Abteilungen und Security-Dienstleistern. Was sich dahinter verbirgt und welche Tools Ihnen bei der Recherche helfen können, lesen Sie in diesem Beitrag.

Vom Geheimdienst in die Wirtschaft: Was ist OSINT?

OSINT ist die Gewinnung und Nutzung von Informationen aus öffentlich zugänglichen Quellen. Die Herausforderung dabei besteht also weniger darin, an bestimmte Daten zu gelangen, als sie sinnvoll zu kombinieren und die richtigen Erkenntnisse abzuleiten. Wie das funktionieren kann, zeigt ein Beispiel von 1942:

Noch am Anfang des Zweiten Weltkriegs begann die BBC die Radiosendungen mit einer Liveübertragung des Big Ben. Sehr bald schon wurde stattdessen eine Aufzeichnung des berühmten Glockentons verwendet: Man war dahintergekommen, dass die Deutschen anhand akustischer Analysen Rückschlüsse auf das aktuelle Wetter in London ziehen konnten – was sich wiederum direkt auf die Luftangriffe auswirkte.

Für diese Erkenntnis brauchte der deutsche Geheimdienst weder Agenten vor Ort noch Aufklärungsflüge oder andere gefährliche und teure Methoden – die gewünschten Informationen wurden ihm sozusagen frei Haus geliefert.

Das Grundprinzip von OSINT ist seitdem unverändert: Informationen werden freiwillig öffentlich gemacht, jemand erkennt ihren Wert und nutzt das für seine Zwecke aus. Weiß man darüber Bescheid, kann man die Informationen eingrenzen und die Gegenseite muss sich eine andere Strategie überlegen.

Traditionell fungierten als Informationsquellen vor allem journalistische Angebote (TV, Radio, Zeitungen), Bücher, Landkarten etc. Heute haben digitale Online-Medien den Printmedien als OSINT-Quellen längst den Rang abgelaufen, weil sie aktueller und leichter zu erfassen sind: etwa Online-Portale, Websites, Blogs, Foren, Social-Media-Plattformen und Ähnliches.

Damit kann man mehr anstellen, als Sie glauben: Open Source Intelligence wird für die verschiedensten Zwecke eingesetzt, vom Journalismus (etwa eine objektivere Kriegsberichterstattung aus der Ukraine) über Wirtschaftsspionage oder legitime Informationssammlung (etwa im Rahmen von Übernahmen) bis hin zu Cyberangriffen einerseits und IT-Security-Analysen andererseits.

OSINT: Vor- und Nachteile

Die heutigen technischen Möglichkeiten auf der einen Seite und die Sorglosigkeit im Umgang mit Informationen auf der anderen, macht die Anwendung von Open Source Intelligence attraktiv – und zwar sowohl für Hacker und andere böswillige Akteure als auch für Sicherheitsverantwortliche von Unternehmen.

Die folgende Tabelle listet einige wesentliche Vor- und Nachteile von OSINT auf, die gleichermaßen für staatliche Akteure, Unternehmen und Cyberkriminelle gelten:

| Vorteile | Nachteile |

|---|---|

| Niedrige Kosten: OSINT nutzt frei verfügbare Informationen aus öffentlichen Quellen. | Begrenzter Zugang: Hochsensible oder geschützte Daten sind möglicherweise nicht öffentlich zugänglich. |

| Aktuelle Informationen: OSINT kann den Zugriff auf aktuelle Informationen ermöglichen (etwa mithilfe von Automatisierung), um schnell Lageveränderungen ausnutzen zu können. | Qualität und Genauigkeit: Die Qualität der verfügbaren Informationen kann variieren, und die Genauigkeit ist nicht immer zu überprüfen. Falsche oder veraltete Informationen können zu fehlerhaften Analysen führen. |

| Datenvielfalt: OSINT kann Informationen aus einer Vielzahl von Quellen extrahieren. | Begrenzte Analysemöglichkeiten: OSINT kann möglicherweise nicht die gleiche Analysetiefe bieten wie andere Methoden (etwa Advanced Persistent Threats), insbesondere bei verdeckten oder hoch spezialisierten Informationen. |

| Frühwarnsystem: Durch Überwachung öffentlicher Quellen können frühzeitig Warnungen für potenzielle Bedrohungen oder Probleme generiert werden. | Abhängigkeit von Quellen: Bei Fälschung oder Manipulation der öffentlichen Quellen leidet die Datenqualität stark. |

| Keine Legalitätsprobleme: Da OSINT auf öffentlich verfügbaren Informationen basiert, gibt es in der Regel keine rechtlichen Bedenken hinsichtlich der Informationsbeschaffung. | Datenschutzbedenken: Bei der Verwendung von OSINT müssen Datenschutzrichtlinien beachtet werden, um sicherzustellen, dass keine personenbezogenen Daten in unzulässiger Weise gesammelt oder verwendet werden. |

Know Your Enemy: Cyberkriminalität und Open Source Intelligence

Hacker nutzen OSINT-Tools, um Schwachstellen und vielversprechende Angriffsvektoren bei potenziellen Opfern auszukundschaften. Viele Organisationen können kaum überblicken, wie viele Daten über ihre IT-Infrastruktur auf den verschiedensten Geräten öffentlich zugänglich sind: von Mitarbeiter-PCs oder Smartphones über Server im Rechenzentrum, Cloud-Diensten oder IoT-Geräten bis hin zu Github-Repositories, Websites und dem Quellcode von Webanwendungen. So finden Hacker Daten über Netzwerk- und Organisationsstrukturen, Adressen, offene Ports, genutzte Technologien und Services, Namespaces u.v.m. Diverse Meta-Suchmaschinen und Analysewerkzeuge sammeln und aggregieren Daten aus verschiedensten Quellen, erstellen umfangreiche Profile mit Bildern, Dokumenten und anderen Medien, liefern Server-Verzeichnisbäume oder erstellen einen Überblick über die IT-Infrastruktur.

Neben den technischen Aspekten spielen Social Engineering und der Faktor Mensch eine wichtige Rolle. Plattformen wie LinkedIn, XING oder Facebook liefern Namen, Geburtstage und andere sensible Informationen frei Haus. Mit den richtigen Tools können diese analysiert und visualisiert werden. So entstehen Übersichten des Beziehungsgeflechts zwischen Personen, Organisationen und bisher unbekannten Verbindungen. Welcher Geschäftsführer ist in weiteren Aufsichtsräten? Welche IT-Geräte oder Mailadressen werden genutzt? All diese Informationen helfen Angreifern dabei, wertvolle Daten über ihre Opfer zu erhalten.

Das sogenannte Spear-Phishing nutzt solche Informationen zum Beispiel, um personalisierte Nachrichten zu versenden. Die herkömmlichen Nachrichten voller Rechtschreibfehler scheitern heute bereits an Spam-Filtern – was aber, wenn eine täuschend echte Nachricht vom Geschäftspartner, Kollegen oder Firmenchef nicht als Fälschung erkannt wird?

Es ist also wichtig, sowohl auf der technischen als auch auf der menschlichen Ebene die Gefahrenquellen zu kennen und Gegenmaßnahmen zu ergreifen. Diese reichen von Netzwerksegmentierung für Systeme mit unterschiedlichen Sicherheitsanforderungen über regelmäßige Firmware-Updates und Maßnahmen zur Erkennung und Abwehr konkreter Gefahren bis hin zu regelmäßigen Schulungen der Belegschaft, zum Beispiel über Sicherheitsanforderungen an Passwörter oder gar dem regelmäßigen Monitoring bestimmter Themen mithilfe von Cyber Threat Intelligence Tools als Frühwarnsysteme. Auch Vorausdenken und Antizipieren ist dabei keinesfalls verboten: Um sich gegen Kriminelle zu behaupten, muss man fähig sein, wie sie zu denken.

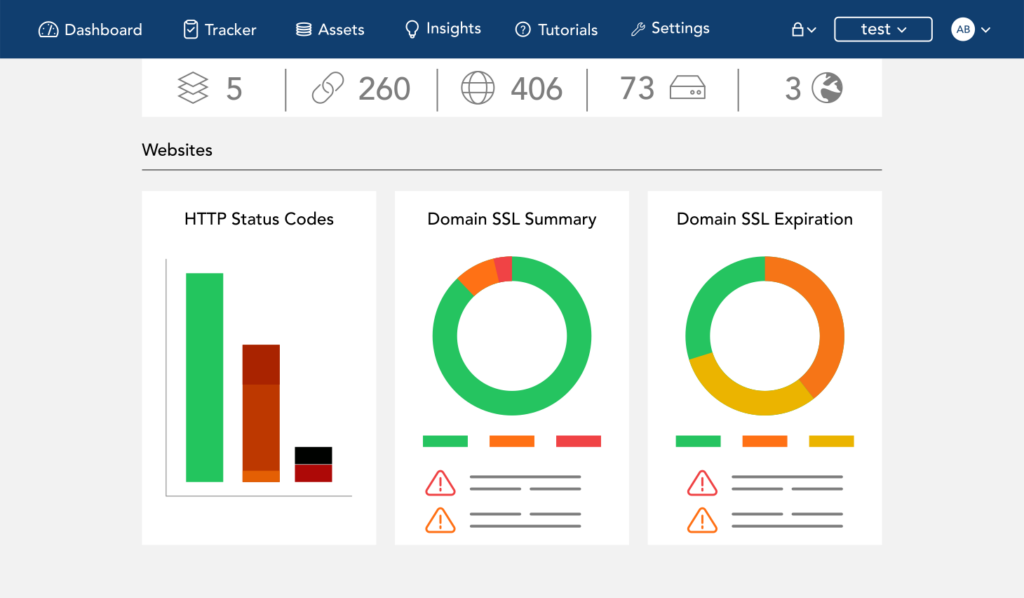

Kennen Sie den Umfang Ihrer Angriffsfläche und welche Informationen über Ihre externen IT-Assets verfügbar sind? Nein?

Dann sichern Sie sich noch heute eine kostenlose Analyse Ihrer externen Angriffsfläche und gewinnen Sie die Initiative zurück!

OSINT-Tools und Infoquellen

Auch gegen moderne Angriffsmethoden sind Sie nicht machtlos: Mit Cyber Threat Intelligence sind Informationen über aktuelle Angriffe, Methoden und Schwachstellen heute fast in Echtzeit verfügbar. Diese Bedrohungsinformationen können direkt in die Sicherheitsstrategie eingebunden werden und so die individuelle Sicherheitslage der Organisation an potenziellen Schwachstellen verbessern. OSINT-Tools erschließen Ihnen weitere wichtige Informationsquellen. Denn die beste Abwehr erreichen Sie, wenn Sie sich ein genaues Bild von dem verschaffen, was Kriminelle über das eigene Unternehmen wissen und verwenden könnten.

Richtig eingesetzt, kann man mit OSINT-Tools Schwachstellen im eigenen Netzwerk aufdecken, Informationen von unternehmensexternen Quellen sammeln (z. B. Social Media) und diese Daten zusammenführen und analysieren. Es lohnt sich, OSINT-Methoden und Werkzeuge zu kennen und zu nutzen, um Hackern einen Schritt voraus zu sein. Um Ihnen einen Eindruck über die Bandbreite verfügbarer Tools, Datenbanken und Informationsquellen zu vermitteln, stellen wir Ihnen eine Stichprobe daraus kurz vor:

- projecthoneypot.org: Project Honeypot sammelt IP Adressen von Spam Mailern, Dictionary Attackern und Harvestern, um damit die z.B. Spamerkennung von Postfächern zu verbessern oder die Harvester von E-Mail Adressen mit den Spammern zu korrelieren. Zusätzlich zeigt es weitere Informationen darüber an, welche böswilligen Aktivitäten von diesen IP-Adressen aus ausgehen.

- Aptnotes: APTnotes ist eine Sammlung von öffentlich zugänglichen Berichten über Aktivitäten, Kampagnen und Software krimineller APT-Gruppen (Advanced Persistent Threat) oder deren Werkzeuge.

- phishtank.com: PhishTank ist eine kostenlose, von der Cisco Talos Intelligence Group betriebene Community-Site, auf der jeder Phishing-Daten übermitteln, verifizieren, nachverfolgen und teilen kann. PhishTank bietet genaue, konkrete Informationen für alle, die versuchen, mögliche Angreifer zu identifizieren.

- viewdns.info: ViewDNS.info gibt einem ein guten Einblick darüber, um eine beliebige Domain oder IP-Adresse etwas genauer zu durchleuchten.

- social-searcher.com/google-social-search/: Die Präsenz Ihrer Marken und Ihrer VIPs in den gängigen Sozialen Netzwerken kann potenzielle Risiken mit sich bringen. Mit Suchtools wie Google Social Search von Social Searcher können sie die Netzwerke auf relevante Keywords durchsuchen

- osintgeek.de/tools: Auf dieser Seite finden sich einige Tools zur OSInt Recherche und Analyse. Darunter befinden sich Tools zur Analyse von IP-Adressen, Domains, Bilddaten, Social Media Präsenzen, Kryptowallets und vieles mehr.

- osintframework.com: Ähnlich wie die Tool-Sammlung von OSInt Geek bietet das OSInt-Framework einen Leitfaden für Open Source Intelligence. Es bietet eine strukturierte und umfassende Liste von Ressourcen & Tools, wie zum Beispiel soziale Medien, DNS-Lookup, Suchmaschinen, Tools für geografische Informationen, Decoding und vieles mehr. Diese Tools können für die Sammlung von Informationen aus öffentlichen Quellen im Internet verwendet werden.

- shodan.io: Shodan ist eine für jedermann nutzbare Suchmaschine für Systeme, die mit dem Internet verbunden sind – von Servern über OT-Systeme (Operational Technology) bis hin zu IoT-Geräten. Sie liefert eine große Zahl von Daten, die dann von anderen OSINT-Werkzeugen ausgewertet werden – zum Beispiel von theHarvester.

- Das Python-Werkzeug theHarvester dient dazu, schnell einen Überblick über mögliche Schwachstellen einer Organisation zu gewinnen, etwa in der Erkundungsphase eines Red-Teaming-Projekts. Es sammelt Daten wie Domänennamen, Subdomains, URLs und IP-Adressen sowie E-Mail-Adressen aus einer Vielzahl von vornehmlich externen Quellen, insbesondere allgemeine und spezialisierte Search Engines und Datenbanken; mehr Infos finden Sie auf der GitHub-Projektseite.

- Metagoofil ergänzt theHarvester durch die gezielte Extraktion von Metadaten öffentlicher PDF- und Office-Dokumenten auf Webseiten. Diese Metadaten können etwa gültige Benutzernamen, Personennamen und seit Version 2.2. auch E-Mail-Adressen enthalten, die bei Bruteforce-Passwortangriffen Verwendung finden können, oder auch nützliche Pfadangaben, die Rückschlüsse auf Servernamen oder geteilte Ressourcen erlauben. Das Python-Tool ist Open Source (GPL 2.0) und wird ebenfalls auf GitHub gehostet.

Fazit

„Gefahr erkannt – Gefahr gebannt“, sagt ein altes Sprichwort. Wer potenzielle Einfallstore kennt, kann diese leichter schließen. Deshalb sollte OSINT in keiner Cybersecurity-Strategie fehlen, um öffentlich verfügbare Informationen so weit wie möglich einhegen zu können – je weniger ein potenzieller Angreifer weiß, desto besser.

Dazu braucht es vor allem eine Strategie und klar definierte Ziele: Stehen vornehmlich soziale Medien im Fokus, geht es um das Erkennen von Schwachstellen von Soft- oder Hardware, um Cloud-Services oder IT-Geräte? Wer den großen Rundumschlag plant, wird mit den zahlreichen Möglichkeiten von OSINT möglicherweise überfordert sein. Dennoch: Mit sorgfältig ausgewählten OSINT-Tools und qualifiziertem Personal können Sie die Sicherheit Ihrer Netze deutlich erhöhen. Sprechen Sie uns an, wir beraten Sie gern und erstellen im Rahmen unserer External Attack Surface Management– und modularen Cyber Threat Intelligence Lösung eine kostenlose Risikoanalyse Ihres „digitalen Fußabdrucks“.