28 Aug 2024

Ein CTEM-Ansatz besteht aus 5 Phasen. In diesem Beitrag gehen wir auf die Erste ein und warum "Scoping" essentiell für...

24 Oct 2023

Wie lässt sich Schatten-IT und die Sicherheitsstrategie Ihrer Organisation vereinen? In diesem Beitrag betrachten wir mögliche Lösungsansätze

17 Oct 2023

In diesem Monat feierte der Patch Tuesday von Microsoft sein 20-jähriges Jubiläum. Dieser Anlass wurde mit dem Release von insgesamt...

11 Oct 2023

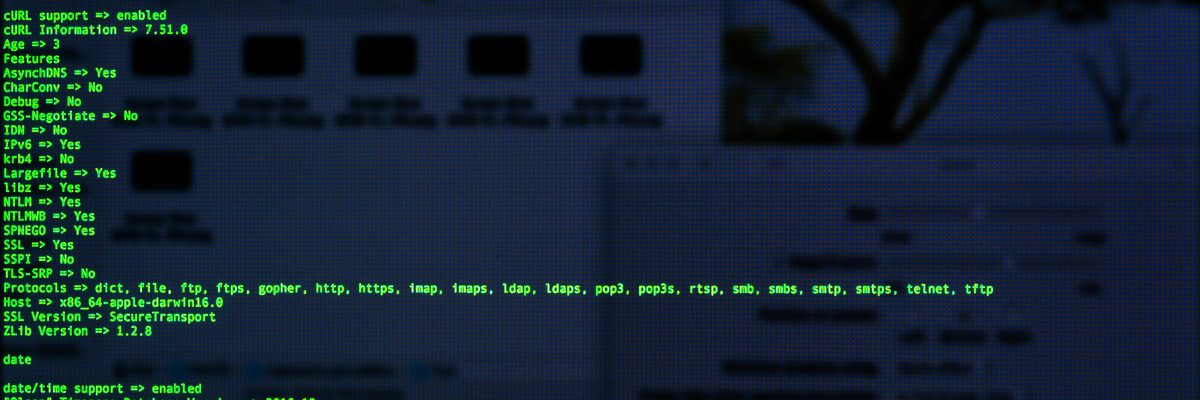

Informationen zur curl Schwachstellen CVE-2023-38545: severity HIGH (affects both libcurl and the curl tool) CVE-2023-38546: severity LOW (affects libcurl only,...

27 Sep 2023

So hat Outpost24 vier Schwachstellen in Nagios XI identifiziert, von denen drei zu einer Eskalation der Benutzerrechte führten.