Ein Blick auf die Phishing-as-a-Service-Plattform, die auf Microsoft 365-Kunden abzielt

Wie funktioniert Phishing-as-a-Service (PhaaS) wirklich, und kann es wirklich MFA umgehen? In diesem Beitrag führen wir Sie durch die Benutzeroberfläche einer PhaaS-Plattform und zeigen Ihnen, wie die Benutzer mithilfe der integrierten Angriffsmuster und Vorlagen schnell ihre eigenen Angriffe erstellen (und MFA umgehen) können. Für einen vielschichtigen Verteidigungsansatz, der über MFA hinausgeht, stellen wir Ihnen die Vorteile einer Threat-Intelligence-Lösung vor, um neuen und fortgeschrittenen Phishing-Angriffen immer einen Schritt voraus zu sein.

Die PhaaS (Phishing-as-a-Service)-Landschaft

Software-as-a-Service (SaaS) hat sich in den letzten zehn Jahren explosionsartig entwickelt und ermöglicht es Unternehmen, für die benötigten spezialisierten Softwarelizenzen zu zahlen, ohne mühsame Installationen und langwierige, unflexible Verträge. Warum also sollte es in der Cyberkriminalität anders sein? Auch Cyberkriminelle haben das Modell der “as-a-service”-Leistungen übernommen, indem sie sich diversifiziert und spezialisiert haben, um dann ihr Fachwissen an andere zu verkaufen. Dies hat die Eintrittsschwelle in die Cyberkriminalität gesenkt, da nun auch technisch nicht versierte Bedrohungsakteure alles kaufen können, was sie für einen Angriff benötigen.

Nirgendwo ist diese Industrialisierung der Cyberkriminalität deutlicher zu erkennen als beim Phishing – dem führenden Infektionsvektor für Cyberangriffe laut dem IBM Threat Intelligence Index 2023. Das Aufkommen von Phishing-as-a-Service (PhaaS) beinhaltet, dass erfahrene Bedrohungsakteure den Code entwickeln und die Infrastruktur verwalten, um Phishing-Kampagnen zu starten, und ihn dann an weniger erfahrene Angreifer weiterverkaufen. Genau wie bei legitimen SaaS-Unternehmen gibt es verschiedene Monetarisierungsstrategien, darunter Lizenzen, Abonnements und ergebnisabhängige Zahlungen (im Falle von PhaaS die Anzahl der gestohlenen Anmeldedaten).

Zur Veranschaulichung der Funktionsweise des Phishing-as-a-Service-Dienstes stellt unser Threat Intelligence-Team, KrakenLabs, einen detaillierten Überblick über einen PhaaS-Anbieter namens “Greatness” zur Verfügung, der auch zeigt, wie sein Phishing-Kit eingesetzt werden kann. Die Ergebnisse dieser Analyse sowie die umfassende Infrastruktur von Outpost24 zur Jagd von Bedrohungen fließen in Threat Compass ein, unsere Threat Intelligence-Lösung für Cyber-Bedrohungen. Threat Compass deckt ein breites Spektrum an Bedrohungsarten auf dem Markt ab und kann Ihr Unternehmen mit seinem Domain-Schutzmodul auch vor gezielten Phishing-Angriffen schützen.

Deep Dive in eine Phishing-as-a-Service-Plattform: ‘Greatness’

Greatness ist ein Phishing-Tool, das sich seit (mindestens) November 2022 in freier Wildbahn befindet und verwendet wird, um Anmeldedaten und Cookies für den Zugriff auf Microsoft 365-Konten zu erhalten. Es bietet unter anderem die Möglichkeit, Konten mit aktivierter Multi-Faktor-Authentifizierung (MFA) zu missbrauchen.

Die Greatness-Plattform

Werfen wir einen Blick auf die verschiedenen anwenderfreundlichen Komponenten, die ein Käufer verwenden kann, um einen erfolgreichen Phishing-Angriff durchzuführen.

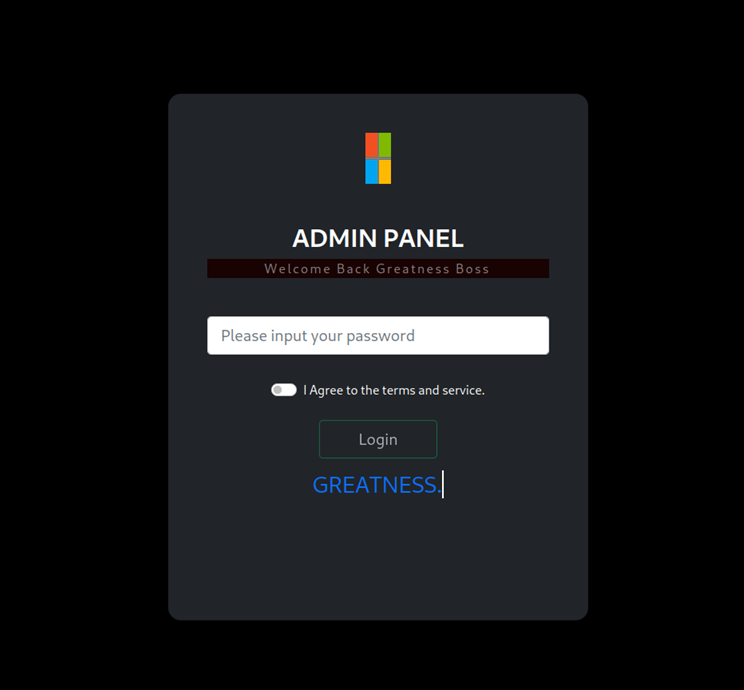

Greatness-Login-Oberfläche

Wie bei jeder SaaS-Anwendung erhält der Benutzer eine Lizenz und Anmeldedaten, nachdem er seine Zahlung getätigt hat. Um loszulegen, wird der Benutzer zu einem Verwaltungsbereich weitergeleitet, wo er sein Passwort eingibt, um sich bei der Plattform anzumelden.

Greatness Login-Oberfläche

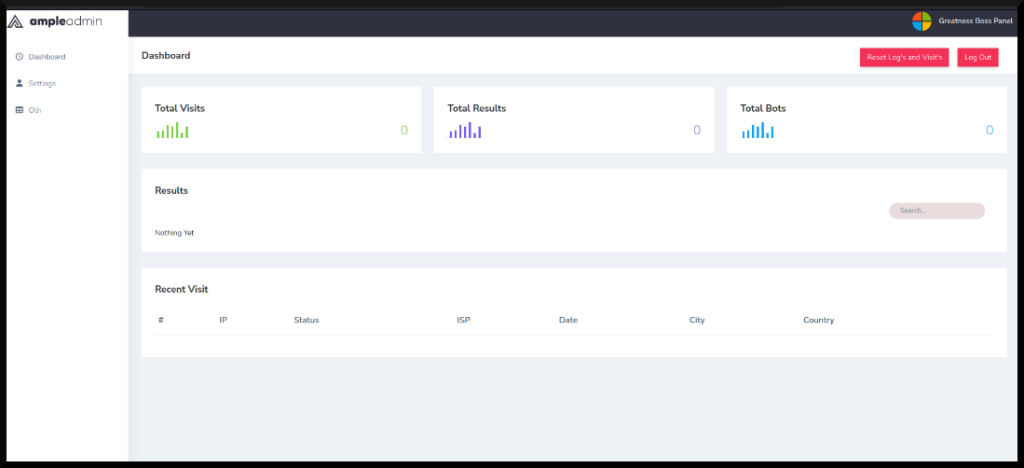

Dashboard

Nach dem Einloggen ist die Startseite das Ergebnis-Dashboard. Hier sieht der Betreiber der Phishing-Kampagne die verschiedenen erbeuteten Anmeldeinformationen und kann den ROI seiner Investition in Greatness beurteilen.

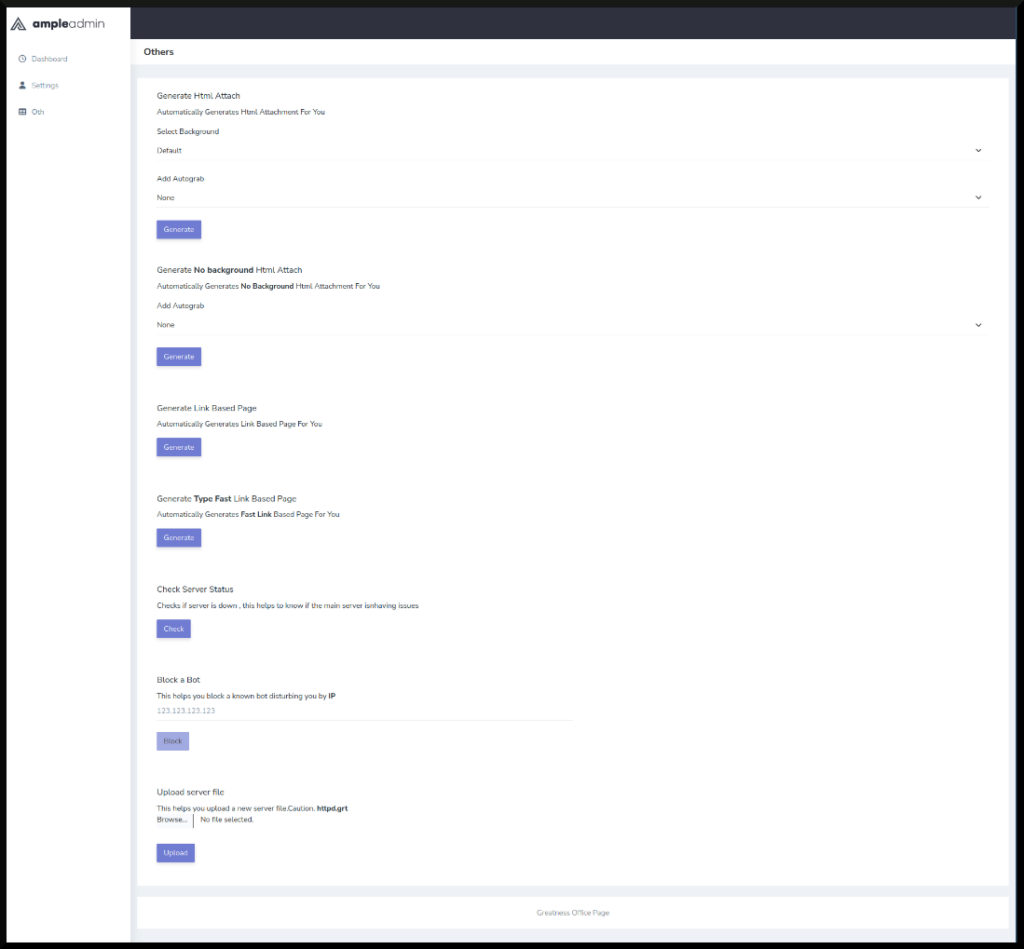

Kampagnenplaner

Die Greatness-“Büroseite” enthält die Hauptfunktionalität des Produkts. Sie fungiert als Builder, mit dem Benutzer verschiedene Arten von Angriffen erstellen können. Der Angreifer könnte beispielsweise eine Phishing-E-Mail erstellen, die einen Link enthält, der den Browser des Opfers öffnet und es zu einer gefälschten Anmeldeseite führt, um Anmeldedaten zu sammeln. Oder sie ziehen es vor, einen schädlichen Anhang beizufügen, der beim Öffnen Malware herunterlädt.

Das Tool ermöglicht es dem Benutzer, verschiedene Angriffsmodelle oder Vorlagen zu erstellen, um zukünftige Phishing-Kampagnen zu beschleunigen. In allen Fällen ist das Ergebnis eine Html-Datei mit den gewünschten Merkmalen, die entweder als Anhang (“html attachment”-Optionen) verschickt oder in einer betrügerischen URL gehostet werden kann (“link-based”-Optionen).

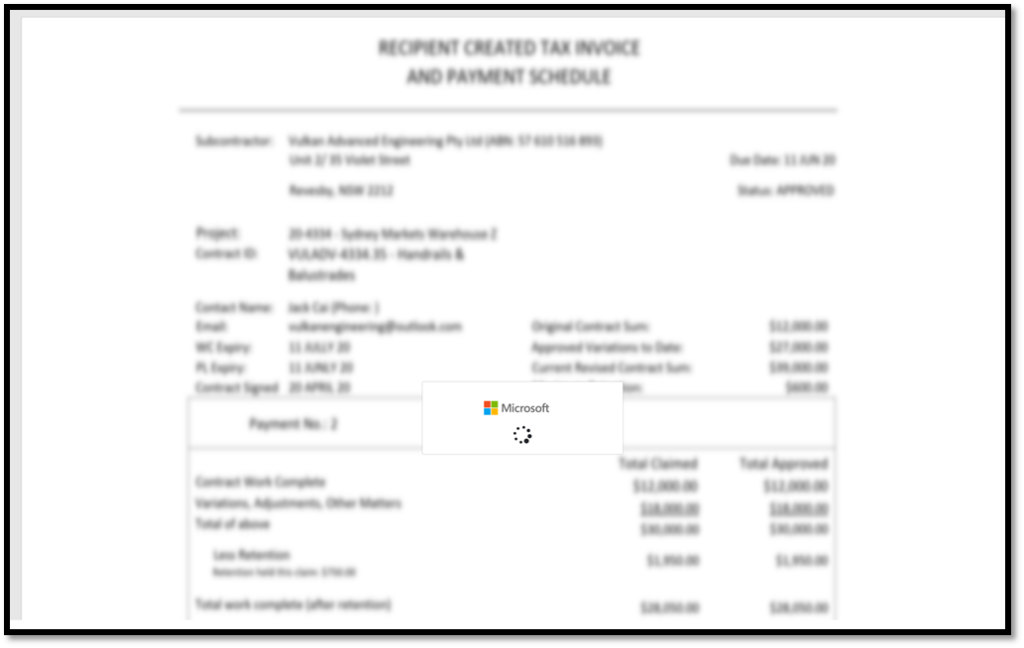

Greatness Phishing-Seiten-Styles

Ein Beispiel für eine fingierte Rechnung ist in der folgenden Abbildung dargestellt. Die generierte HTML-Datei sieht aus wie ein unscharfes Office-Dokument, in das ein Microsoft-Anmeldeformular eingeblendet ist, das die Eingabe von Anmeldedaten erfordert, um es anzuzeigen. Der Builder bietet noch weitere Optionen, wie z. B. die Möglichkeit, den Hintergrund so zu ändern, dass er wie andere Dateitypen aussieht, z. B. Word- oder PDF-Dokumente. Außerdem verfügt er über eine “Autograb”-Funktion, mit der die Angreifer das Zielkonto im Voraus festlegen können, so dass das Opfer nur noch das Passwort eingeben muss, was die Sache glaubwürdiger erscheinen lässt.

Gefälschte Rechnung von Greatness.

Sobald das Opfer das Passwort eingegeben hat, versucht das Tool zu prüfen, ob für das betreffende Konto eine Multi-Faktor-Authentifizierungsmethode (MFA) aktiviert ist. Ist dies der Fall, fragt es nach der entsprechenden Eingabe, sei es ein per SMS gesendeter Code oder ein OTP. Anschließend wird die API von Microsoft verwendet, um ein gültiges Sitzungs-Cookie zu erhalten.

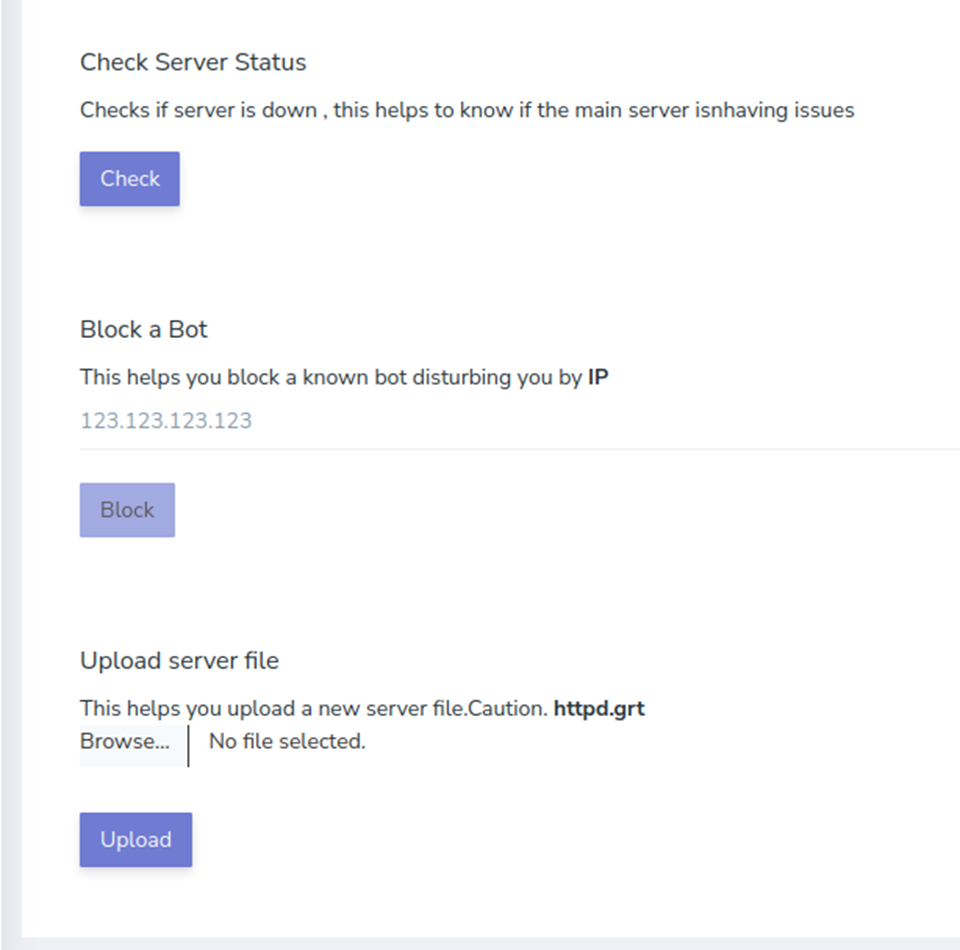

Die “Office”-Seite bietet auch eine Reihe von Konfigurationsoptionen. Die erste Option besteht darin, den Serverstatus zu überprüfen, da das Greatness-Phishing-Kit einen gültigen Lizenzschlüssel haben und diesen mit einem zentralen Server abgleichen muss, um zu funktionieren. Außerdem kann eine neue Konfigurationsdatei (httpd.grt) hochgeladen werden, und es besteht die Möglichkeit, den Zugriff nach IP zu blockieren.

Greatness Office Page Einstellungsmöglichkeiten

Greatness-Konfigurationsseite

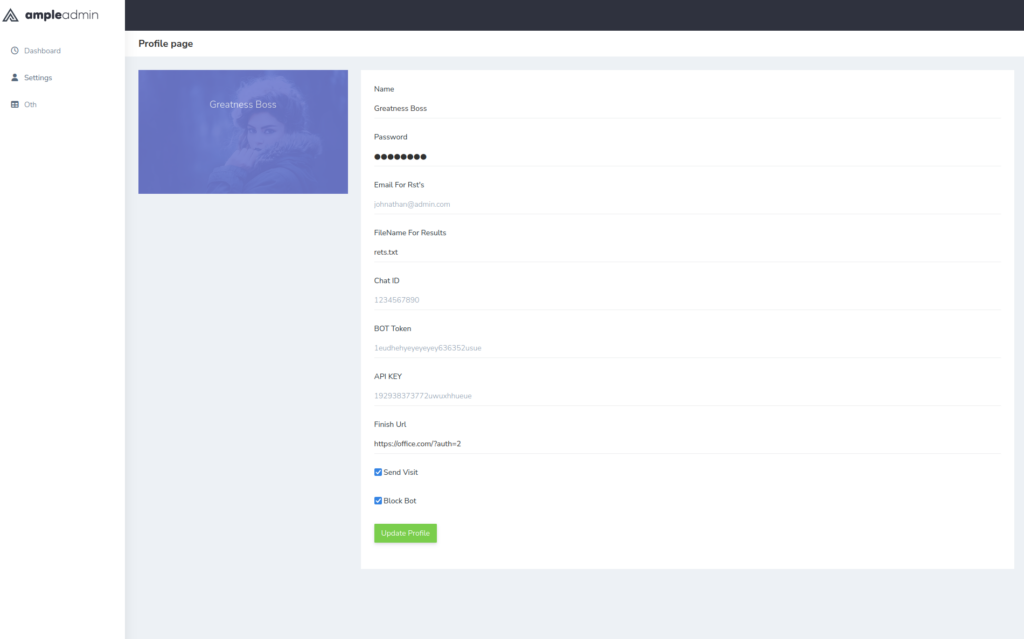

Konfigurtionsseite der Greatness Plattform

Der letzte Teil ist die Konfigurationsseite. Hier kann der Angreifer den Anzeigenamen des Panels, das Kennwort und, was noch wichtiger ist, verschiedene Möglichkeiten zur Wiederherstellung der gestohlenen Anmeldedaten konfigurieren. Das Greatness-Panel hat die Möglichkeit, die Ergebnisse über einen Telegram-Bot, per E-Mail oder beides zu versenden. Auf der Einstellungsseite wird auch der Client-API-Schlüssel angezeigt, der für das Funktionieren des Phishing-Kits erforderlich ist.

Wie schützt sich Greatness vor Datenklau und Quellcode-Diebstahl?

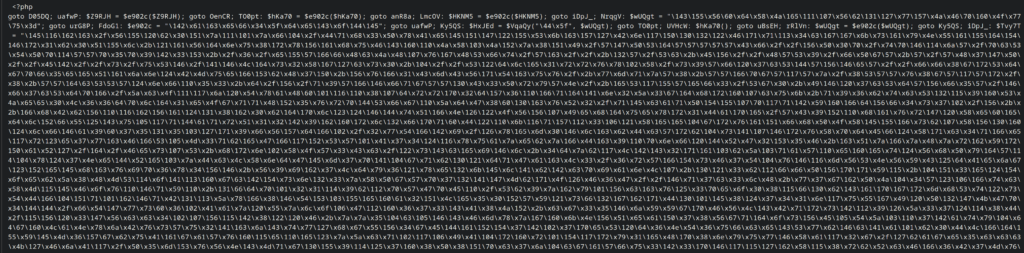

Wie wir in der ersten Abbildung gesehen haben, erfordert das Greatness-Panel ein Passwort, um zu funktionieren. Aber es ist der Kunde, der das Panel hostet. Wie wird also verhindert, dass diese Kunden einfach den Quellcode stehlen? Der erste Mechanismus, den wir finden, ist eine starke Verschleierung des Quellcodes. Ähnlich wie bei kommerzieller Software wird der Quellcode stark verschleiert, um zu verhindern, dass die Funktionsweise leicht zu erkennen ist und der Code kopiert werden kann.

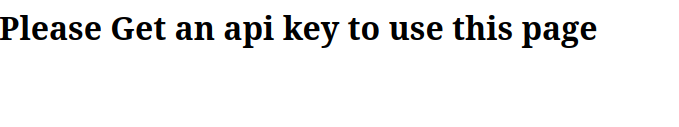

Die Unkenntlichmachung ist nicht der einzige Schutzmechanismus. Wenn eine generierte HTML-Phishing-Datei geöffnet wird, sendet sie eine Anfrage an den zentralen Server, um zu prüfen, ob der API-Schlüssel gültig ist. Wenn der API-Schlüssel richtig ist, wird der richtige HTML-Code gesendet, um den Angriff fortzusetzen. Ist dies nicht der Fall, sendet der zentrale Server anstelle der Phishing-Seite einfach “Nein”, und die folgende Seite wird angezeigt.

Fehlermeldung bei falschem API-Schlüssel

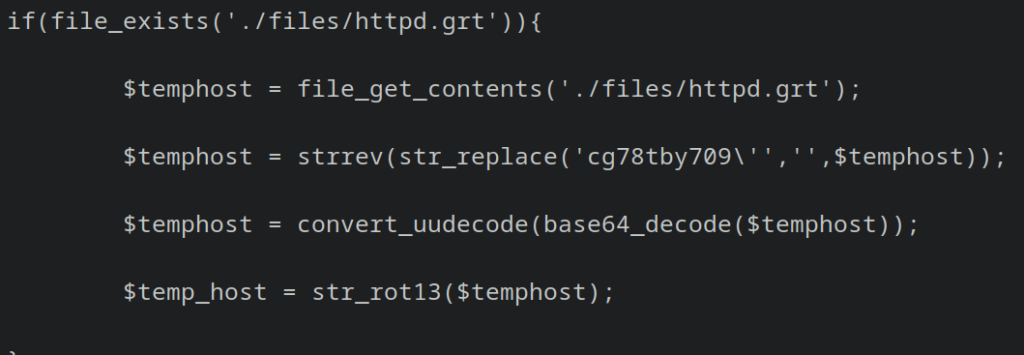

Der Standort dieses “zentralen Servers” ist in der Datei httpd.grt definiert, wie wir nach der Entschleierung des Quellcodes sehen können. Sie versuchen auch, die Adresse des Servers zu verbergen, indem sie die Konfigurationsdatei unkenntlich machen, indem sie den entsprechenden Eintrag mit einer Reihe von Techniken verschlüsseln, damit er schwer zu erkennen ist. Dieser Server kann sich zwischen verschiedenen Installationen und im Laufe der Zeit ändern.

Entschlüsselte Codeline zum zentralen Server.

Den Phishing-as-a-Service-Anbietern immer einen Schritt voraus

Das Greatness-Phishing-Kit ist ein Beispiel für die Evolution im nie endenden Spiel des Phishings. Im Laufe der Zeit tauchen immer leistungsfähigere Tools zur Umgehung des MFA-Schutzes auf, und Geschäftsmodelle wie PhaaS ermöglichen es jedem, der bereit ist, den Preis zu zahlen, unabhängig von seinen Kenntnissen und Fähigkeiten, diese Tools zu nutzen.

Diese Entwicklung hat jedoch neue Beschränkungen für die Entwickler mit sich gebracht, wie z. B. die Notwendigkeit, Lizenzen zu kontrollieren, was den Analysten von Bedrohungsinformationen bei der Untersuchung von Aktivitäten und der Erkennung von Bedrohungsakteuren neue Türen öffnet.

Um diese Art von Angriffen zu entschärfen, müssen eine Reihe von Best Practices befolgt werden. Auf der einen Seite gibt es die proaktive Seite, zu der die Schulung der Endbenutzer gehört, damit die Mitarbeiter häufige Muster in Phishing-Angriffen erkennen können. Unternehmen können auch simulierte Phishing-Übungen durchführen, um Metriken zu sammeln und das Sicherheitsbewusstsein – wenn nötig – weiter zu verbessern.

Auf der reaktiven Seite hat sich die Überwachung des Standorts, von dem aus sich ein Benutzer erfolgreich angemeldet hat, als wirksam erwiesen. Ungewöhnliche Ereignisse im Verhaltensmuster eines Benutzers, wie z. B. das Einloggen von weit entfernten Standorten aus binnen kurzer Zeit oder das Herstellen einer Verbindung über einen Proxy/VPN, können ein starkes Indiz dafür sein, dass die Zugangsdaten missbraucht wurden.

Threat Compass bietet mit seinem modularen Ansatz Schutz und Abhilfe gegen diese Bedrohung. Das Modul “Dark Web” bietet ein wachsendes Situationsbewusstsein darüber, was im Untergrund vor sich geht und welche Art von Akteuren es auf Ihr Unternehmen abgesehen haben könnten. In “Threat Context” können Sie detaillierte Informationen über Bedrohungsakteure und die von ihnen verwendeten Tools abrufen. Mit dem Modul Domain Protection überwachen wir auch die Nutzung von betrügerischen Domains, um Daten zu stehlen oder Ihr Markenimage zu schädigen.

Outpost24 KrakenLabs

KrakenLabs ist das Cyber Threat Intelligence-Team von Outpost24. Unser Team hilft Unternehmen, böswilligen Akteuren in der sich ständig weiterentwickelnden Bedrohungslandschaft einen Schritt voraus zu sein, und unterstützt Sie dabei, Ihre Assets und Ihren Ruf zu schützen. Mit einer umfassenden Threat-Hunting-Infrastruktur deckt unsere Threat-Intelligence-Lösung ein breites Spektrum an aktuellen Gefährdungen ab, um Ihr Unternehmen bei der Erkennung und Abwehr externer Gefahren zu unterstützen.