Die Cyber-Bedrohungslandschaft 2026: Dauerhafte Gegner und wiederholbare Vorgehensweisen

Als Threat-Intelligence-Team ist es unsere Aufgabe, im Bereich der Cybersecurity zwischen bloßem Rauschen und echten, dauerhaften Bedrohungen zu unterscheiden. In diesem Artikel werfen wir einen Blick auf die Risiken, die voraussichtlich bis 2026 bestehen bleiben und sich weiterentwickeln werden. Grundlage bilden die Akteure, Kampagnen und Schadprogramme, die wir im vergangenen Jahr beobachtet und analysiert haben.

Unser Fokus liegt auf Gegnern mit starker Präsenz im Untergrund. Dazu zählen Foren, Telegram-Kanäle, Daten-Leak-Seiten und Marktplätze, auf denen Cyberkriminelle aktiv agieren.

Besonders gefährlich sind Akteure, die auf wiederholbare Playbooks setzen und Affiliate-Ökosysteme nutzen. Sie rekrutieren Talente und generieren kontinuierlich Einnahmen. Im Jahr 2026 müssen Security-Teams zunehmend leise Eindringversuche erkennen und abwehren. Angriffe werden Schwachstellen schneller ausnutzen. Zudem nehmen Techniken zu, die sich unauffällig in den normalen Betrieb einfügen, sogenannte „Living off the Land“-Ansätze.

Ransomware Gruppen bauen Ransomware-as-a-Service Angebote weiter aus

Ransomware bleibt ein zentraler Weg für gewinnorientierte Cyberkriminalität. Sie erlaubt direkte, zahlungsbasierte Erpressung. Selbst wenn kein Lösegeld gezahlt wird, werden dieselben Eindringversuche oft genutzt, um Daten zu stehlen und weiterzuverkaufen.

Der Markt für Ransomware-as-a-Service ist stark umkämpft. Gruppen stellen ihren Affiliates immer mehr Ressourcen und attraktivere Bedingungen bereit. Die stabilsten Akteure verfügen über hohe Budgets, kaufen kritische Schwachstellen und wertvolle Erstzugänge und arbeiten mit erfahrenen Affiliates, die oft hierarchisch organisiert sind.

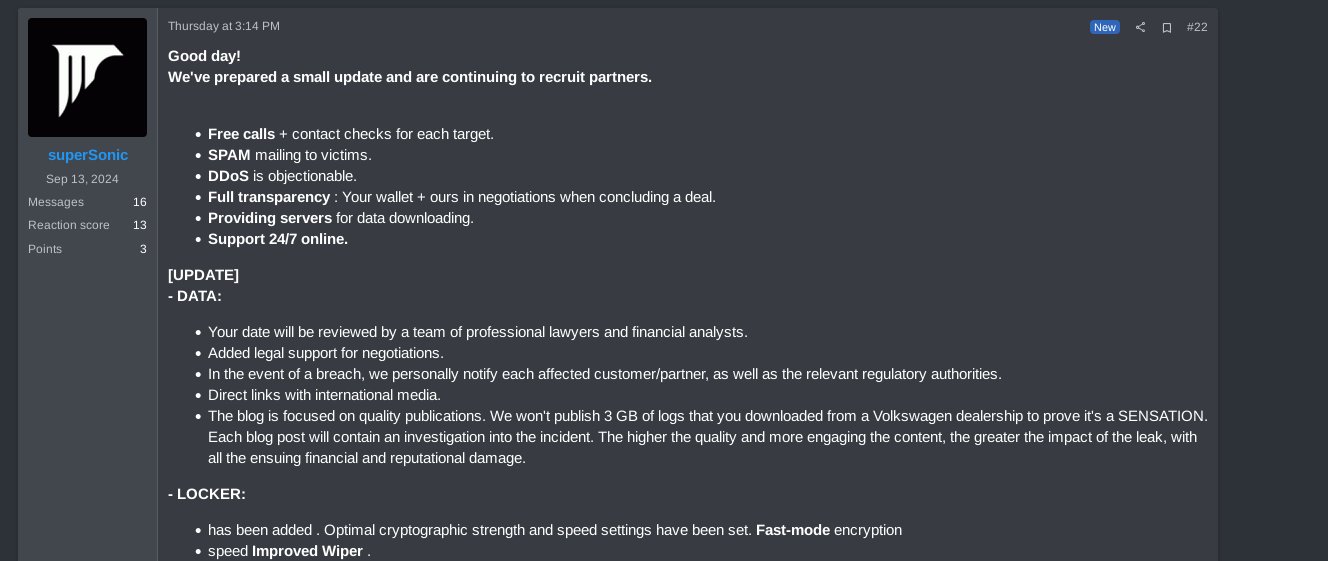

Neben der technischen Weiterentwicklung passen diese Gruppen auch ihre Erpressungsmethoden an. Ziel ist es, den Druck auf die Opfer zu erhöhen. Das Anubis-Ransomware-as-a-Service-Programm bietet laut Berichten einen 24/7-Support. Dieser umfasst sogar rechtliche Hilfe bei Verhandlungen sowie direkte Kontakte zu Opfern, Aufsichtsbehörden und Medien.

Abbildung 1: Ein Vertreter des Anubis Ransomware-as-a-Service Programms kündigt die Rekrutierung neuer Partner an.

Ein weiteres Beispiel ist die CL0P-Kampagne gegen Oracle E-Business-Suite, verbunden mit der Schwachstelle CVE-2025-61882. Diese ist aus der Ferne ausnutzbar und erlaubt laut Oracle Remote-Code-Execution ohne Authentifizierung. Berichte beschreiben ein „Erpressung zuerst“-Vorgehen, das den früheren datengetriebenen Kampagnen von CL0P entspricht.

Ransomware Taktiken, die man 2026 im Blick behalten sollte

- Angriffe auf Lieferketten: Immer mehr Ransomware-Angriffe starten über die Lieferkette. Ziele sind File-Sharing-Plattformen, Kunden-Support-Systeme, ERP-Lösungen oder Cloud-Plattformen für Identitätsmanagement. So können Angreifer viele Opfer gleichzeitig monetarisieren.

- Erpressung ohne Verschlüsselung: Verschlüsselung bleibt verbreitet. Dennoch wird reiner Datendiebstahl weiter zunehmen. Diese Form der Erpressung ist einfacher umzusetzen und gleichzeitig sehr effektiv in Verhandlungen.

- Mehr Zeitdruck für Verteidiger: Die Zeitspanne zwischen Patch und Exploit wird kürzer. Angreifer machen Schwachstellen immer schneller einsatzbereit. Das gilt auch für vermutete Zero-Day Lücken.

Junge finanziell motivierte Cyberkriminelle bleiben eine Bedrohung

2026 werden einige der schwerwiegendsten Vorfälle durch menschliche Interaktion verursacht, nicht durch neue Exploits. Junge, finanziell motivierte Gruppen wachsen weiter. Dafür gibt es drei Hauptgründe:

- Sie nutzen überzeugendes Social Engineering in perfektem Englisch.

- Sie profitieren von hoher Geschwindigkeit und Koordination in Online-Communities.

- Sie greifen über Affiliate-Ökosysteme auf Ransomware-Werkzeuge zu.

Eine der bekanntesten Gruppen in dieser Kategorie ist Scattered Spider. Es handelt sich um eine lose, chaotische Gruppe von Jugendlichen, die aus dem sogenannten „Cyber Com“ oder „Hacker Com“ hervorging. Dieser Unterbereich von „The Com“ ist auf Cyberangriffe spezialisiert. Anfangs führten sie vor allem SIM-Swapping-Angriffe durch. Als die Sicherheitsmaßnahmen stärker wurden und diese Angriffe weniger profitabel waren, wechselten sie zu Ransomware-Angriffen und dem Diebstahl von Kryptowährungen.

2025 wurden sie gefährlicher: Sie bildeten eine Allianz mit etablierten Cybercrime-Gruppen – das Trio Scattered Lapsus Dollar Hunters entstand. Mitglieder von Scattered Spider, Lapsus Dollar und Shiny Hunters bekannten sich über Telegram zu bekannten Angriffen, darunter Jaguar Land Rover, dessen Produktion wochenlang lahmgelegt wurde.

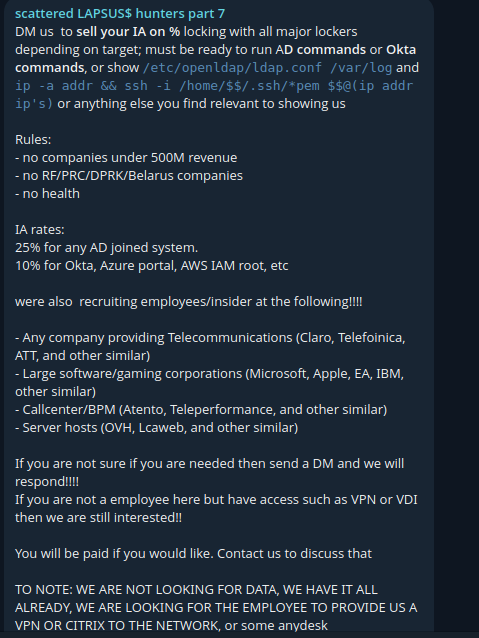

Sie nutzen Telegram, um Erstzugänge zu sammeln und Insider in großen Unternehmen zu rekrutieren. Sie verlangen Nachweise für Unternehmens-Identitätssysteme und bieten ein Provisionsmodell für Auszahlungen.

Abbildung 2: Screenshot aus dem Telegram-Kanal der Scattered Lapsus Dollar Hunters mit Aufrufen zu Erstzugängen und Insider-Hilfe gegen Provision.

Viele Opfer der Scattered Lapsus$ Hunters im Jahr 2025 waren Kunden der Salesforce-CRM-Plattform, darunter Adidas, Allianz Life, Chanel, Pandora, Tochterunternehmen von LVMH sowie Qantas. Die Angriffe erfolgten per Voice-Phishing. Dabei gaben sich die Angreifer als IT-Support aus, um Zugangsdaten zu erlangen oder manipulierte Tools zu installieren. In einer weiteren Kampagne kompromittierten sie OAuth-Tokens der Salesloft-Drift-Integration, um Salesforce-Daten in großem Umfang abzufragen.

Bedrohungen, die junge Cyberkriminelle 2026 begünstigen

- Vishing: Durch den Einsatz von KI bleibt Vishing ein zentraler Erstzugangsvektor. Angreifer nutzen weiterhin Skripte, Druck und angebliche Support Abläufe, um ihr Ziel zu erreichen.

- Angriffe im SaaS Umfeld: Angreifer werden zunehmend Kunden und angebundene Anwendungen angreifen. Nicht den SaaS Anbieter selbst.

- Affiliate getriebener Einsatz von Ransomware: Gruppen müssen keine eigene Ransomware entwickeln. Sie nutzen Partner, Rebrandings oder Kartellmodelle, um Reichweite zu erhöhen.

Clouds ermöglichen massenhaften Datenverkauf

In der Infostealer-Ökonomie steht der Begriff „Clouds“ für Telegram-basierte Kanäle, über die gestohlene Logs verteilt werden. Diese Kanäle liefern Daten in großem Umfang. Viele bieten einen kostenlosen Zugang mit Beispiel-Logs sowie eine kostenpflichtige Stufe, die breiteren und aktuelleren Zugriff ermöglicht. Häufig geschieht dies über Abonnements. Die Logs enthalten oft Zugangsdaten, Browser-Informationen und weitere Artefakte, die Kontoübernahmen und Session-Hijacking erleichtern.

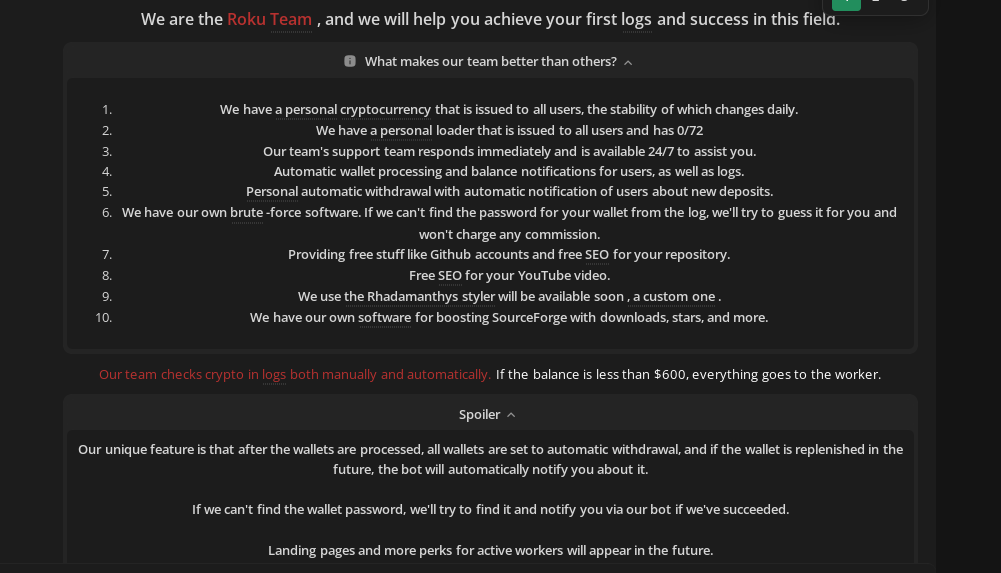

Dieses System basiert auf einem größeren Traffer-Ökosystem. Betreiber und Traffic-Teams stellen Malware-Builds, Infrastruktur und Schulungen bereit. Die Traffer übernehmen die Verteilung der Malware und sorgen für hohe Infektionszahlen. So entsteht eine klare Pipeline: Infektionen erzeugen Logs, diese speisen die Clouds, und die Clouds versorgen wiederum andere Kriminelle, die sich auf Filtern und Missbrauch von Unternehmenszugängen spezialisiert haben.

Abbildung 3: Untergrundforum des Traffer-Teams Roku Team: Bewerbung von Loader-Zugängen, 24/7-Support und automatisierter Wallet-Verwaltung.

Anstatt eigene Phishing- oder Malware-Kampagnen zu starten, kauft der Angreifer einfach die Daten. Danach erfolgen unter anderem:

- Kontoübernahmen

- Missbrauch von Passwort-Zurücksetzungen

- Session-Wiederverwendung über Cookies und Tokens

- Nachgelagerte Angriffe wie Betrug, Datendiebstahl oder Vorbereitung von Ransomware

Was sich 2026 weiter verschärfen wird

- Höheres Log-Volumen, mehr Käufer, geringere Einstiegshürden: Telegram ermöglicht nahezu reibungslosen Zugang im Vergleich zu traditionellen Foren.

- Unternehmensrisiken durch privates Nutzerverhalten: Die Vermischung von beruflicher und privater Gerätenutzung sowie mehr Homeoffice erhöhen das Risiko. Ein kompromittiertes Endgerät kann Browser-Sessions und beruflich genutzte Zugangsdaten offenlegen.

- Mehr Tools zur Prüfung von Erstzugängen: Käufer filtern Logs gezielt nach Unternehmensdomains, VPNs, SaaS-Anwendungen und Admin-Portalen. Anschließend testen sie die Zugriffe automatisiert und in großem Umfang.

Die Cyber-Bedrohungslandschaft 2026: So bleiben Unternehmen sicher

Im Jahr 2026 müssen Identitäts- und Support-Abläufe als zentrale Kontrollpunkte funktionieren. Eine phishing-resistente Multi-Faktor-Authentifizierung für Admins, Helpdesk-Mitarbeitende und SaaS-Verantwortliche reduziert die Risiken durch Vishing und die Wiederverwendung von Zugangsdaten. Zusätzlich helfen strengere Prüfungen bei Zurücksetzungen und Geräteanmeldungen. Schnelle Alarme bei Änderungen an MFA, neuen Geräten, OAuth-Zustimmungen und angebundenen Apps ermöglichen es, Angriffe früh zu erkennen oder ganz zu verhindern.

Dauerhafte Bedrohungen aus dem Ransomware-Umfeld kombinieren weiterhin Datendiebstahl mit leisen Eindringversuchen. Hinzu kommt der Missbrauch weit verbreiteter Unternehmenssoftware. Dabei kann ein einziger Fehler viele Organisationen gleichzeitig betreffen. Ein klar dokumentiertes Inventar aller öffentlich erreichbaren Anwendungen, schnelles Patchen und geringere Angriffsflächen durch Netzwerksegmentierung und Web Application Firewalls senken das Risiko großflächiger Datenabflüsse. Die Überwachung von Massenexporten, Archiv-Erstellung und ungewöhnlichem Datenabfluss liefert oft frühere Warnsignale als das bloße Warten auf Verschlüsselung.

Die Bedrohung durch Telegram-Clouds lässt sich am effektivsten eindämmen, wenn die Stealer-zu-Zugangs-Pipeline gestört wird. Weniger Stealer-Infektionen, der Schutz von Browsern und Sessions als sensible Assets sowie einfache Prozesse zur Session-Sperrung und Passwort-Zurücksetzung begrenzen den Schaden, falls Logs Unternehmenszugänge enthalten.

Wie Outpost24 Unternehmen 2026 unterstützt

Der Schutz Ihres Unternehmens vor der sich ständig wandelnden Cyber-Bedrohungslandschaft muss nicht kompliziert sein. Wenn Sie schnell überprüfen möchten, ob Ihr Unternehmen gefährdet ist, können Sie den kostenlosen Compromised-Credentials-Checker von Outpost24 nutzen, um Ihre E-Mail-Domain auf geleakte Zugangsdaten zu scannen.

Wenn Sie erfahren möchten, wie unser Threat-Intelligence-Team Ihr Unternehmen gezielt unterstützen kann, kontaktieren Sie uns noch heute.