Threat Context Monthly: Executive Intelligence Briefing für Mai 2024

Willkommen zur monatlichen Blogserie Threat Context Monthly, in der wir eine umfassende Zusammenfassung der wichtigsten Cybersecurity-Nachrichten und Bedrohungsinformationen von KrakenLabs, dem Cyber Threat Intelligence Team von Outpost24, bieten.

Threat-Actor des Monats: UAT4356 – State-Sponsored-Adversary

UAT4356 ist ein State-Sponsored Threat Actor, der es auf Geräte am Netzwerkrand von Regierungsnetzwerken weltweit abgesehen hat, wobei der Schwerpunkt der Aktivitäten eindeutig auf Spionage liegt. Die ersten Angriffe der Gruppe können bis November 2023 zurückverfolgt werden, obwohl Forscher Hinweise darauf gefunden haben, dass die Gruppe ihre Fähigkeiten bereits im Juli 2023 getestet hat.

Bislang konnte der ursprüngliche Angriffsvektor der Gruppe nicht ermittelt werden. In einer Kampagne mit dem Namen ArcaneDoor wurde die Gruppe dabei beobachtet, wie sie zwei 0-Day-Schwachstellen in Cisco Adaptive Security Appliances (ASA) (CVE-2024-20353 und CVE-2024-20359) ausnutzte, um maßgeschneiderte Malware einzuschleusen und so Befehle auszuführen und Informationen zu exfiltrieren.

Die Kampagne zeigt, dass die Gruppe die anvisierten Geräte und die forensischen Maßnahmen, die Cisco üblicherweise zur Überprüfung der Integrität von Netzwerkgeräten durchführt, genau kennt. Die Angreifer setzten zwei eigene Backdoors mit den Namen Line Runner und Line Dancer ein, um auf den Zielgeräten diverse Veränderungen an der Konfiguration vorzunehmen, Informationen zu sammeln, den Netzwerkverkehr abzufangen/exfiltrieren und sich möglicherweise lateral zu bewegen.

Bedrohung im Fokus: Angreifer nutzen Schwachstellen in Ivanti Connect aus

In den vergangenen Tagen veröffentlichte Mandiant den vierten Bericht aus einer Reihe von Beiträgen im Zusammenhang mit der Verwendung von Schwachstellen in Ivanti Connect Secure und enthüllte neue Angriffspunkte. Seit der Bekanntgabe der ersten beiden Sicherheitslücken (CVE-2023-46805 und CVE-2024-21887) im Januar 2024 wurden weitere Schwachstellen aufgedeckt, von denen einige bereits von Cyberkriminellen genutzt werden. Im jüngsten Blog von Mandiant heißt es, dass acht Aktivitätscluster beobachtet wurden, von denen einige bereits gemeldet wurden, und dass fünf davon mit Aktivitäten im Zusammenhang mit China in Verbindung stehen. Außerdem wird erwähnt, dass nicht nur staatliche Bedrohungsakteure, sondern auch finanziell motivierte Gruppen diese Schwachstellen nutzen, worauf auch Unit42 und Check Point hingewiesen haben.

Bisher wurden folgende Daten über die Angreifer veröffentlicht, die Schwachstellen in Ivanti Connect ausnutzen:

| Ivanti CVE | Threat Actor |

|---|---|

| CVE-2024-21887 | “UTA0178” / Nation-state (China) “Volt Typhoon” / Nation-state (China) “UNC5325” / Espionage group (China) “UNC5330” / Espionage group (China) “UNC3569” / Espionage group (China) “Magnet Goblin” / e-crime |

| CVE-2023-46805 | UTA0178 Volt Typhoon UNC3569 Magnet Goblin |

| CVE-2024-21893 | Volt Typhoon UNC5325 UNC5330 UNC3569 Magnet Goblin |

| CVE-2024-21888 | Magnet Goblin |

Basierend auf der Mandiant- Blogreihe über Ivanti Connect sollte man die folgenden Überschneidungen und Namen der Angreifer nicht verwechseln:

- UNC3569 überschneidet sich mit UNC5266.

- UTA0178 ist auch als UNC5221 bekannt.

- Volt Typhoon ist auch unter dem Namen UNC5291 bekannt.

KrakenLabs Highlights

Neue Gefahren

Malware über USB: Laut Analysten nimmt die Hartnäckigkeit und Komplexität von USB-basierten Malware-Angriffen auf Industrieunternehmen zu. Dazu gehören auch Taktiken zur Umgehung von Erkennungsmaßnahmen und zur Überbrückung von Air-Gaps.

Erfahren Sie mehr →

Einsatz ausgeklügelter Steganografie: Bei der Verwendung von Steganografie werden Angreifer allmählich immer raffinierter, um ihre Artefakte zu verstecken, beispielsweise indem sie ein Stück Malware in ein Bild einbauen. Der als TA558 bekannte Threat-Actor setzt diese Technik seit einiger Zeit ein, so auch in einer neuen umfangreichen Kampagne gegen öffentliche Einrichtungen und Unternehmen weltweit zur Verbreitung von u. a. AgentTesla, FormBook, Remcos, Formbook und Guloader.

Erfahren Sie mehr →

Schwachstellen

Sicherheitslücken im BIG-IP Next Central Manager: F5 hat zwei schwerwiegende Sicherheitslücken im BIG-IP Next Central Manager (CVE-2024-26026/21793) geschlossen, die dazu genutzt werden können, volle administrative Kontrolle über das Gerät zu erlangen. Ein Proof-of-Concept wurde bereits veröffentlicht.

Erfahren Sie mehr →

Neue Zero-Day-Schwachstelle CVE-2024-27322: Eine schwerwiegende Sicherheitslücke im Deserialisierungsprozess der Programmiersprache R, die als CVE-2024-27322 identifiziert wurde, könnte Benutzer für Supply-Chain-Angriffe anfällig machen und die Ausführung von beliebigem Code über manipulierte RDS-Dateien ermöglichen.

Erfahren Sie mehr →

CrushFTP Zero-Day-Schwachstelle: Crowdstrike warnte vor einer kritischen Zero-Day-Schwachstelle in der CrushFTP-Software (CVE-2024-4040), die in gezielten Angriffen ausgenutzt wird und das Herunterladen nicht autorisierter Systemdateien ermöglicht. Ein Proof-of-Concept wurde bereits veröffentlicht.

Erfahren Sie mehr →

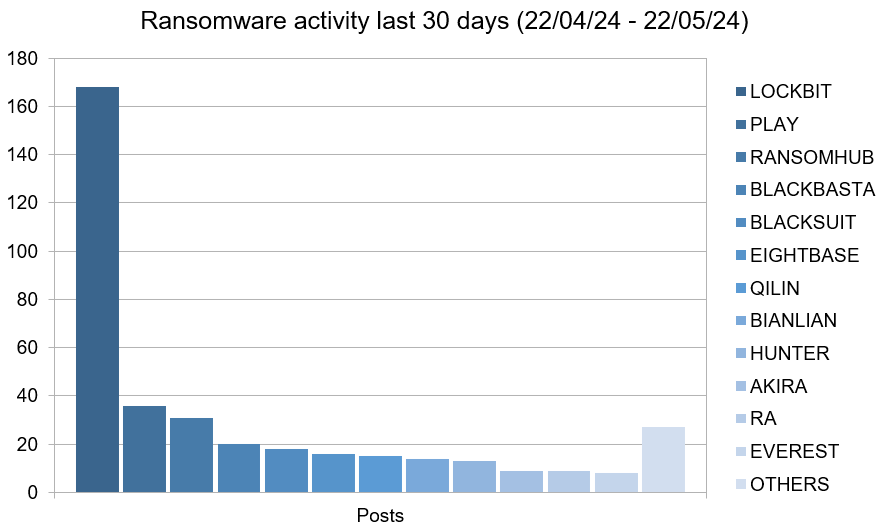

Malware & Ransomware

BlackCat-Exodus: Nachdem die Operationen von BlackCat eingestellt wurden, wechselten einige Affiliates zu RansomHub, einer neuen Gruppe. Dieses Ereignis führte dazu, dass der Nutzer notchy Change Healthcare Company erneut erpresste, obwohl diese die Lösegeldforderung bereits an BlackCat bereits bezahlt hatten. Letztendlich wurde Change Healthcare von beiden Gruppen in unterschiedlichen Zeiträumen erpresst.

Mehr erfahren → / und mehr →

Keine Ehre unter Dieben: RaaS-Entwickler schädigen ihr eigenes Geschäftsmodel, indem sie Affiliates hintergehen. Der öffentliche Zahlungsstreit der LockBit-Gruppe und der wahrscheinliche Exit-Scam von BlackCat haben zu einem signifikanten Exodus von Ransomware-Affiliates von diesen Plattformen geführt.

Mehr erfahren →

Operation Pandora: Europol führte eine Razzia in 12 Call-Centern durch und verhaftete 21 Personen, die an einer weit verbreiteten Telefonbetrugsaktion beteiligt waren. Sie waren an gefälschten Polizeianrufen, Investment- und Romance-Scams beteiligt.

Mehr erfahren →

Updates zum Threat Context-Modul in diesem Monat:

Threat-Actors: Solar Spider, prapra123, CoralRaider, Cyberbooter, UNC5330, Cyberbooter, JustNoBody, snowcat, RUBYCARP, Jia Tan, etc.

Tools: Line Runner, Line Dancer, Upstyle, NKAbuse, Xeno RAT, OCEANMAP, Rude Stealer, Nova Stealer, Crystal Rans0m, SEXi, etc.

und vieles mehr!

Erfahren Sie mehr über Treat Compass von Outpost24

Threat Compass ist die modulare Cyber Threat Intelligence-Lösung von Outpost24, die darauf ausgelegt ist, externe Bedrohungen für Ihr Unternehmen zu erfassen und Ihnen die nötigen Informationen zur Abwehr zur Verfügung zu stellen. Jedes Threat Compass-Modul wird von unserem erstklassigen internen Analystenteam, den KrakenLabs, unterstützt. Die Lösung hilft Unternehmen, gezielte Bedrohungen zu erkennen und die Reaktionszeit auf Vorfälle zu verkürzen.