Threat Context Monthly: Executive Intelligence Briefing für Februar 2024

Willkommen zur monatlichen Blogserie Threat Context Monthly, in der wir eine umfassende Zusammenfassung der wichtigsten Cybersecurity-Nachrichten und Bedrohungsinformationen von KrakenLabs, dem Cyber Threat Intelligence Team von Outpost24, bieten.

Threat Actor des Monats: Cactus Ransomware-Gruppe

Die “Cactus Group” ist eine Ransomware-Gruppe, die seit mindestens März 2023 aktiv ist. Zunächst führte die Gruppe nur Single-Extortion Ransomwareangriffe über einen Messaging-Dienst namens TOX durch (d. h., sie verlangte nur ein Lösegeld als Gegenleistung für den Entschlüsselungskey, und es gab keine weiteren Forderungen bezüglich potenzieller Datenabflüsse). Seit Juli 2023 nutzen sie jedoch ihre eigene Data Leak Site (DLS) und bedrohen ihre Opfer nun auch mit der Veröffentlichung der gestohlenen Daten. Die Cactus Group verfolgt also die Technik der doppelten Erpressung (Double-Extortion), aber es ist nicht bekannt, ob sie nach dem Ransomware-as-a-Service (RaaS)-Geschäftsmodell arbeitet.

Aufgrund einer Analyse der Opfer, die sie bereits in ihrem DLS veröffentlicht haben, können die Analysten von Outpost24 KrakenLabs bestätigen, dass zum Zeitpunkt der Erstellung dieses Beitrags vor allem die USA im Visier der Gruppe sind, gefolgt von Großbritannien und Kanada. Im Bezug auf Industriezweige hat die Cactus Group mehrere Branchen im Visier, wobei die Bau-, Automobil- und Fertigungsindustrie am stärksten betroffen sind.

Einstiegsvektor (IAV): Missbrauch von öffentlich zugänglichen Schwachstellen bei VPN-Diensten.

Toolkit: Eine Ransomware-Variante für Windows mit der Bezeichnung Cactus ransomware.

Beziehungen zu anderen Akteuren:

- Threat-Actor “UNC2198”, der für die Verbreitung von Maze und Egregor bekannt ist, wurde im November 2023 bei der Verbreitung von Cactus-Ransomware beobachtet, wozu er Danabot-Malware verwendete, die zuvor über Anzeigenkampagnen verbreitet wurde.

- Forscher von Sophos und Kroll haben ähnliche Verhaltensmuster zwischen den Fällen der Cactus Group und verschiedenen weiteren Ransomware-Gruppen festgestellt, darunter “Black Basta”, “Hive Gang” und “Royal Group”.

Aufgrund dieser Verbindungen zu den Vorfällen anderer Gruppen vermuten die Analysten von Outpost24 KrakenLabs, dass die Cactus Group tatsächlich ein RaaS-Programm betreiben könnte.

Gefahr im Fokus: Verwundbare Ivanti-VPNs

CISA hat eine Notfall-Anweisung an Bundesbehörden herausgegeben, die sich auf zwei aktiv ausgenutzte Zero-Day-Schwachstellen bezieht, die die Produkte Ivanti Connect Secure und Ivanti Policy Secure betreffen: eine Umgehung der Authentisierung (CVE-2023-46805) und ein Code-Injection-Bug (CVE-2024-21887). Wenn diese Schwachstellen kombiniert ausgenutzt werden, können Angreifer auf gefährdeten Systemen jegliche Art von Befehlen ausführen.

Ivanti hat die Schwachstellen am 10. Januar bekannt gegeben und zunächst einige Guidelines zur Schadensbegrenzung veröffentlicht, bis schließlich ein Patch veröffentlicht wurde. Darüber hinaus behandelte die Gruppe weitere Schwachstellen, die dieselben Produkte betreffen (CVE-2024-21888 und CVE-2024-21893), die ebenfalls bereits ausgenutzt worden waren.

Nähere Einzelheiten über die Anfälligkeit stammen von Forschern von Volexity und Mandiant, die im Dezember 2023 die bis dahin nicht dokumentierte “UTA0178” entdeckten, die wahrscheinlich von einer chinesischen Gruppe ausgenutzt wird. Mitte Januar veröffentlichte Rapid7 einen Proof of Concept (PoC), der die Implementierung dieser Exploit-Kette zeigte, und neben UTA0178 begannen auch andere Angreifer mit dem Exploit der Schwachstelle.

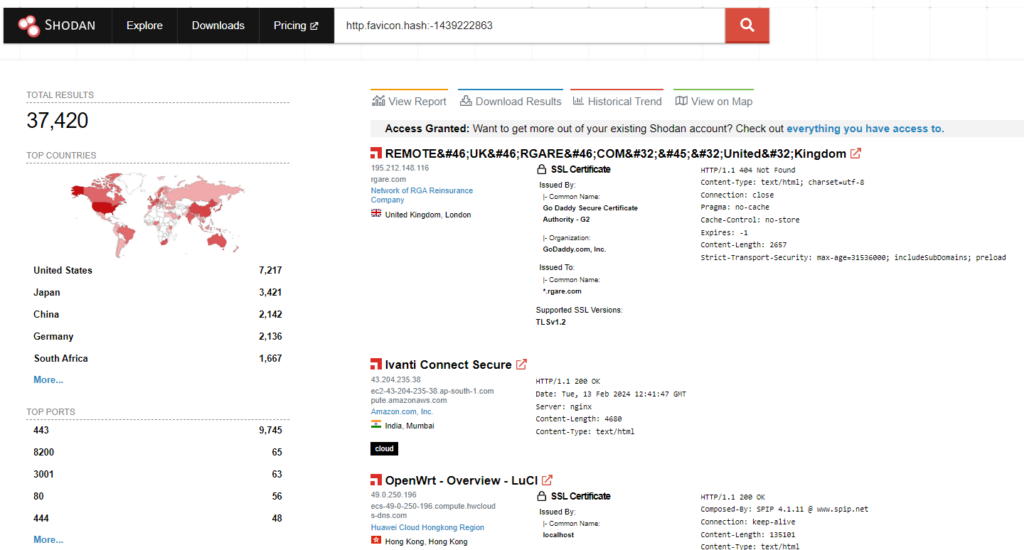

Die Analysten von Outpost24 KrakenLabs fanden über Shodan 37.420 Ivanti-Server. Censys meldete, dass 412 Server mit einer Backdoor kompromittiert worden sind.

KrakenLabs Highlights

Neue Gefahren

Künstliche Intelligenz: Ein Finanzmitarbeiter eines multinationalen Unternehmens mit Sitz in Hongkong wurde dazu gebracht, 25 Millionen Dollar an Betrüger zu zahlen, die sich in einer Videokonferenz mit mehreren Personen als Finanzchef des Unternehmens ausgaben. Erfahren Sie mehr →

Botnetze: NetScout berichtet, dass die Aktivität bösartiger Botnets ein noch nie dagewesenes Ausmaß erreicht hat. Die Vorfälle stammen aus fünf Schlüsselregionen: den USA, China, Vietnam, Taiwan und Russland. Erfahren Sie mehr →

Schwachstellen

Kommerzielle Spyware-Anbieter steckten hinter mehr als der Hälfte aller 0-Day-Schwachstellen, die die Threat Analysis Group (TAG) von Google im Jahr 2023 entdeckte. Erfahren Sie mehr →

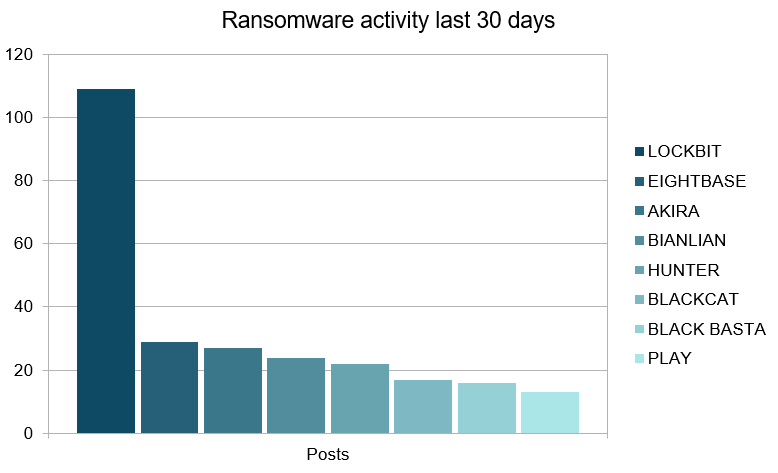

Ransomware

Zahlungen: Chainalysis berichtet, dass Ransomware-Banden im Jahr 2023 einen historisch beispiellosen Meilenstein erreicht haben, indem sie 1 Milliarde US-Dollar an erpressten Kryptowährungszahlungen von Opfern überschritten haben. Erfahren Sie mehr →

Erpressungsmethoden: Mehrere Opfer von Ransomware-Angriffen im Zusammenhang mit den Ransomware-Gruppen Royal und Akira wurden durch gefälschte Hack-Back-Angebote eines Angreifers erpresst, der sich als Sicherheitsforscher ausgab und anbot, gestohlene Daten gegen eine Gebühr zu löschen. Erfahren Sie mehr →

Updates zum Threat Context in diesem Monat:

Threat Actors: Storm-1152, Smishing Triad, SelfZer0, TheDyer, UTA0178, Meow Leaks, isabellavonbiz, Cactus Gang, qwqdanchun, Vextrio, TA571, Blackwood, etc.

Tools: FalseFont, Kasseika, Spica, Blank Grabber, HeadLace, Phemedrone, HULK, SpectralBlur, VIRTUALPITA, VIRTUALPIE, VajraSpy, Krustyloader, NSPX30, Zipline, Thinspool, etc.

Erfahren Sie mehr über Treat Compass von Outpost24

Threat Compass ist die modulare Cyber Threat Intelligence-Lösung von Outpost24, die darauf ausgelegt ist, externe Bedrohungen für Ihr Unternehmen zu erfassen und Ihnen die nötigen Informationen zur Abwehr zur Verfügung zu stellen. Jedes Threat Compass-Modul wird von unserem erstklassigen internen Analystenteam, den KrakenLabs, unterstützt. Die Lösung hilft Unternehmen, gezielte Bedrohungen zu erkennen und die Reaktionszeit auf Vorfälle zu verkürzen.