Schützen Sie Ihr Unternehmen vor Nachahmungsangriffen

Unternehmen expandieren durch Zusammenschlüsse und Übernahmen. Marketingteams bewerben dementsprechend neue Produkte und Marken. Das wiederum führt zu neuen Web-Domains. Mit der, durch M&A verursachten Expansion von Markennamen, URLs und Cloud-IT-Infrastrukturen, steigt somit auch die Anfälligkeit der Organisationen für raffinierte Angriffsmethoden.

Für Sicherheitsexperten, die ohnehin nur über begrenzte Ressourcen verfügen, wird es bei dieser Entwicklung noch schwieriger, den vollständigen Überblick über die aktiven Online-Assets zu behalten. Angesichts der schieren Anzahl der zu überwachenden Objekte reichen konventionelle Konfigurationsmanagement-Datenbanken nicht mehr aus. Und Cyberkriminelle machen sich diese Entwicklung zunutze, um Phishing-Kampagnen, Business E-Mail Compromise und Malware-Angriffe durchzuführen.

Allerdings können IT-Fachleute mit modernen Lösungen wieder die Oberhand gewinnen. Dies beginnt mit dem Einsatz moderner EASM-Tools (External Attack Surface Management).

Wie läuft ein Nachahmungsangriff ab?

Cyberkriminelle, die sich auf die Nachahmung von Marken spezialisiert haben, verhalten sich wie Einbrecher, die durch die Straßen streifen und nach ungesicherten Zugängen zu Gebäuden suchen, wie z. B. unbewachte Seitentüren und unverschlossene Fenster. Beispiele in der Cyberwelt sind Websites und Schnittstellen, die länger online bleiben, als Unternehmen sie benötigen, wie etwa vergangene Marketingkampagnen und alte Versionen von Applikationen.

Bei einem typischen Angriff findet ein Angreifer ein offenes Fenster, d. h. eine vergessene, aber noch aktive Website, und kopiert sie. Der Angreifer fügt den Klon an eine neue Domäne an, die einer legitimen Domäne ähnlich sieht, z. B. mit transponierten Buchstaben oder einem Bindestrich im neuen Namen.

Als Nächstes versendet der Angreifer im Rahmen einer Phishing-Kampagne Links per E-Mail oder Textnachricht, um die Mitarbeiter der Organisation dazu zu verleiten, sich mit ihren aktuellen Anmeldedaten auf der gefälschten Website anzumelden. Die geklonte Website erfasst die Anmeldedaten und übergibt dem Cyberkriminellen so die Schlüssel zu den echten Assets des Unternehmens.

Mit den so gestohlenen Zugangsdaten kann der Angreifer dann versuchen die Konten der Mitarbeiter übernehmen, um sie für Business E-Mail Compromise Angriffe zu nutzen, Firmennetzwerke mit Malware zu infizieren und anderen Missbrauch zu treiben.

Um Nachahmungsangriffe zu verhindern, muss ein Verzeichnis aller Online-Assets und ihrer potenziellen Schwachstellen angelegt werden. Für große und wachsende Unternehmen ist es jedoch leichter gesagt als getan, dieses Wissen zu aktualisieren. Stellen Sie sich ein Haus vor, dessen Besitzer ständig neue Stockwerke, Türen und Fenster einbauen, während sie die alten Fenster als potenzielle Einfallstore offen lassen.

Branchenübergreifende Sicherheitsrisiken

Um ein Gefühl für das Ausmaß des Problems zu bekommen, haben wir 2021 repräsentative Momentaufnahmen von Firmen in drei Branchen durchgeführt: Telekommunikation, Pharmazie und Gesundheitswesen.

Wir untersuchten mehr als 45.000 Online-Assets in der Telekommunikationsbranche und fanden im Durchschnitt acht potenzielle Sicherheitslücken auf 100 Assets. Da Telekommunikationsunternehmen von Natur aus über eine komplexere IT-Infrastruktur verfügen als z. B. Krankenhäuser, haben wir auch erwartet, in dieser Branche mehr Assets zu finden.

Doch obwohl wir in der Pharma- und Gesundheitsbranche weniger Objekte fanden, war das Verhältnis zwischen riskanten Ergebnissen wesentlich höher.

Bei insgesamt 3.678 Assets in der Pharmaindustrie fanden wir 50 kritische Punkte pro 100 Assets. Im Gesundheitswesen gab es sogar weniger Anlagen (689), aber mehr als doppelt so viele kritische Ergebnisse (114) pro 100 Anlagen wie in der Pharmaindustrie.

Obwohl es in einigen Branchen eindeutig schlimmer ist als in anderen, stellen verwaiste Online-Assets, die von Angreifern ausgenutzt werden können, ein branchenübergreifendes Problem dar, das sich stetig verschärft.

Weil es für die meisten IT-Abteilungen mittlerweile kaum noch möglich ist, den Überblick über potenzielle Schwachstellen bei Tausenden von Online-Assets zu behalten, haben sich die Unternehmen EASM-Tools zugewandt, um die kritischen Bereiche abzudecken.

So verringern Sie mit EASM das Risiko durch Nachahmungsangriffe

EASM-Tools vereinfachen die Inventarisierung und Analyse von externen Assets, indem sie die Web-Assets eines Unternehmens kontinuierlich überwachen, nach potenziellen Problemen suchen und diese melden, bevor Angreifer diese ausnutzen können. Sie helfen den Sicherheitsteams zum Beispiel dabei, verwaiste Systeme zu identifizieren, die sie dann offline nehmen können.

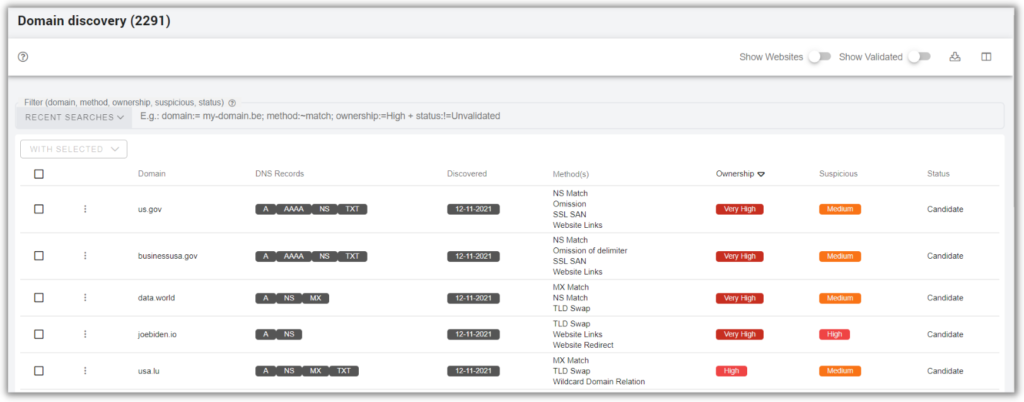

Sweepatic, das 2023 von Outpost24 übernommen wurde, bietet eine EASM-Lösung zur Überwachung von externen Assets und Marken, um Risiken zu reduzieren. Sweepatic inventarisiert nicht nur Online-Assets und identifiziert Probleme wie abgelaufene Sicherheitszertifikate und gestrandete Domains und Websites, sondern kann auch potenzielle Cybersquatting-Versuche erkennen, bei denen Angreifer ähnlich klingende Domains registrieren.

Um Cybersquatting zu erkennen, können unsere Benutzer Listen mit Keywords erstellen, die mit Firmennamen, Produktnamen oder anderen Informationen verknüpft sind, um diese auf unautorisierte Domainregistrierungen zu überwachen.

Outpost24 EASM dringt nicht aktiv in Ihre Netzwerke und Systeme ein und sendet keine präparierten Pakete an diese. Stattdessen arbeitet das Tool passiv und sammelt aufschlussreiche Informationen, ohne blockiert zu werden oder die Ergebnisse zu beeinträchtigen. Als Teil des Inventarisierungsprozesses untersucht unser Tool DNS-Einträge, Whois-Informationen, benutzergenerierte Schlagwörter und andere Details, um ein umfassendes Bild von der Angriffsfläche eines Unternehmens zu erstellen.

Dank der Integration mit Threat Compass von Outpost24 verfügt Outpost24 EASM jetzt auch über leistungsstarke Threat Intelligence-Funktionen. Mit Hilfe dieser Bedrohungsinformationen liefert die Plattform Erkenntnisse über gestohlene und geleakte Zugangsdaten, um die Gefahr von falschen Benutzeridentitäten und unbefugtem Zugriff zu verringern.

Um die Planung und Durchführung von Gegenmaßnahmen zu vereinfachen, bietet Outpost24 EASM eine breite Palette an Integrationen, darunter Jira und ServiceNow. All dies entlastet Ihre Cybersecurity Abteilung, so dass sie sich auf die wichtigsten Aufgaben konzentrieren kann, während der Ruf und die Online-Assets Ihres Unternehmens weiterhin überwacht werden.