Shadow IT und wie Sie das Risiko in den Griff bekommen können

Neben offensichtlichen Assets wie Websites, Subdomains und Servern stellen unkontrollierte Ressourcen, die sich nicht in den Asset-Listen der IT-Abteilung finden, eine Schwachstelle in der Angriffsfläche Ihrer Organisation da. Doch wie bekommen IT-Admins dieses Risiko in den Griff?

Die Angriffsfläche von Unternehmen wächst stetig. Neben offensichtlichen Assets wie Websites, Subdomains und Servern gibt es zudem unkontrollierte Ressourcen, die sich nicht in den Asset-Listen der IT-Abteilung finden: die sogenannte Shadow IT. Laut einer Studie von Gartner werden 38 Prozent der technologischen Anschaffungen innerhalb eines Unternehmens weder von der IT-Abteilung kontrolliert, noch überwacht oder verwaltet. Wie ist es möglich bei dem Ausmaß den Überblick zu behalten? Und noch wichtiger: Wie gelingt es Ihnen, die Kontrolle zurückzugewinnen?

40 Prozent der IT-Ausgaben fallen auf unerwünschte Assets

Shadow IT wird nicht selten aus Gründen der Bequemlichkeit und Produktivität eingesetzt, denn Mitarbeiter können ihrer Meinung nach effektiver arbeiten, wenn sie ihre bevorzugte Software anstelle von genehmigten IT-Ressourcen verwenden. Neue Cloud-Services, SaaS-Anwendungen und andere Informationstechnologien sind zudem leicht zugänglich, einfach zu bedienen und preiswert, wenn nicht sogar kostenlos erhältlich, so dass sie bei Bedarf schnell eingesetzt werden können. Die Nutzungshäufigkeit spiegelt sich auch in den Zahlen wider: 80 Prozent der Mitarbeiter verwenden Shadow IT in Unternehmen. Dies stellt nicht nur eine zusätzliche Belastung für IT-Abteilungen dar, sie verschlingt auch noch unnötig Budget und erhöht die Sicherheitsrisiken, die in der Regel weder verfolgt noch kontrolliert werden können. Höchste Zeit, dem ein Ende zu setzen.

Shadow IT: Die unterschätzte Gefahr

Shadow IT umfasst jegliche Software, Hardware und Ressourcen, die von Mitarbeitern ohne Genehmigung und Wissen der IT-Abteilung verwendet werden. Sei es die gemeinsame Nutzung von Dateien in einem persönlichen Dropbox-Konto, Google Drive, eine eigene GitHub-Umgebung oder auch Meetings über Skype, obwohl das Unternehmen MS Teams verwendet: All dies fällt unter den Begriff der Shadow IT.

Überblick verschaffen – Mit Hilfe von External Attack Surface Management (EASM)

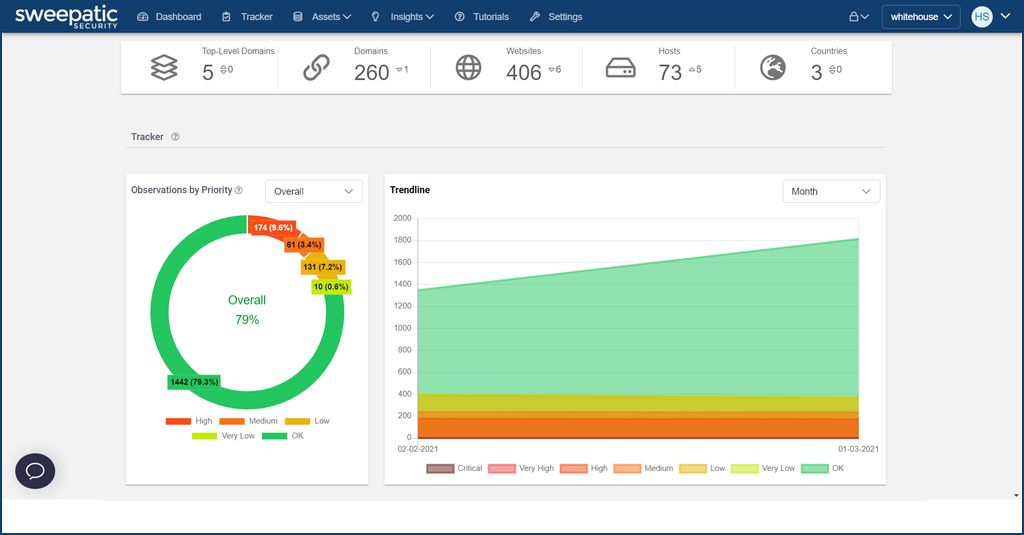

Tools für eine konstante Überwachung und Erkennung von unbekannten und unerwünschten Assets, wie dem External Attack Surface Management von Outpost 24, können bei dieser Problematik Abhilfe verschaffen. Das Ziel ist es, für Cyberkriminelle so unattraktiv wie möglich zu werden. Je aufgeräumter eine Angriffsfläche ist, desto mehr Aufwand müssen Angreifer betreiben, um Einfallstore für einen Cyberangriff zu finden. Um dies zu erreichen, kommen Tools wie die von Outpost24 ins Spiel. Denn ein External Attack Surface Management bietet eine kontinuierliche Erkennung und Überwachung von bekannten und unbekannten Assets, die von „außen“ erreichbar sind. So hilft es Unternehmen, Sicherheitslücken, offene Ports, Fehlkonfigurationen oder abgelaufene Zertifikate rechtzeitig aufzuspüren und deren Remediation entsprechend zu priorisieren. Das Tool ermöglicht eine dauerhafte Überwachung und kontinuierliche Erfassung und Inventarisierung aller mit dem Unternehmen verbunden Internet-Assets. Alle potenziell relevanten Objekte werden identifiziert und auf Risiken untersucht. Werden neue Assets oder Schwachstellen entdeckt, dann erhalten IT-Abteilungen entsprechende Benachrichtigungen. So sind diese jederzeit über unerwünschte Aktivitäten in Kenntnis gesetzt und können praktische Maßnahmen einleiten, die dabei helfen, die Angriffsfläche zu verringern.

Fazit

Shadow IT kommt häufig bei einzelnen Mitarbeitern und Teams zum Einsatz, da sie sofort einsetzbar sind, ohne auf die Genehmigung der IT-Abteilung warten zu müssen. Doch ungeachtet dieser Vorteile kann dies erhebliche Sicherheitsrisiken mit sich bringen. Durch den Einsatz von External Attack Surface Management werden unbekannte Ressourcen identifiziert und überwacht, um so effiziente Gegenmaßnahmen einzuleiten und die Kontrolle zurückzuerhalten.

Erfahren Sie mehr über unsere Lösungen und wie diese Ihnen helfen kann effektive und proaktive Sicherheitsmaßnahmen zu implementieren: