MITRE ATT&CK (ATTACK) – Kontext ist King!

Die Angriffslandschaft im Netz wird immer vielfältiger. Dem gegenüber stehen – selbst im größten Konzern – begrenzte Ressourcen. Das heißt, die vorhandenen Ressourcen müssen effizient und fokussiert eingesetzt werden. Hierzu ist die Nutzung von Cyber Threat Intelligence (CTI) praktisch unerlässlich geworden: Dabei wird kontinuierlich manuell und mit Unterstützung automatisierter Tools beobachtet und recherchiert, welche Angriffe, Leaks, Vorgehensweisen, Vorfälle, Schwachstellen, Malware und Exploits auf Organisationen stattfinden oder diskutiert werden. Ziel der Cyber Threat Intelligence ist es, aus vergangenen und aktuellen Daten und Erkenntnissen zu lernen, um sicherzustellen, dass bekannte und unbekannte Schwachstellen oder Risiken in Ihrer Organisation nicht zu konkreten Gefahren werden.

Doch wie verknüpft man Bedrohungsinformationen aus den Cyber Threat Intelligence Plattformen erfolgreich mit der individuellen Situation der eigenen Organisation? Hierbei hilft die Plattform MITRE ATT&CK.

Herzstück von MITRE ATT&CK (ATTACK): die Matrix

ATT&CK (sprich: ATTACK) steht für “Adversarial Tactics, Techniques, and Common Knowledge” und ist ein Wissensframework, das von der MITRE Corporation entwickelt wurde. Die US-amerikanische Non-Profit-Organisation wurde in den 1950er Jahren als Ausgründung des Massachusetts Institute of Technology (MIT) ins Leben gerufen und ist in IT-Sicherheitskreisen vor allem auch dadurch bekannt, dass sie die Liste der Common Vulnerabilities and Exposures (CVE) hostet und pflegt.

Die ATT&CK-Datenbank ist eine umfassende Übersicht über die verschiedenen Taktiken, Techniken und Verfahren (Tactics, Techniques, and Procedures, TTPs), die von Angreifern verwendet werden, um in IT-Systeme einzudringen, sich dort – in der Regel natürlich unerkannt – zu bewegen, Informationen zu sammeln und ihre jeweiligen Angriffsziele zu erreichen.

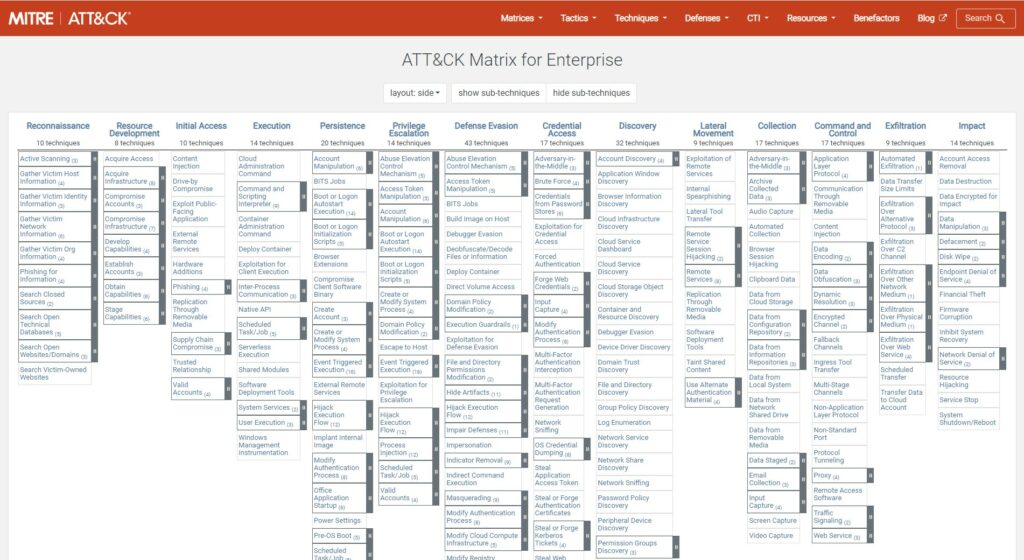

Strukturiert ist ATT&CK in Form einer Matrix, die verschiedene Betriebssysteme und Plattformen abdeckt – ursprünglich nur Windows, mittlerweile aber auch Linux, macOS und mobile Betriebssysteme. Die Spalten der Matrix enthalten die Taktiken der Angreifer und die Zeilen die spezifischen Techniken, die zum Einsatz kommen. Jede Zelle in der Matrix enthält Beispiele für konkrete Angriffe.

Genauer betrachtet stellt MITRE in ATT&CK drei Matrizen bereit: Enterprise, Mobile und ICS (Industrial Control Systems). In diesem Beitrag wird beispielhaft die Enterprise-Matrix betrachtet.

Taktiken, Techniken und Prozeduren (TTP) in ATT&CK

Im Sprachgebrauch von ATT&CK (ATTACK) sind „Taktiken“ (Tactics) die übergeordneten Ziele, die ein Angreifer erreichen möchte. Hierzu gehören beispielsweise:

- Reconnaissance (Aufklärung)

- Initial Access (Erstzugang zum Netzwerk)

- Execution (Ausführen von Schadcode)

- Persistence (dauerhaftes Einnisten)

- Privilege Escalation (Rechteausweitung)

- Defense Evasion (Verteidigung aushebeln und Spuren verwischen, um unerkannt zu bleiben

- Credential Access (Zugang zu Anmeldeinformationen)

- … und weitere.

Unter „Techniken“ (Techniques) versteht MITRE die konkreten Verfahren, mit denen diese Ziele erreicht werden sollen. Je nach Detailgrad der Betrachtung können diese auch noch weiter unterteilt werden, nämlich in Sub-Techniken (Sub-Techniques).

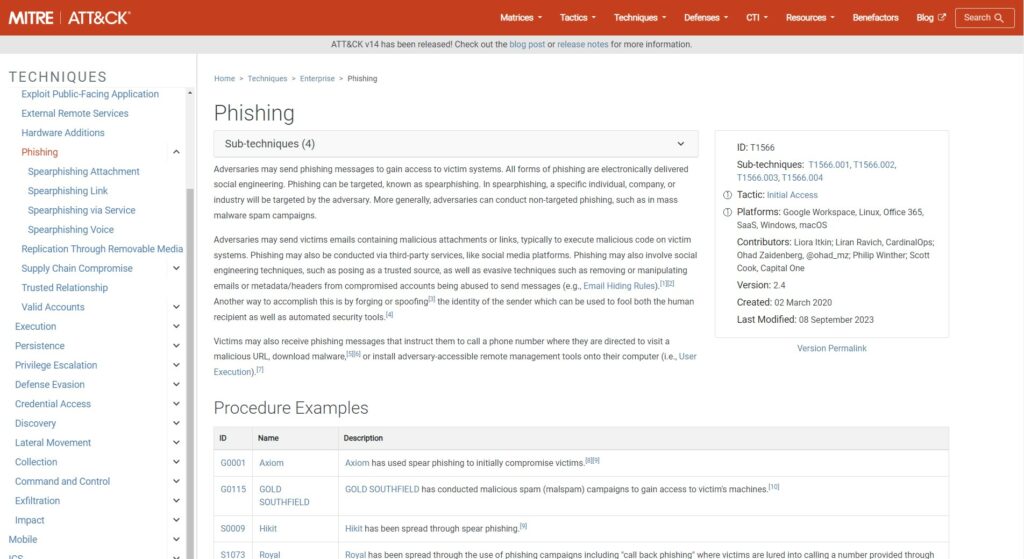

So ist beispielsweise „Phishing“ eine Technik, die für die Taktik „Initial Access“ zum Einsatz kommt. Die Technik Phishing enthält vier Sub-Techniken: Spearphishing Attachment, Spearphishing Link, Spearphishing via Service und Spearphishing Voice. Jede Technik in ATT&CK hat eine eindeutige ID – die der Technik Phishing lautet T1566, und die zugehörigen Sub-Techniken sind dementsprechend durchnummeriert als T1566.001 bis T1566.004. Techniken, denen Sub-Techniken zugeordnet sind, sind in der grafischen Darstellung der Matrix (Abb. 1) mit einer grauen Leiste gekennzeichnet. Verfahren bzw. Vorgehensweisen („Procedures“ – das „P“ in TTP) sind in der Matrix nicht separat aufgeführt. Unter Verfahren versteht man die einzelnen Schritte, die Teil einer Technik oder Sub-Technik sind und die auf der jeweiligen Detailseite der Technik oder Sub-Technik gegebenenfalls mit beschrieben werden.

Prävention und Erkennung von Techniken und Sub-Techniken

Jede Technik hat eine Detailseite, die reich an weiterführenden Informationen ist: Neben Verweisen zu eventuellen Sub-Techniken und zur übergeordneten Taktik sind hier auch Beispiele für Vorgehensweisen (Procedure Examples) aufgeführt sowie die Ressourcen, die Ziel des Angriffs sind (Targeted Assets), Maßnahmen zur Eindämmung dieses Risikos (Mitigations) und zur Erkennung von entsprechenden Angriffen (Detection). Auch die Procedure Examples, Mitigations und Detection-Maßnahmen sind mit eindeutigen IDs versehen und führen wiederum zu Detailseiten, auf denen weitere relevante Informationen zur Verfügung stehen.

So ist eine der Mitigations zur Technik des Phishing das User Training mit der ID M1017. Auf dessen Detailseite wiederum ist aufgeführt, gegen welche weiteren Techniken diese Maßnahme effektiv ist.

MITRE ATT&CK hilft IT-Sicherheitsteams somit, die Angriffslandschaft systematisch und vollständig zu betrachten – blinde Flecken werden aufgedeckt und eliminiert. Außerdem erleichtert die Matrix es, bezüglich relevanter Taktiken und Techniken weiter in die Tiefe und ins Detail zu gehen: Wie konkret könnten Angreifer eine bestimmte Methode umsetzen? Welche bisher nicht berücksichtigten Ansatzpunkte für die Mitigation stehen zur Verfügung?

Die reale Welt: Datenquellen für MITRE ATT&CK und Cyber Threat Intelligence

Um ein möglichst genaues Bild der realen Angriffslandschaft zu zeichnen, speist die Datenbank von ATT&CK sich aus unterschiedlichen Quellen.

MITRE legt dabei besonders großen Wert auf die Beteiligung der internationalen Community von IT-Sicherheitsforschenden. Unternehmen, einzelne Analysten und andere relevante Akteure können Vorschläge für neue Taktiken, Techniken oder Sub-Techniken einreichen. Diese Beiträge werden von MITRE überprüft – aktuell erfolgt eine Rückmeldung an die Meldenden innerhalb von etwa einer Woche – und führen gegebenenfalls zur Aktualisierung der Matrix. Zudem führt MITRE eigene Recherchen und Fallstudien durch, deren Ergebnissen ebenfalls in die Matrix eingehen. Die Forschenden von MITRE analysieren dazu Berichte über und Daten zu realen Angriffen, Bedrohungsakteuren und Trends, um neue Angriffstechniken zu identifizieren und bestehende Informationen zu aktualisieren. Diese Aktualisierungen erfolgen etwa alle sechs Monate und unterliegen einer Versionskontrolle.

MITRE ATT&CK liefert Kontext für IoCs

Zusammenfassend wird die gesamte Angriffslandschaft in ATT&CK also systematisch aufbereitet, und ihre Komponenten werden miteinander in Beziehung gesetzt: Für welche Taktik kommen welche Techniken und Sub-Techniken zum Einsatz? Wie werden diese verhindert (Mitigations) und welche Techniken kann man mit den gleichen Maßnahmen ebenfalls erschweren? Welche Assets werden durch dieselbe Technik gefährdet oder können mit denselben Maßnahmen geschützt werden? Und so weiter.

ATT&CK bietet damit einen Rahmen, um die Indicators of Compromise (IoCs) in einem übergreifenden Kontext betrachten zu können. Beispielsweise erhalten Sie durch Cyber Threat Intelligence eine Vielzahl von möglichen IoCs, die Sie in Ihren weiteren Tools verarbeiten können. Mit Hilfe von ATT&CK können diese nicht nur isoliert betrachtet werden – vielmehr hilft die Matrix zu verstehen, in welche Phase eines Angriffs sie einzuordnen sind, was das für ein Angriff sein kann, welche Ziele Angreifer möglicherweise verfolgen und was noch zu erwarten ist. Den IoCs können mögliche Angriffsszenarien und TTPs – also Vorgehensweisen möglicher Angreifer – zugeordnet, ihre Wahrscheinlichkeit realistischer eingeschätzt und entsprechende Gegenmaßnahmen proaktiv umgesetzt werden.

Das ATT&CK Framework ermöglicht es also, die IoCs auf konkrete Verhaltensweisen in einem Real-Word-Kontext abzubilden. So lässt sich auch die Antwort des Unternehmens auf Bedrohungen und stattfindende Angriffe besser und realistischer planen.

Da ATT&CK einerseits allgemein verständliche Beschreibungen der Komponenten der Matrix liefert, andererseits aber auch sehr ins Detail geht, ist die Matrix für Unternehmen aus praktisch allen Branchen und für eine ganze Reihe von Abteilungen und Teams nützlich: von der allgemeinen IT-Sicherheit über das dedizierte Security Operations Center (SOC), falls vorhanden, bis hin zu Incident Response Teams sowie zu Red Teams und Penetration Testers, die ATT&CK zur Planung ihrer Projekte nutzen. Für letztere, die intensiv mit der Matrix arbeiten, stellt MITRE sogar einen sogenannten Attack Navigator auf GitHub zur Verfügung. Hiermit können Teams die Matrizen von ATT&CK entsprechend ihren eigenen Anforderungen anpassen und annotieren.

Cyber Threat Intelligence mit Outpost24

Cyber Threat Intelligence und die Arbeit mit MITRE ATT&CK ist gewissermaßen die nächste Stufe des risikobasierten Schwachstellenmanagements. Während letzteres bereits eine vergleichsweise smarte Herangehensweise an das Vulnerabilitymanagement darstellt, kommen bei der Verwendung von Bedrohungsinformationen aus Threat Intelligence und dem ATT&CK Framework noch mehr Informationen aus der realen Welt dazu, sodass die vorhandenen Ressourcen noch zielgerichteter eingesetzt werden können. Mit gleichbleibenden Ressourcen wird so eine effizientere und gezieltere Schutzwirkung ermöglicht. Doch die Vorteile des risikobasierten Ansatzes sind nicht nur auf das Vulernability-Management begrenzt. Erkenntnisse aus CTI können auch wie im folgenden Beispiel genutzt werden:

Sie sehen im Threat Context Modul von Outpost24 Threat Compass, dass einige Angreifergruppen, die es auf Organisationen wie Ihrer abgesehen haben, Spearfishing mit Malicious e-Mail Anhängen durchführen. Nun können Sie diese Technik in der MITRE ATT&CK Matrix nachschlagen und finden dort “User Execution” als weitere Technik. So erhalten Sie nicht nur Informationen dazu, wie Sie mögliche Spearfishing Angriffe via Schulungen vereiteln können, sondern können auch weitere Nachforschungen dazu anstellen, wie Sie Risiken durch “User Execution” mindern können. Dazu gibt MITRE ATT&CK auch Auskunft wie beispielsweise Endpoint Monitoring, Ausführungsberechtigungen, Application Whitelists oder Antivirus-Lösungen. Anhand dieser Informationen können Sie dann den aktuellen Status Ihrer Organisation betrachten und vergleichen, welche dieser Maßnahmen umsetzbar sind, bereits umgesetzt wurden und vielleicht nur etwas angepasst werden müssen oder vielleicht nicht möglich sind, da diese sich ansonsten negativ auf die Arbeitsabläufe Ihrer Kollegen auswirken. Mit diesen Informationen ausgerüstet können Sie dann in das Projekt starten oder entscheiden, dass Ihre aktuellen Maßnahmen ausreichend sind, um die Gefahr zu bändigen.

Der nächste Schritt

Wenn Sie bereit sind, einen weiteren Schritt in die Bedrohungslandschaft Ihrer Organisation zu tätigen, dann stehen unsere Experten und Analysten Ihnen als Partner mit Bedrohungsinformationen zur Seite. Threat Compass von Outpost24 ist modular aufgebaut und kann somit elegant und reibungslos an Ihre individuelle Bedrohungssituation und Schwerpunkte angepasst werden – von der Beobachtung des Dark Web, Hacktivism-Akteuren, gestohlenen Kreditkarteninformatioen über die Erkennung kompromittierter Zugangsdaten bis hin zur Beobachtung und Analyse von Angreifergruppen die konkret in Ihrer Branche aktiv sind. Kontaktieren Sie uns gern, um ein unverbindliches Beratungsgespräch und eine erste, kostenlose Analyse zu vereinbaren.