Threat Context Monthly : Résumé analytique pour mars 2024

Bienvenue dans la série de blogs Threat Context Monthly où nous fournissons un résumé complet des actualités les plus pertinentes en matière de cybersécurité et des informations sur les cybermenaces provenant de KrakenLabs, l’équipe de renseignement sur les cybermenaces d’Outpost24.

Acteur de la menace du mois : blackhunt – Ransomware-as-a-Service (RaaS)

« blackhunt » est l’acteur de la menace à l’origine de la promotion sur les forums clandestins et Telegram des projets de Ransomware-as-a-Service (RaaS) qui utilisent les souches de ransomware Wing et Black Hunt 2.0. Les deux variantes ont été créées à l’aide d’un générateur de ransomware LockBit ayant fait l’objet d’une fuite.

Wing RaaS: on l’évoque pour la première fois le 28 janvier 2024. Il promet aux affiliés 70 % de chaque paiement et des options de personnalisation, comme les extensions des fichiers cryptés ou la note de rançon. Il introduit également la notion de représentant. Elle désigne une personne qui recommande le projet à d’autres personnes et qui recevra en contrepartie 10 % de chaque paiement généré par la personne qu’elle a recommandée.

Black Hunt 2.0. RaaS: le ransomware Black Hunt a été observé pour la première fois en novembre 2022 et, à la mi-2023, une nouvelle version apparaît sous le nom de Black Hunt 2.0. Cependant, ce n’est qu’en mars 2024 que blackhunt fait la publicité du RaaS sur le forum clandestin RAMP, le présentant comme projet uniquement axé sur la compromission de grandes cibles pour des montants élevés.

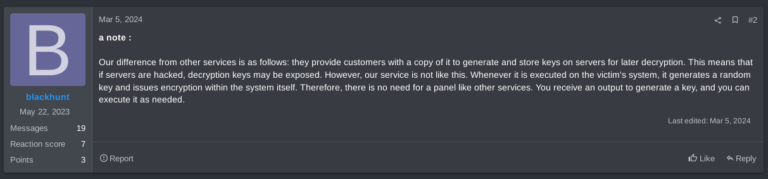

On ne sait toujours pas pourquoi le groupe a mis autant de temps à faire la publicité du projet Black Hunt. Les analystes d’Outpost24 KrakenLabs estiment que ce retard pourrait être lié aux efforts déployés par le groupepour attirer l’attention desaffiliés du« LockBit Group » à la suite de sa saisie. Cette hypothèse est étayée par le timing et l’approche voulue par Big Game Hunting, mais également en raison d’une note dans laquelle l’utilisateur souligne les avantages de son système par rapport à d’autres RaaS dans l’éventualité d’un piratage.

Les analystes d’Outpost24 KrakenLabs pensent que blackhunt aurait également utilisé le pseudonyme « b0rn_villain » sur Telegram. Avec cette identité, l’utilisateur serait probablement responsable d’une chaîne nommée « bl4nk_room »,créée en 2017, qui partage des informations liées au piratage informatique à la fois en anglais et en arabe.

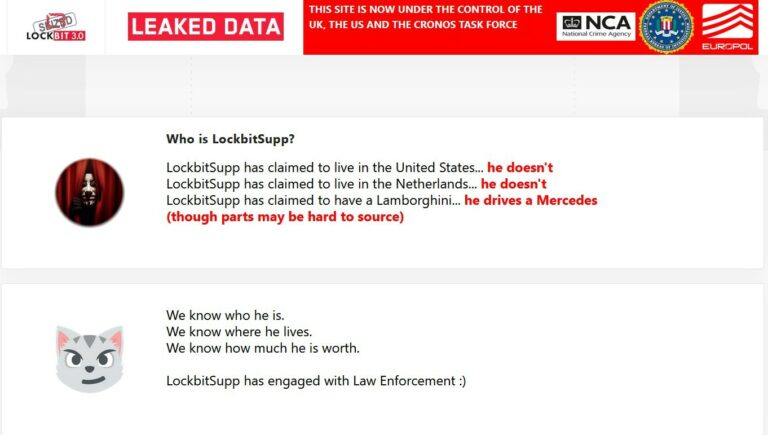

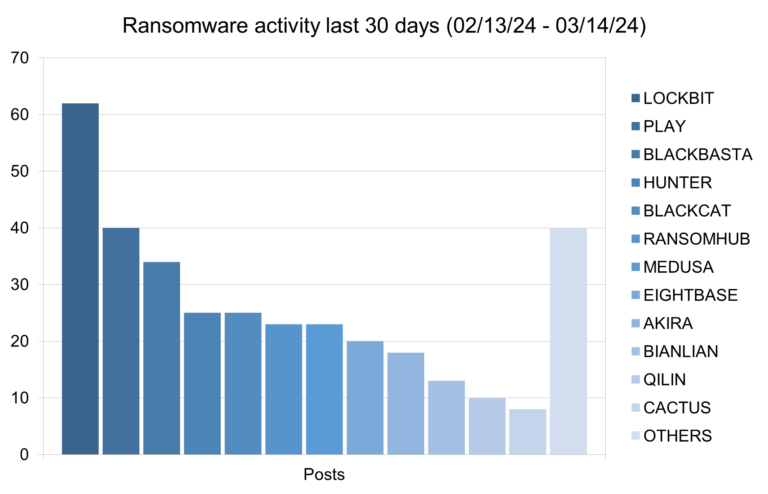

Threat Spotlight : Opération Cronos – Les forces de l’ordre perturbent LockBit RaaS

Fin février, l’opération Cronos, un groupe de travail mondial de répression auquel participent dix pays et Europol, a démantelé l’ infrastructure clé de LockBit et saisi plus de 200 portefeuilles de crypto-monnaie. Cette opération a compromis la plateforme principale de LockBit, a mis hors service 34 serveurs dans le monde et a permis de récupérer plus de 1 000 clés de décryptage, ce qui a conduit à la mise au point d’un outil de décryptage gratuit disponible sur le portail « No More Ransom ». En outre, ils ont obtenu de leurssystèmes « une grande quantité de renseignements sur leurs activités et sur ceux qui ont travaillé avec eux ». À cet égard, les autorités ont diffusé des captures d’écran et des documents internes sur le blog du groupe, y compris des informations sur les affiliés et des clichés du panneau d’administration de LockBit. Sur le plan physique, deux personnes ont été arrêtées en Pologne et en Ukraine et les États-Unis ont révélé les actes d’inculpations à l’encontre de deux autres ressortissants russes.

Après la saisie, le groupe LockBit est réapparu le 24 février avec un nouveau DLS et a commencé à publier des informations sur des victimes – mais qui avaient déjà été publiées sur leur ancien DLS. Ils ont également publié un message directement adressé aux autorités. Voici quelques idées que les analystes d’Outpost24 KrakenLabs ont extraites du manifeste du groupe :

- Le groupe LockBit n’a pas l’intention de cesser ses activités.

- Le serveur des panneaux d’administration et de chat de la victime ainsi que le serveur du blog exécutaient PHP 8.1.2 et ont probablement été piratés à l’aide d’une vulnérabilité critique répertoriée sous le nom de CVE-2023-3824.

- Selon eux, la saisie a été effectuée pour éviter la publication d’informations sensibles, susceptibles d’affecter les prochaines élections américaines.

- Les autorités n’ont pas obtenu tous les décrypteurs, mais seulement quelques décrypteurs temporaires non protégés.

- Les deux personnes arrêtées sont probablement des blanchisseurs d’argent, et non des pentesters ou des affiliés.

- Le groupe nie toute relation avec « EvilCorp » ; selon LockBit, ils ont simplement utilisé par hasard le même service de mélange de crypto-monnaies.

En complément de l’opération Cronos, le département d’État américain offre une récompense de 15 millions de dollars pour toute information sur les dirigeants de LockBit et les affiliés désignés. Les représentants de LockBit ont annoncé qu’ils doubleraient la prime sur leur propre tête si quelqu’un parvenait à les démasquer. On constate ainsi que le groupe lutte pour sa réputation et sa survie et tente de se moquer des autorités et de contester leurs découvertes tout en minimisant leurs réalisations.

Les faits marquants observés par KrakenLabs

Menace émergente

Intelligence artificielle: Cinq états-nations de la Chine, de l’Iran, de la Corée du Nord et de la Russie ont été détectés utilisant de grands modèles de langage (LLM) pour des tâches telles que la compréhension des protocoles de communication par satellite et l’aide au codage. Leurs activités liées à OpenAI ont été perturbées, mettant l’accent sur une surveillance accrue de la part des prestataires de services. En savoir plus →

Intelligence artificielle: Les chercheurs ont trouvé un augmentation du nombre d’identifiants ChatGPT à vendre , obtenus à partir d’appareils infectés par des voleurs. Les trois voleurs ayant compromis le plus grand nombre d’hôtes avec des accès ChatGPT entre juin et octobre 2023 sont LummaC2, Raccoon et RedLine. En savoir plus →

Vulnérabilités

Après la divulgation, le 19 février 2024, de deux vulnérabilités dans le logiciel ConnectWise ScreenConnect (CVE-2024-1708 / 1709), divers groupes de ransomware tels que« Black Basta »,« Bl00dy Group » et« ALPHV/Blackcat » ont été observés en train de les exploiter pour obtenir un accès et un contrôle non autorisés sur les systèmes affectés. Les jours après la saisie du Groupe LockBit, LockBit 3.0. ransomware (dont le constructeur a été divulgué en 2022) a également été diffusé après l’exploitation de ces failles dans des attaques qui ne peuvent être attribuées au groupe récemment saisi. En savoir plus → / plus → / et plus →

Ransomware

Exit scam: « ALPHV/BlackCat» Les opérateurs RaaS ont décidé de mettre fin à leurs activités, en postant une fausse image sur leur DLS, prétendant avoir été saisis par les autorités, dans une tentative de cacher leur escroquerie à la sortie. Selon un affilié présumé du groupe surnommé« notchy», le groupe a pris cette décision après avoir reçu un paiement de 22 millions de dollars US de la part de la société américaine Optum. En savoir plus → / et plus →

Nouvelles entreprises: Les groupes de ransomware adoptent une nouvelle tactique de monétisation en vendant un accès direct au réseau, traditionnellement associé aux courtiers d’accès initial (Initial Access Brokers, IAB). Ces ventes ont lieu sur des canaux DLS ou Telegram, avec des cas notables impliquant le LockBit Group, « Stormous»et « Everest». En savoir plus →

En savoir plus sur Threat Compass

Vous en voulez plus ? Commencez avec Threat Compass pour recevoir les dernières informations exploitables de notre équipe d’analystes internes de classe mondiale.

Quoi de neuf dans Threat Context ce mois-ci ?

Acteurs de la menace : blackhunt, darksenator, Inc. Ransom, NakedPages, Passion Team, RansomHub, raya, ResumeLooters, UNC4990, UNC5325, UNC3886, SoIntsepek, Ares Leaks, R00TK1T ISC, etc.

Outils : Atlantida, CoatHanger, DSLog, FBot, Inc. Ransomware, Mario, MrAgent, NakedPages, bfBot, Fauppod, Symbiote, etc.

et bien plus encore !