Threat Context Monthly : Résumé analytique pour février 2024

Bienvenue dans la série de blogs Threat Context Monthly où nous fournissons un résumé complet des actualités les plus pertinentes en matière de cybersécurité et des informations sur les cybermenaces provenant de KrakenLabs, l’équipe de renseignement sur les cybermenaces d’Outpost24.

Acteur de la menace du mois : Cactus – Groupe de ransomware

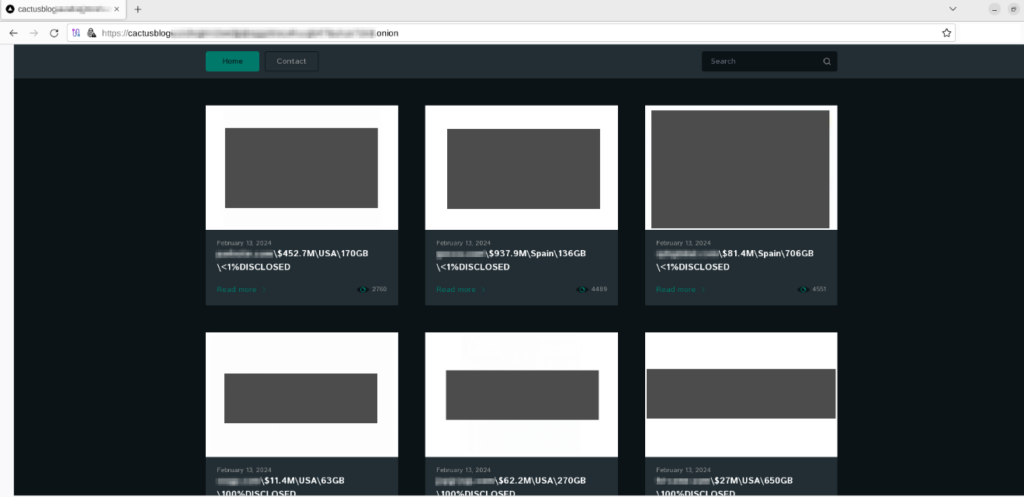

Le “Groupe Cactus“est un groupe de ransomware actif depuis au moins mars 2023. Dans un premier temps, le groupe ne s’est livré qu’à une seule forme d’extorsion par l’intermédiaire d’un service de messagerie connu sous le nom de TOX (ce qui signifie qu’il ne demandait qu’une rançon en échange de la clé de décryptage et qu’il n’y avait pas de chantage concernant une fuite potentielle de données). Cependant, depuis juillet 2023, ils ont commencé à utiliser leur propre site de fuite de données (DLS ou data leak site en anglais), menaçant leurs victimes en publiant les données volées. Ainsi, le groupe Cactus suit la technique de la double extorsion, mais on ne sait toujours pas s’il opère sous le modèle commercial Ransomware-as-a-Service (RaaS).

Après avoir analysé les victimes qu’ils ont déjà partagées au sein de leur DLS, les analystes d’Outpost24 KrakenLabs peuvent confirmer qu’à l’heure où nous écrivons cet article, les États-Unis sont le pays préféré du groupe, suivis par le Royaume-Uni et le Canada. Le groupe Cactus a ciblé plusieurs secteurs, dont construction, automobile et manufacture qui sont les plus touchés.

Vecteur d’accès initial (IAV): Exploitation des informations destinées au public vulnérabilités relatif à Services VPN.

Boîte à outils: A ransomware de ransomware ciblant Windows baptisée Cactus ransomware.

Relations avec d’autres acteurs de la menace

- L’acteur de la menace “UNC2198“, connu pour avoir déployé Maze et Egregor, a été observé en novembre 2023 en train de déployer le ransomware Cactus à l’aide du malware Danabot, qui était auparavant distribué par le biais de campagnes publicitaires.

- Les chercheurs de Sophos et de Kroll ont mis en évidence des comportements similaires entre les incidents du groupe Cactuset plusieurs opérations de ransomware, notamment “Black Basta“,“Hive Gang” et“Royal Group“.

Ces relations avec les incidents d’autres groupes ont conduit les analystes d’Outpost24 KrakenLabs à suggérer que le groupe Cactus pourrait effectivement exploiter un programme RaaS.

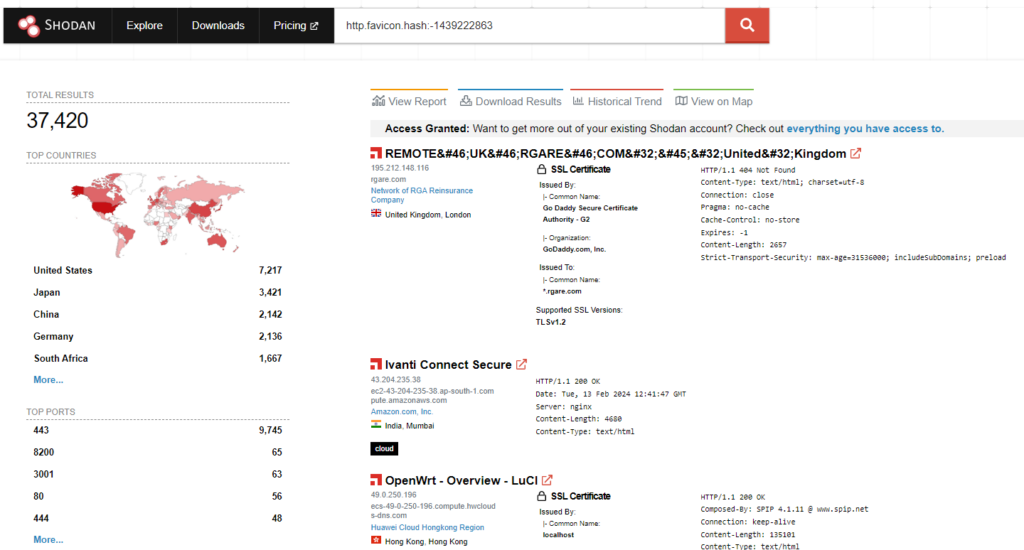

Threat Spotlight : Vulnérabilité des VPN Ivanti

La CISA a publié une directive d’urgence à l’intention de agences fédérales concernant deux failles zero-day activement exploitées affectant les produits Ivanti Connect Secure et Ivanti Policy Secure ; un contournement d’authentification (CVE-2023-46805) et un bogue d’injection de code (CVE-2024-21887). Lorsqu’elles sont exploitées ensemble, ces vulnérabilités permettent à des acteurs malveillants d’exécuter des commandes arbitraires sur des systèmes vulnérables.

Ivanti a révélé les failles le 10 janvier et a d’abord partagé des lignes directrices pour l’atténuation des effets , jusqu’à ce qu’un correctif soit finalement publié. En outre, le groupe a corrigé d’ autres vulnérabilités affectant ces mêmes produits (CVE-2024-21888 et CVE-2024-21893) qui avaient également été exploitées dans la nature.

Les chercheurs de Volexity et de Mandiant ont fourni d’autres détails sur l’exploitation. En décembre 2023, ils ont détecté le groupe” UTA0178 “, qui n’avait jamais été documenté auparavant, et qui est probablement un groupe d’État-nation chinois qui les exploite. À la mi-janvier, Rapid7 a publié une preuve de concept (PoC) montrant la mise en œuvre de cette chaîne d’exploitation et d’ autres acteurs de la menace , outre UTA0178 , ont commencé à exploiter la vulnérabilité.

Les analystes d’Outpost24 KrakenLabs ont trouvé 21 143 serveurs Ivanti exposés via Shodan. Censys a rapporté que 412 serveurs ont été compromis avec une porte dérobée.

Les faits marquants observés par KrakenLabs

Menace émergente

Intelligence artificielle: Un employé du service financier d’une multinationale située à Hong Kong a été piégé et a dû débourser 25 millions de dollars à des fraudeurs à l’aide d’un deepfake pour se faire passer pour le directeur financier de l’entreprise dans le cadre d’une vidéoconférence plusieurs personnes. En savoir plus →

Botnets: NetScout a signalé que l’activité des réseaux de botnets malveillants atteint des niveaux sans précédent. Ces pics provenaient de cinq pays clés : les États-Unis, la Chine, le Viêt Nam, Taïwan et la Russie. En savoir plus →

Vulnérabilités

Les vendeurs de logiciels espions commerciaux sont à l’origine de plus de la moitié des plus de la moitié du total des 0jour de 0 jour Le Threat Analysis Group (TAG) de Google a découvert en 2023 Threat Analysis Group (TAG) de Google a découvert en 2023. En savoir plus →

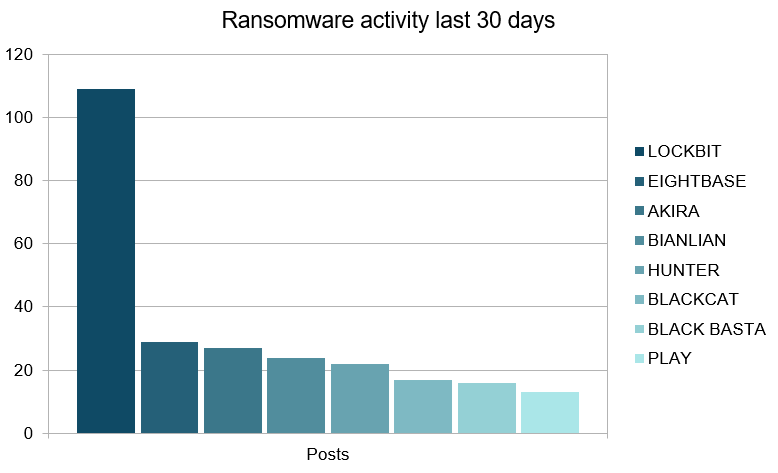

Ransomware

Paiements: Chainalysis a rapporté que gangs de ransomware ont atteint un niveau sans précédent historique sans précédent en 2023, dépassant 1 milliard de dollars en crypto-monnaie extorquée crypto-monnaies des victimes. En savoir plus →

Méthodes d’extorsion: Les victimes du ransomware ont été ciblées par de fausses offres de piratage de la part d’un acteur de la menace se faisant passer pour un chercheur en sécuritéproposant de supprimer les données volées contre rémunération, dans de nombreux incidents impliquant les groupes de ransomwares Royal ou Akira. En savoir plus →

En savoir plus sur Threat Compass

Vous en voulez plus ? Commencez avec Threat Compass pour recevoir les dernières informations exploitables de notre équipe d’analystes internes de classe mondiale.

Quoi de neuf dans Threat Context ce mois-ci ?

Acteurs de la menace : Storm-1152, Smishing Triad, SelfZer0, TheDyer, UTA0178, Meow Leaks, isabellavonbiz, Cactus Gang, qwqdanchun, Vextrio, TA571, Blackwood, etc.

Outils : FalseFont, Kasseika, Spica, Blank Grabber, HeadLace, Phemedrone, HULK, SpectralBlur, VIRTUALPITA, VIRTUALPIE, VajraSpy, Krustyloader, NSPX30, Zipline, Thinspool, etc.

et bien plus encore !

Demandez une démo de Threat Compass

A propos de l’auteur

KrakenLabs

Équipe de renseignement sur les menaces, Outpost24

KrakenLabs est l’équipe de Cyber Threat Intelligence d’Outpost24. Notre équipe aide les entreprises à garder une longueur d’avance sur les acteurs malveillants dans un paysage de menaces en constante évolution, vous aidant ainsi à préserver vos actifs et la réputation de votre marque. Grâce à une infrastructure complète de chasse aux menaces, notre solution de renseignement sur les menaces couvre un large éventail de menaces sur le marché pour aider votre entreprise à détecter et à décourager les menaces externes.