Threat Context Monthly : Résumé analytique pour avril 2024

Bienvenue dans la série de blogs Threat Context Monthly où nous fournissons un résumé complet des actualités les plus pertinentes en matière de cybersécurité et des informations sur les cybermenaces provenant de KrakenLabs, l’équipe de renseignement sur les cybermenaces d’Outpost24.

Acteur de la menace du mois : Volt Typhoon – un adversaire parrainé par l’État chinois

En raison de l’augmentation des tensions géopolitiques entre la Chine et les États-Unis, le gouvernement américain a publié un avisimportant concernant les agissements récents de Volt Typhoon. Ce groupe d’espionnage parrainé par l’État chinois , actif depuis au moins 2020, serait en train d’ajuster ses tactiques pour cibler potentiellement les réseaux d’infrastructures critiques de certaines organisations américaines afin de provoquer desperturbations et des destructions. Parmi les secteurs déjà compromis, citons lescommunications, l’énergie, les systèmes de transport et les systèmes d’approvisionnement en eau et de traitement des eaux usées – pour certains depuis au moins cinq ans.

Volt Typhoon adopte une approche méticuleuse, qui commence par une reconnaissance approfondie. Ils obtiennent un accès initial en exploitant des vulnérabilités, cherchent à obtenir des identifiants d’administrateur, et adoptent des tactiques de “living-off-the-land” pour s’y maintenir. En s’appuyant sur des méthodes furtives, ils extraient des données clés en vue d’une exploitation ultérieure, notamment des bases de données Active Directory pour le craquage de mots de passe hors ligne. Lorsqu’ils disposent d’un accès privilégié, ils ciblent les actifs technologiques opérationnels, ce qui peut entraîner d’importantes perturbations au sein de l’infrastructure visée.

En raison de ce modèle de comportement unique, les autorités ont également publié unefiche d’information contenant des conseils à l’intention des responsables d’infrastructures clés pour se défendre contre Volt Typhoon.

Threat Spotlight : XZ Utils Backdoor – CVE-2024-3094

Le 29 mars 2024, Andres Freund, un développeur et ingénieur travaillant pour Microsoft, a détecté une porte dérobée dans XZ Utils qui abuse dupaquetXZ Utils liblzma qui manipule le fichier exécutable pour les connexions SSH à distance. Lesversions de XZ Utils affectées par cette faille sont les suivantes : 5.6.0 et 5.6.1 . L’objectif de l’acteur de la menace était de fusionner la mise à jour malveillante dans les distributions RedHat et Debian . La vulnérabilité est répertoriée comme CVE-2024-3094 .

XZ Utils est un utilitaire de compression de données pour Linux et d’autres systèmes d’exploitationUnix . Il s’agit d’un projet open-source disponible sur GitHub et maintenu par Lasse Collins. Des chercheurs ont signalé qu’un acteur de menace surnommé “JiaT75″ dans GitHub, utilisait des méthodes d’ingénierie sociale depuis au moins 2022 pour faire pression sur le propriétaire du projet afin d’en obtenir le contrôle pour superviser et télécharger de nouveaux commits sur XZ Utils. À cette fin, l’attaquant a soit créé de fausses identités d’utilisateur dans GitHub , soit profité des plaintes d’autres utilisateurs pour inciter le propriétaire du projet XZ utils à ajouter une nouvelle personne pour maintenir le projet parce qu’il n’était pas mis à jour aussi fréquemment que les utilisateurs l’espéraient.

Finalement, en janvier 2023, le propriétaire est convaincu et accorde à l’utilisateur GitHub “JiaT75” la permission de mettre à jour le projet XZ Utils. En février 2024, l’acteur de la menace publie une mise à jour malveillante de l’utilitaire XZ utils qui inclue la porte dérobée déjà évoquée. Cette opération malveillante combine une expertisetechnique dans l’écosystème Unix-Linux et des compétences remarquables en matière d’ingénierie sociale . En outre, l’acteur de la menace a exploité et exposé les faiblesses du principe des logiciels en open-source enabusant de la confiance du propriétaire du projet dans lacommunauté .

Les faits marquants observés par KrakenLabs

Menace émergente

Une nouvelle tactique de contrebande HTML : Les chercheurs ont observé l’utilisation par des adversaires d’unenouvelle tactique de contrebande HTML , se traduisant par l’hébergement de fausses pages Google Docs sur Google Sites et par l’incorporation de tests CAPTCHA pour éviter les scanners d’URL. Contrairement aux méthodes conventionnelles, cette méthode récupère la charge utile à partir d’un domaine compromis distinct. Cette méthode pourrait bien devenir une méthode de distribution de logiciels malveillants à la mode . Pour en savoir plus →

Une nouvelle menace pour le secteur de la santé : Le Département américain de la santé publie une alerte mettant en garde leshôpitaux contre des acteurs menaçants ciblant les helpdesks en utilisant des techniques d’ingénierie sociale. Des acteurs comme “Scattered Spider” appellent le helpdesk en se faisant passer pour des employés afin de contourner les mesures d’authentification multifactorielle (MFA). De plus, l’agence suggère des mesures d’atténuation au secteur de la santé afin de réduire les risques. Pour en savoir plus →

Vulnérabilités

Après l’exploitation active de la vulnérabilité CVE-2024-27198 : Les vulnérabilités critiques récemment révélées dans le système d’exploitation JetBrains TeamCity On-Premises en particulier la vulnérabilité CVE-2024-27198 (score CVSS 9.8), sont exploitées à différentes fins : déploiement de ransomware (ransomware Jasmin), mineurs de crypto-monnaie (XMRig), portes dérobées (SparkRAT), et bien d’autres encore. Pour en savoir plus →

Les vulnérabilités du jour N exploitées : Les vulnérabilités ConnectWise ScreenConnect CVE-2024-1709 et CVE-2024-1708 sont de plus en plus exploitées par des adversaires – des centaines d’entreprises nord-américaines ont déjà été compromises. L’acteur chinois UNC5174 exploite activement la vulnérabilité, et des accès non autorisés à plus de 40entreprisesaméricaines ont ainsi été proposés sur des forums cybercriminels. En savoir plus → / et encore plus →

Analyse des vulnérabilités de type “jour zéro” en 2023 : Google a détecté 97 vulnérabilités exploitées au cours de l’année 2023. Les chercheurs en ont conclu que les attaquants se concentraient de plus en plus sur les composants tiers et les bibliothèques, ainsi que sur les technologies spécifiques aux entreprises. Fournisseurs de surveillance commerciale continuez à exploiter les 0days du navigateur et du mobile. Parallèlement, la Chine continue de mener l’exploitation des vulnérabilités soutenues par le gouvernement. Pour en savoir plus →

L’analyse du NIST NVD : Au cours des derniers mois, la base de données nationale sur les vulnérabilités NIST a ralenti son rythme d’analyse des nouvelles vulnérabilités . L’agence a reconnu le problème, qui est lié à l’augmentation du nombre de vulnérabilités révélées et à lanécessité d’établir des priorités pour l’analyse. Le NIST a annoncé qu’il étudiait d’autres mesures pour résoudre ce problème. En savoir plus → / et encore plus →

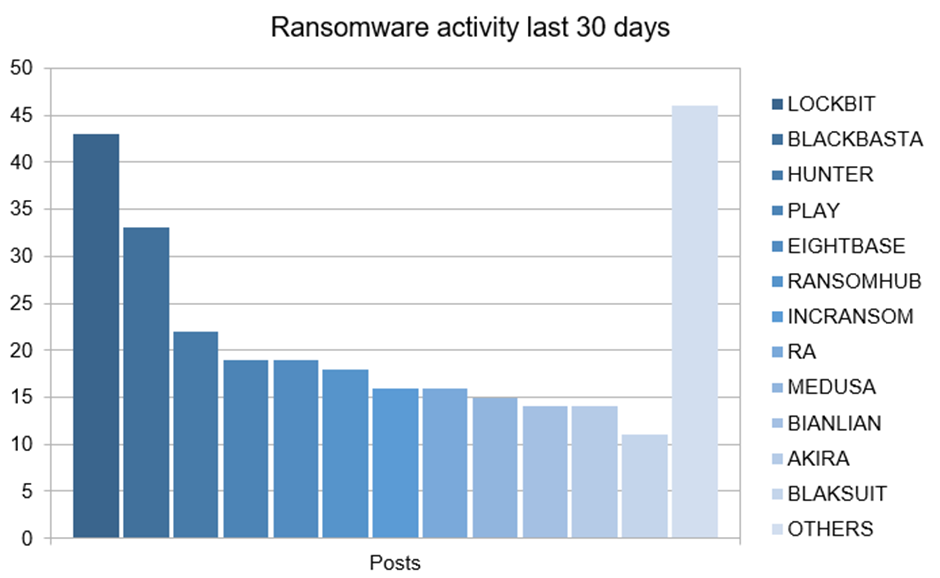

Logiciels malveillants et rançongiciels

Un nouveau wiper ciblant l’Ukraine : Une nouvelle variante du wiper destructeur AcidRain a été identifiée et prénommée AcidPour. Ce wiper a été utilisé contre des FAI ukrainiens, et l’attaque a été attribuée par les chercheurs à UAC-0165, un sous-groupe du groupe russe Sandworm. Sur Telegram, lepersonarusse SolntsepekZ , potentiellement utilisé par UAC-165, a revendiqué la paternité des attaques. Pour en savoir plus →

Une technique d’extorsion inhabituelle : Le gang de ransomware DragonForce a été détecté en train d’utiliser une technique d’extorsion inhabituelle avec un appel de la victime par téléphone pendant lequel la conversation est enregistrée avant d’être ensuite publiée sur leur site de fuite de données afin d’augmenter les dommages à la réputation et la pression sur la victime. Pour en savoir plus

En savoir plus sur Threat Compass

Vous en voulez plus ? Commencez avec Threat Compass pour recevoir les dernières informations exploitables de notre équipe d’analystes internes de classe mondiale.

Quoi de neuf dans Threat Context ce mois-ci ?

Acteurs de la menace : Storm-0651, Breakcore, TA4903, Magnet Goblin, UAC-0006, proper12, Team Insane PK, Cobalt Terrapin, KillSec, etc.

Outils : AsukaStealer, TimbreStealer, MiniNerbian, Jasmin, MINIBIKE, MINIBUS, Byakugan, Hitobito ransomware, Latrodectus, etc.

et bien plus encore !