Threat Context Monthly : Briefing d’intelligence stratégique pour décembre 2024

Bienvenue dans la série de blogs Threat Context Monthly où nous offrons un récapitulatif complet des actualités et des informations sur les menaces de cybersécurité les plus pertinentes, issues de KrakenLabs, l’équipe de renseignement sur les cybermenaces d’Outpost24. Voici ce que vous devez savoir pour le mois de décembre.

L’acteur de la menace du mois : Cl0p

« Cl0p » est un groupe de ransomware motivé par des objectifs financiers, actif depuis 2016 et spécialisé dans les campagnes de ransomware à double extorsion. Dans ce type d’attaques, ils ne se contentent pas de chiffrer les systèmes de leurs victimes, mais menacent également de publier les données volées sur leur site de fuite de données (Data Leak Site, DLS) appelé CL0P^_- LEAKS. En plus d’utiliser des campagnes de phishing comme vecteur initial d’accès, les techniques du groupe ont évolué pour cibler des logiciels vulnérables exposés, ce qui leur permet d’accéder aux systèmes soit pour déployer le ransomware Clop, soit pour installer d’autres charges utiles comme Truebot, DEWMODE ou LEMURLOOT, visant à exfiltrer des informations de leurs victimes.

En décembre 2024, le groupe a revendiqué l’exploitation de vulnérabilités zero-day dans les plateformes de transfert de fichiers gérées par Cleo, affectant les produits Harmony, VLTrader et LexiCom. En tirant parti des failles identifiées comme CVE-2024-50623 et CVE-2024-55956, Cl0p a obtenu un accès à distance aux réseaux et a déployé une porte dérobée baptisée Malichus pour voler des données. Le malware Malichus intègre un chargeur PowerShell, un téléchargeur Java et un framework modulaire Java permettant l’exfiltration de fichiers, l’exécution de commandes et une persistance grâce à des protocoles personnalisés de commande et contrôle (C2).

Depuis 2020, Cl0p s’est concentré sur l’exploitation des vulnérabilités dans les solutions de transfert de fichiers sécurisés, ciblant des plateformes telles que Accellion FTA, SolarWinds Serv-U, GoAnywhere MFT et MOVEit Transfer. Cette stratégie a permis des vols de données à grande échelle, les attaques MOVEit ayant touché plus de 2 700 organisations en 2023. La dernière campagne de Cl0p visant Cleo confirme son expertise dans l’utilisation de vulnérabilités zero-day pour infiltrer les réseaux d’entreprise et exfiltrer des données sensibles.

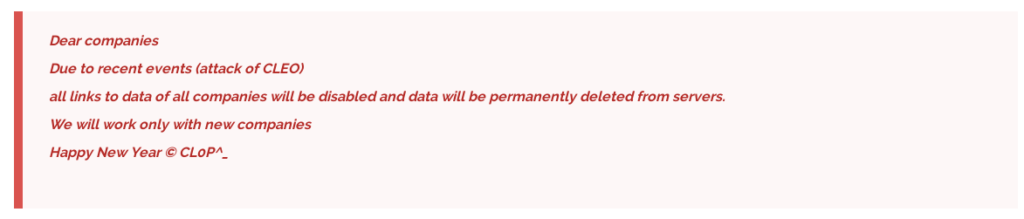

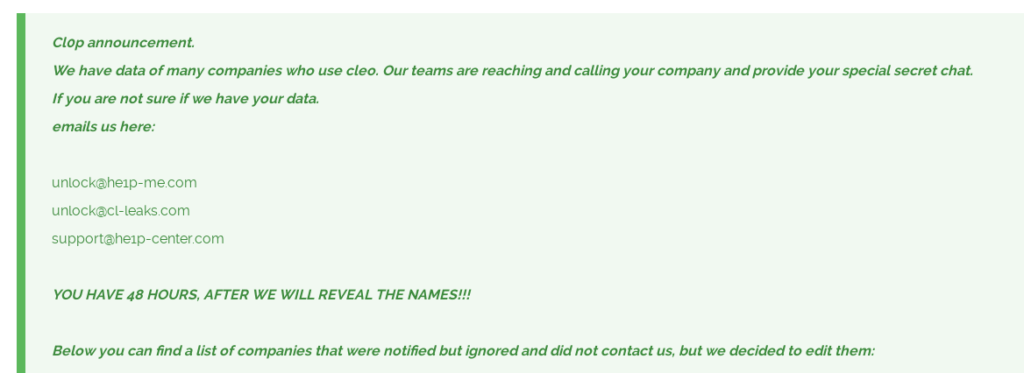

Dans une déclaration publiée sur leur DLS, Cl0p a confirmé sa responsabilité dans les attaques contre Cleo, annonçant son intention de supprimer les données des anciennes violations pour se concentrer sur les nouvelles victimes. Les pratiques d’extorsion du groupe ont attiré l’attention des autorités américaines, qui ont offert une prime de 10 millions de dollars pour toute preuve reliant les activités de Cl0p à un gouvernement étranger. L’ampleur de la violation chez Cleo reste incertaine, mais l’incident pourrait potentiellement affecter des centaines d’organisations, à l’instar des attaques MOVEit.

Menace en vedette : Salt Typhoon compromet des entreprises de télécommunications

« Salt Typhoon » est un groupe APT chinois hautement qualifié, actif depuis environ mi-2019, qui cible historiquement des entreprises d’importance, telles que des entités gouvernementales, des entreprises de télécommunications et le secteur de l’hôtellerie. Pour accéder aux systèmes, le groupe cible agressivement les serveurs exposés des victimes, exploitant principalement des vulnérabilités connues d’exécution de code à distance (RCE) dans Microsoft Exchange, Microsoft SharePoint, Apache et Oracle Opera. Le groupe utilise des outils natifs détournés (LOLBins, comme ProcDump), des outils open source (Mimikatz), ainsi que des portes dérobées personnalisées (SparrowDoor) et des rootkits en mode noyau (Demodex).

En octobre 2024, le FBI et la CISA ont publié une déclaration conjointe confirmant qu’ils enquêtaient sur un accès non autorisé à l’infrastructure commerciale de télécommunications par des acteurs affiliés à la République populaire de Chine (RPC). Cette déclaration a suivi un article du Wall Street Journal rapportant que certains fournisseurs de large bande américains, comme Verizon, AT&T et Lumen Technologies, avaient été compromis par le groupe de hackers chinois identifié sous le nom de Salt Typhoon.

Dans une deuxième déclaration, le 13 novembre, les agences ont confirmé que l’objectif de l’attaque était l’espionnage. Cibler ces entreprises de télécommunications aurait permis le vol de données des enregistrements d’appels clients et la compromission de communications privées de personnes impliquées dans des activités gouvernementales ou politiques. L’attaque aurait également permis de voler des informations couvertes par des demandes d’application de la loi américaine conformément à des ordonnances judiciaires. Dans une interview accordée au Washington Post, un sénateur américain de haut rang aurait décrit cette attaque comme « la pire intrusion dans les télécommunications de l’histoire de notre nation, de loin », les attaquants ayant pu écouter des appels audio en temps réel et, dans certains cas, se déplacer d’un réseau télécom à un autre, exploitant des relations de confiance.

Le 3 décembre, plusieurs agences gouvernementales des États-Unis, du Royaume-Uni, d’Australie et du Canada (qui ont également confirmé avoir été affectés) ont uni leurs efforts pour publier un guide destiné aux ingénieurs réseau et aux défenseurs des infrastructures de communication. Ce guide contient des meilleures pratiques pour améliorer la visibilité et renforcer les dispositifs réseau contre les exploitations. Le lendemain, ces agences américaines ont tenu un briefing classifié pour les sénateurs à ce sujet et, lors d’un appel avec des journalistes, ont confirmé enquêter sur l’incident depuis le printemps précédent. Cependant, des questions restaient sans réponse, notamment sur l’étendue exacte de la violation.

Les faits marquants observés par KrakenLabs

Opérations des forces de l’ordre

Affilié à un ransomware arrêté : Les autorités russes ont arrêté un affilié à un ransomware, Mikhail Pavlovich Matveev (également connu sous le nom de « Wazawaka »), et l’ont inculpé pour le développement de logiciels malveillants et son rôle dans plusieurs groupes de hackers. En savoir plus →

Développeur de LockBit en attente d’extradition : Un tribunal israélien a arrêté Rostislav Panev, un développeur présumé de logiciels malveillants ayant travaillé pour le groupe de ransomware LockBit depuis 2019, et examine une demande d’extradition des États-Unis. En savoir plus →

Les tendances

Abus de domaines : Les domaines légitimes de Cloudflare, utilisés pour le développement de pages web, de sites et de services de déploiement, sont de plus en plus exploités par des cybercriminels pour des attaques telles que des redirections de phishing, des pages de phishing et des listes d’e-mails ciblées. Les attaquants mènent les victimes vers des contenus frauduleux qui échappent au radar des produits de sécurité grâce à la réputation de Cloudflare. En savoir plus →

SVG comme vecteur de phishing : Les attaquants utilisent diverses techniques pour échapper à la détection dans leurs campagnes de phishing, notamment en s’appuyant sur des fichiers SVG (Scalable Vector Graphics) pour afficher des formulaires de phishing ou déployer des logiciels malveillants. Ils joignent également des archives ZIP ou des fichiers Office intentionnellement corrompus pour les rendre impossibles à analyser. En savoir plus →

Applications météo de phishing : Le Centre national suisse pour la cybersécurité (NCSC) a émis une alerte concernant des lettres physiques envoyées aux citoyens avec MeteoSwiss comme expéditeur, leur demandant de télécharger une nouvelle application « d’alerte météo sévère » via un QR code. Scanner ce code entraîne le téléchargement d’un malware Android nommé « Coper ». En savoir plus →

Augmentation inquiétante des vulnérabilités : Le Patch Tuesday 2024 de Microsoft a corrigé plus de 1 000 CVE, soit le deuxième total le plus élevé de ses 21 ans d’histoire. L’année a été particulièrement difficile avec 22 vulnérabilités zero-day, dont 36,4 % étaient des failles d’élévation de privilèges (EoP), souvent ciblées par des acteurs APT. En savoir plus →

Ransomware

Ransomware vs secteurs industriels : RansomHub s’est imposé comme le groupe le plus actif contre les secteurs industriels avec 90 incidents (16 % de toutes les activités) au troisième trimestre 2024, tandis que LockBit 3.0 a conservé une forte présence malgré des perturbations opérationnelles. Le trimestre a vu l’émergence de 20 nouveaux groupes de ransomware, notamment APT73, Fog et Helldown, illustrant la nature dynamique de cet écosystème. En savoir plus →

Quoi de neuf dans Threat Context ce mois-ci ?

Acteurs malveillants : Termite, ImpactSolutions, Chort Group, SafePay, Hive0145, Helldown, Hellcat, LogsDiller, Muddling Meerkat, Scribble Hemlock, Bluebox, Gamenode Hemlock, Abyssal Hemlock, Frag, YT&TEAM, Argonauts Group, Fatherofcarders, CyberVolk.

Outils : DeepData, WezRat, Craxs Rat, ransomware SafePay, Braodo Stealer, RingQ, Helldown, GloveStealer, BabbleLoader, NodeLoader, Gabagool, ChortLocker, ransomware Termite et bien d’autres !

Essayez Threat Compass par vous-même

Vous souhaitez plus d’informations sur les menaces ? Démarrez avec Threat Compass pour recevoir les dernières informations exploitables de la part de notre équipe d’analystes internes experts. Demandez une démo en direct ici.