Threat Context Monthly : Briefing d’intelligence stratégique pour octobre 2024

Bienvenue dans la série de blogs Threat Context Monthly où nous offrons un récapitulatif complet des actualités et des informations sur les menaces de cybersécurité les plus pertinentes, issues de KrakenLabs, l’équipe de renseignement sur les cybermenaces d’Outpost24. Voici ce que vous devez savoir pour le mois d’octobre.

L’acteur de la menace du mois : Nitrogen, Interlock, Sarcoma & AposSecurity (groupes d’extorsion)

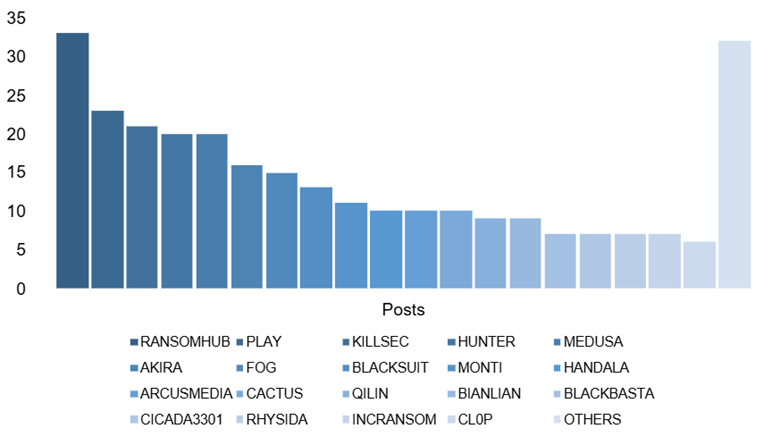

Au départ, le chiffrement des données constituait toujours un élément central des attaques par ransomware. Cependant, nous observons maintenant que certains groupes de menaces se contentent d’exfiltrer des données et de menacer de les publier sans recourir au chiffrement. Les victimes sont donc extorquées uniquement sous la menace d’une divulgation publique de leurs données. Le nombre de groupes d’extorsion se concentrant exclusivement sur l’exfiltration et le chantage, sans déployer de ransomware, ne cesse de croître, avec l’apparition de nouveaux groupes chaque semaine.

Ces groupes infiltrent et exfiltrent les données des entreprises, créent un site de fuite de données (Data Leak Site, DLS) sur le réseau TOR, et menacent de publier les informations si le paiement exigé n’est pas effectué. L’absence de chiffrement simplifie le processus et réduit la complexité des attaques, favorisant ainsi l’apparition d’un nombre croissant de nouveaux groupes.

Derrière ces nouveaux noms se cacheraient probablement des affiliés de grands projets de Ransomware-as-a-Service (RaaS) ayant choisi d’opérer de manière indépendante, abandonnant les outils de chiffrement fournis par les projets RaaS en échange d’un contrôle total sur l’opération et les bénéfices. Peu de détails émergent quant aux méthodes utilisées par ces groupes pour compromettre leurs cibles, bien qu’il soit probable qu’ils exploitent des comptes valides [T1078] ou des applications exposées au public [T1190].

Leurs attaques sont opportunistes, sans secteur ou région de prédilection, et visent principalement les petites et moyennes entreprises (PME). Certains groupes évitent toutefois de cibler certaines régions, comme les pays de la CEI.

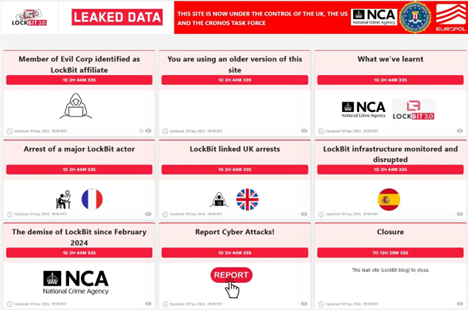

Menace en vedette : poursuite de l’Opération Cronos (action des forces de l’ordre)

Une opération internationale coordonnée a conduit à quatre arrestations et a considérablement perturbé l’infrastructure du « groupe LockBit ». Les autorités en France, au Royaume-Uni et en Espagne, avec le soutien d’Europol et d’Eurojust, ont arrêté des individus clés liés au groupe, dont un développeur, un administrateur d’hébergement Bulletproof, et deux autres personnes soutenant l’organisation. Neuf serveurs utilisés par le groupe ont également été saisis. Cette action, faisant partie de la vaste Opération Cronos, s’appuie sur des efforts antérieurs visant à démanteler les activités de LockBit.

En plus des arrestations et des saisies, des sanctions financières ont été imposées aux affiliés de LockBit, incluant des individus liés à « Evil Corp », un autre groupe de cybercriminalité russe notoire. Parmi ces personnes figure Aleksandr Ryzhenkov, accusé de développer des ransomwares et de formuler des demandes d’extorsion.

Des sanctions ont également été imposées à 16 citoyens russes pour leur implication dans les activités cybercriminelles d’Evil Corp, illustrant ainsi le lien étroit entre les groupes de cybercriminalité russes et l’État russe. En particulier, Eduard Benderskiy, ancien haut responsable du FSB, a été identifié comme un acteur clé facilitant les relations entre Evil Corp et les services de renseignement russes.

Les autorités ont également mis à disposition un outil de déchiffrement pour aider les victimes de Lockbit 3.0 à récupérer leurs fichiers cryptés via le portail « No More Ransom ».

Les faits marquants observés par KrakenLabs

Vulnérabilités

Vulnérabilité des voitures connectées : Des chercheurs en sécurité indépendants ont découvert une faille dans le portail web de Kia, permettant à des hackers de prendre le contrôle de millions de fonctionnalités connectées de véhicules. En exploitant cette vulnérabilité, le groupe pourrait localiser un véhicule, déverrouiller les portes, faire klaxonner ou démarrer le moteur via une application personnalisée, simplement après avoir scanné la plaque d’immatriculation. En savoir plus →

Tendances en matière d’exploitation : Une étude des vulnérabilités activement exploitées en 2023 révèle que 70 % de ces attaques exploitaient des failles en zéro-day et que le délai moyen d’exploitation est passé de 32 jours en 2021 et 2022 à cinq jours en 2023. En savoir plus →

Tendance

Nouvelle technique d’ingénierie sociale : Les attaquants utilisent une nouvelle méthode d’ingénierie sociale, surnommée « ClickFix », qui consiste à afficher de faux messages d’erreur dans les navigateurs web pour inciter les utilisateurs à copier et exécuter des scripts PowerShell malveillants, infectant ainsi leurs ordinateurs. En savoir plus → / et plus →

Activité souterraine : BreachForums a commencé à exiger une « Preuve de Travail » (PoW) pour vérifier les utilisateurs. Plutôt que les captchas habituels ou les confirmations par email, les utilisateurs doivent désormais résoudre des défis informatiques pour lutter contre le spam et les bots. En savoir plus →

Ransomware

Exploitation de vulnérabilité : Une vulnérabilité critique dans le logiciel Veeam Backup & Replication (CVE-2024-40711) a été exploitée, accompagnée de l’utilisation d’identifiants compromis, pour créer des comptes non autorisés et tenter de déployer les variantes de ransomware Fog et Akira. En savoir plus →

Quoi de neuf dans Threat Context ce mois-ci ?

Acteurs malveillants : 0mega, Earth Baxia, Marko Polo, NoName, RaHDit, MetaEncryptor, GoldenJackal, th3darkly, Cashout, AposSecurity, OrderProto, ExplB2412 et Nitrogen.

Outils : SnipBot, ScPatcher, Scarab, Spacecolon, ScRansom, EAGLEDOOR, Splinter, Vo1d, BBTok, Emansrepo, Bulbature, Copybara, Lynx, StealerBot, Hadooken, Gomorrah, Mint Stealer, et bien d’autres !

Essayez Threat Compass par vous-même

Vous souhaitez plus de renseignements sur les menaces ? Découvrez Threat Compass pour recevoir les informations exploitables les plus récentes, fournies par notre équipe d’analystes de classe mondiale. Demandez une démonstration en direct ici.