Threat Context Monthly : Briefing d’intelligence stratégique pour novembre 2024

Bienvenue dans la série de blogs Threat Context Monthly où nous offrons un récapitulatif complet des actualités et des informations sur les menaces de cybersécurité les plus pertinentes, issues de KrakenLabs, l’équipe de renseignement sur les cybermenaces d’Outpost24. Voici ce que vous devez savoir pour le mois de novembre.

L’acteur de la menace du mois : Reimann Team

“Reimann Team“ est un groupe de cybercriminels à motivation financière, spécialisé dans l’acquisition, le traitement et la vente de logs provenant de plateformes en ligne populaires.

Initialement observée en juin 2020, Reimann Team est une équipe de trafiquants bien établie dont la portée s’étend à travers diverses régions, notamment les États-Unis, le Canada, l’Europe et l’Asie. Ils ciblent les comptes à forte demande comme Steam, Fortnite, Minecraft, Riot Games, PayPal et Amazon.

Leurs méthodes techniques comprennent le hameçonnage, la collecte d’informations d’identification et une infrastructure basée sur Telegram qui automatise la collecte et la revente de logs par le biais de bots. Les outils proposés aux membres facilitent le traitement des logs, la distribution automatisée et l’optimisation des ventes, le “Reimann Logs Cloud” fournissant des mises à jour régulières des logs frais.

La principale source de journaux de Reimann provient deRedLine Stealer, un malware courant de vol d’informations d’identification, qui est utilisé pour compromettre des comptes de plateformes comme des services de jeux, des institutions financières et des réseaux sociaux. En fait, dans le cadre de l’ opération “Magnus” menée contre RedLine et les voleurs d’informations Meta, le nom d’utilisateur “REIMANN” a été mentionné comme utilisateur VIP de RedLinedans une vidéo publiée au sujet de l’opération.

L’infrastructure de l’équipe permet d’assurer un flux constant de logs frais, etles trafiquants sont motivés par un partage des revenus à hauteur de 50 % et par des primes. Le modèle de recrutement de Reimann se concentre sur l’incitation des nouveaux trafiquants, qui sont payés en fonction de leurs contributions au log. En outre, l’adversaire limite l’accès aux logs aux membres payants et interdit tout revendeur qui tente de distribuer des logs en dehors du système approuvé.

Sous le pseudonyme de REIMANN, l’acteur de la menace est actif sur les forums clandestins russophonesZelenka Guru et BHF, qui sont leurs principaux centres de publicité concernant leurs services et leurs efforts de recrutement.

Menace en vedette : Opération Magnus (action répressive)

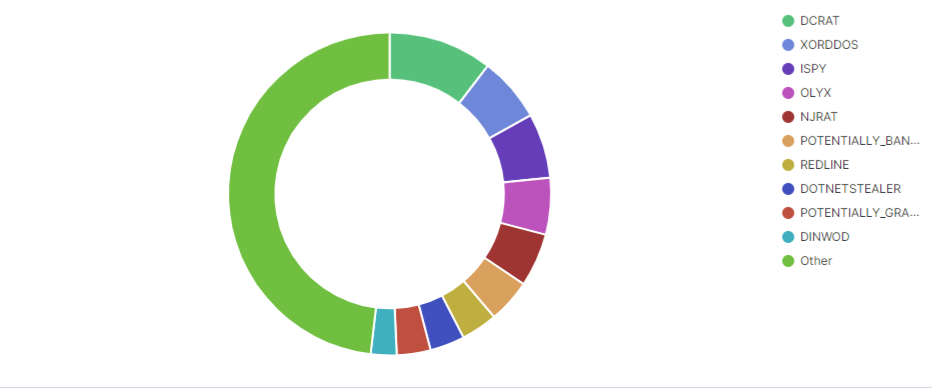

À la fin du mois d’octobre 2024, dans le cadre d’un effort international coordonné, connu sous le nom d’ Opération Magnus, le ministère américain de la Justice, le FBI et Europol ont travaillé aux côtés d’autres organismes chargés de l’application de la loi pour perturber les opérations des voleurs d’informations sur RedLine et .

Les forces de l’ordre ont saisi 3 serveurs et 2 domaines, qui étaient utilisés pour héberger et distribuer RedLine et META. Ces saisies ont perturbé les canaux de distribution du malware en démantelant des nœuds clés de son infrastructure. En parallèle, les canaux Telegram qui facilitaient la vente et le soutien des logiciels malveillants ont été supprimés.

L’opération a permis de découvrir plus de 1 200 serveurs infectés par des logiciels malveillants dans de nombreux pays. Les autorités belges ont ensuite démantelé les canaux de communication concernés, tandis qu’ESET a lancé un outil permettant aux victimes potentielles de vérifier si leurs données avaient été compromises et d’obtenir des conseils pour se protéger.

Maxime Roudometov, un ressortissant russe, a été arrêté et accusé de fraude électronique, de blanchiment d’argent et de fraude à l’appareil pour avoir prétendument développé et tiré profit de META. S’il est reconnu coupable, il risque jusqu’à 35 ans de prison.

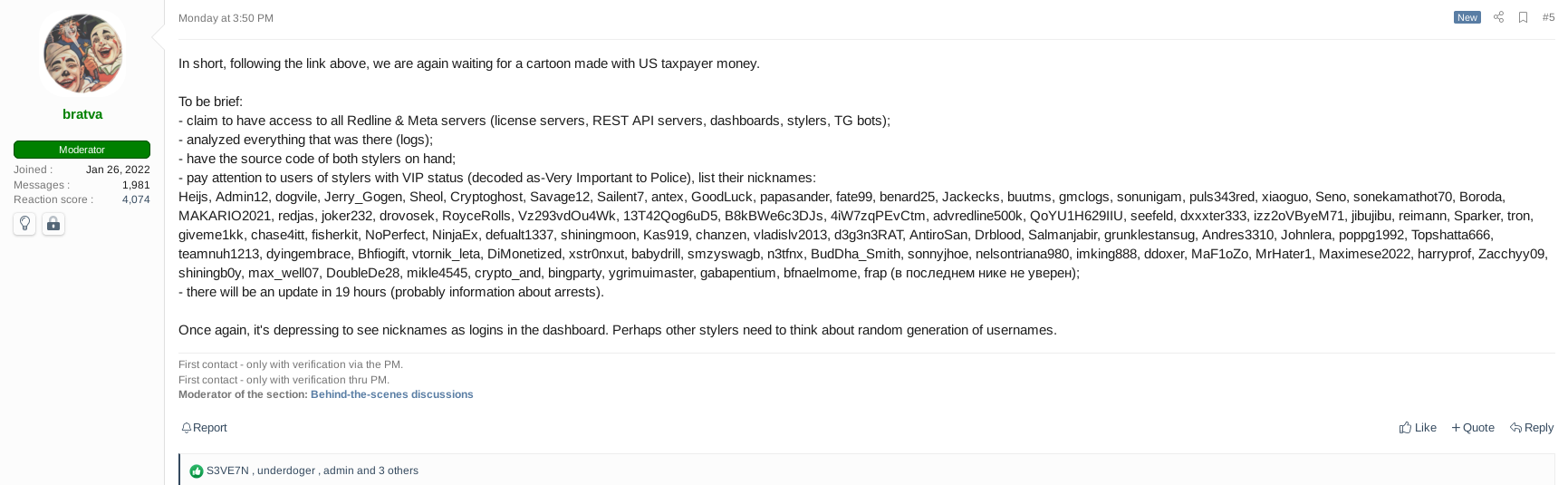

L’un des aspects les plus pertinents de l’opération Magnus est la publication par les forces de l’ordre , sur le site web officiel, d’ une vidéo énumérant les noms des utilisateurs VIP du voleur d’informations Redline – VIP signifiant “Very Important to the Police” (très important pour la police), d’après la vidéo.

Cette liste a suscité une grande inquiétude parmi les utilisateurs des forums clandestins. Certains ont confirmé la légitimité des surnoms inclus dans la vidéo, ce qui laisse entrevoir des conséquences juridiques potentielles non seulement pour les développeurs et les vendeurs de RedLine, mais également pour les clients qui l’utilisaient pour mener des campagnes de vol de données. La crainte d’être démasqué a trouvé un écho profond dans le monde de la cybercriminalité, ce qui a donné lieu à des discussions sur le renforcement de la sécurité opérationnelle.

Le succès de l’opération a également suscité de vives critiques au sein de la communauté des cybercriminels. De nombreux utilisateurs ont ouvertement condamné le développeur de RedLine pour ses pratiques OPSEC inadéquates, qu’ils accusent d’être à l’origine du succès de l’opération et donc de leur exposition.

Ces critiques ont suscité de nouvelles discussions sur la manière d’améliorer la sécurité personnelle et collective. Les utilisateurs du forum ont débattu des meilleures stratégies pour échapper à la détection et éviter le sort de leurs pairs, en explorant de nouvelles méthodes pour masquer leur identité et leurs activités en ligne.

Les faits marquants observés par KrakenLabs

Réglementation

Protection juridique des analystes de sécurité: Le ministère fédéral allemand de la Justice a élaboré un projet de loi visant à modifier le code pénal et d’assurer une protection juridique aux analystes de sécurité qui, sans intention précise, découvrent des failles de sécurité et les font connaître de manière responsable aux fournisseurs et aux autorités. En savoir plus →

Litige juridique contre un fournisseur de cybersécurité: Delta Air Lines poursuit CrowdStrikepour négligence dans la mise à jour d’un logiciel ayant provoqué une panne informatique majeure perturbant les vols et le service client. CrowdStrike conteste ces allégations, citant comme facteur les systèmes obsolètes de Delta. En savoir plus →

Les tendances

Attaques basées sur l’identité: au cours du 3e trimestre 2024, lesattaques basées sur l’identité ont augmentéavec 25 % des incidents impliquant un vol d’informations d’identification par pulvérisation de mots de passe et attaque par force brute. L’une des techniques les plus utilisées pour le vol d’informations d’identification est l’ Adversary-in-the-Middle (AitM), où les victimes saisissent leurs informations d’identification sur de fausses pages de connexion après avoir cliqué sur des liens malveillants. En savoir plus →

Attaque par typosquattage : des chercheurs ont découvert une attaque malveillante de typosquatting contre une bibliothèque d’automatisation SSH en Python. Le package malveillant qui exfiltre les informations d’identification AWS est disponible sur PyPI depuis 2021 et a été téléchargé plus de 37 000 fois. En savoir plus →

Détails des cartes de crédit en vente dans Threads: des informations de cartes de crédit volées sont ouvertement vendues sur Threads de Meta, avec certains messages affichant les données du titulaire de la carte telles que le CVV et les dates d’expiration. Les criminels utilisent des sondages pour vérifier si les cartes volées fonctionnent et redirigent leurs followers vers Telegram pour obtenir tous les détails. En savoir plus →

Le paysage des menaces à l’horizon 2025: les prévisions de Google concernant les cybermenaces en 2025 prévoient l’utilisation croissante de l’intelligence artificielle pour le phishing, le vishing et l’ingénierie sociale sophistiqués ainsi que pour les campagnes de désinformation. En outre, les ransomwares et les logiciels malveillants de type “infostealer” continueront à être répandus et les barrières à l’entrée pour les acteurs moins qualifiés continueront à baisser. En savoir plus →

Ransomware

Nouvelle technique Black Basta: un ransomware Black Basta a été observé se faisant passer pour un support informatique sur Microsoft Teams afin d’inciter les utilisateurs à lui fournir leurs informations d’identification. En savoir plus →

Quoi de neuf dans Threat Context ce mois-ci ?

Acteurs de la menace: DarkRaaS, Satanic, FlyingYeti, UN5820, APT-C-60, Core Werewolf, STORM-0817, Storm-0940, Reimann Team, APT73, Patr1ck, AdaGrabber, PlayBoy Locker et Kairos.

Outils: CloudScout, MDeployer, MS4Killer, Mamba 2FA, SteelFox, Interlock, iNARi, AdaStealer, NPPSPY, FRP et plus encore !

Essayez Threat Compass par vous-même

Vous souhaitez plus d’informations sur les menaces ? Démarrez avec Threat Compass pour recevoir les dernières informations exploitables de la part de notre équipe d’analystes internes experts. Demandez une démo en direct ici.