Protéger votre entreprise contre les attaques par usurpation d’identité

Les entreprises se développent par le biais de fusions et d’acquisitions. Les équipes de marketing font la promotion de nouveaux produits. Les nouveaux produits engendrent de nouveaux domaines web. La prolifération des noms de marque, des URL et des infrastructures informatiques en nuage accroissent la vulnérabilité des entreprises face aux attaques en ligne.

Dans le même temps, les professionnels de la sécurité travaillant avec des ressources limitées trouvent qu’il est de plus en plus difficile de maintenir un niveau satisfaisant de surveillance de leurs actifs en ligne. Compte tenu du nombre considérable d’actifs à suivre, les bases de données conventionnelles de gestion de la configuration ne suffisent plus. Les cybercriminels utilisent des techniques de plus en plus sophistiquées et s’efforcent de tirer parti de la prolifération en ligne pour mener des campagnes de hameçonnage, compromettre les courriels des entreprises et lancer des attaques par logiciels malveillants.

Heureusement, des solutions existent pour permettre aux professionnels de l’informatique de reprendre le dessus. Cela commence par l’utilisation d’outils modernes de gestion de la surface d’attaque externe (EASM).

L’usurpation d’identité de la marque en action

Les cybercriminels spécialisés dans l’usurpation d’identité se comportent comme des cambrioleurs qui rôdent dans les rues à la recherche de points d’entrée non surveillés dans les bâtiments, portes latérales non gardées et fenêtres non verrouillées par exemple. Dans le domaine cybernétique, les exemples incluent les sites web et les interfaces qui restent en ligne plus longtemps que les entreprises n’en ont besoin, comme les anciennes campagnes de marketing et les vieilles versions d’applications.

Dans une attaque typique, un acteur de la menace trouve une fenêtre ouverte, c’est-à-dire un site oublié mais toujours actif, et le duplique. Il rattache le clone à un nouveau domaine qui ressemble à un domaine légitime, par exemple avec des caractères transposés ou un tiret dans le nouveau nom.

Le pirate envoie ensuite des liens par courrier électronique ou par SMS dans le cadre d’une campagne de hameçonnage pour inciter les employés à se connecter au faux site à l’aide de leurs véritables identifiants. Le site cloné capture les informations d’identification, remettant ainsi au cybercriminel les clés des véritables actifs en ligne de l’entreprise.

Muni des informations d’identification volées, le pirate peut alors s’emparer des comptes des employés pour les utiliser dans des attaques de compromission par courrier électronique, infecter les réseaux de l’entreprise avec des logiciels malveillants et commettre d’autres méfaits.

La lutte contre les attaques par usurpation d’identité dépend de la tenue d’inventaires des actifs en ligne et de leurs vulnérabilités potentielles. Cependant, la mise à jour de ces connaissances est plus simple en théorie qu’en pratique pour les grandes organisations en pleine croissance. Imaginez une maison dont les propriétaires ajouteraient continuellement de nouveaux étages et de nouvelles fenêtres, tout en laissant les anciens sans surveillance comme autant de points d’entrée potentiels.

Vulnérabilités en matière de sécurité tous secteurs confondus

Pour avoir une idée de l’ampleur du problème, nous avons pris des clichés représentatifs d’entreprises de trois secteurs en 2021 : les télécommunications, l’industrie pharmaceutique et la santé.

Après avoir examiné plus de 45 000 actifs en ligne dans le secteur des télécommunications, nous avons découvert une moyenne de huit problèmes de sécurité potentiels pour 100 actifs. De par leur nature même, les entreprises de télécommunications ont tendance à avoir plus de niveaux d’infrastructure informatique que, par exemple, les hôpitaux – nous nous attendions donc à trouver plus grand nombre d’actifs dans ce secteur.

Cependant, si nous avons observé un nombre d’actifs moins important dans les industries pharmaceutiques et de la santé, nous avons en revanche trouvé un ratio beaucoup plus élevé d’observations critiques pour le même nombre d’actifs.

Pour un total de 3 678 actifs dans l’industrie pharmaceutique, nous avons trouvé 50 problèmes potentiels pour 100 actifs. Dans le secteur de la santé, nous avons trouvé encore moins d’actifs (689), mais plus de deux fois plus d’observations critiques – 114 pour 100 actifs – que dans l’industrie pharmaceutique.

Bien qu’il soit clairement plus grave dans certains secteurs que dans d’autres, le problème des actifs en ligne négligés et prêts à être exploités par des acteurs malveillants est néanmoins répandu dans tous les secteurs et la situation ne s’améliore pas .

Il est très difficile pour la plupart des services informatiques de suivre les vulnérabilités potentielles de milliers d’actifs en ligne, les organisations se sont tournées vers les outils EASM pour s’attaquer aux vulnérabilités critiques.

Gérer les menaces d’usurpation d’identité avec l’EASM

Les outils EASM rationalisent l’inventaire des actifs et le processus d’investigation en surveillant en permanence les actifs web d’une organisation, en recherchant les problèmes potentiels et en les signalant avant que les acteurs de la menace ne puissent les exploiter. Par exemple, ils aident les équipes de sécurité à identifier les actifs inutilisés qu’elles pourront alors mettre hors ligne et hors d’état de nuire en toute sécurité.

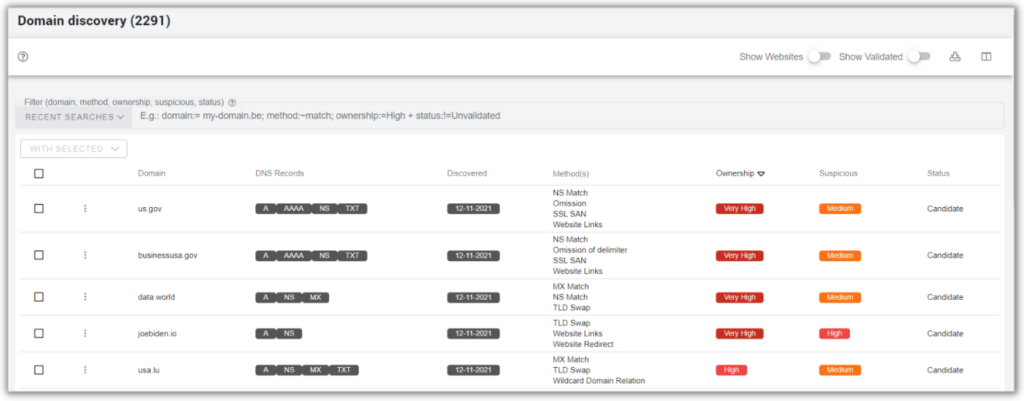

Sweepatic, acquise par Outpost24 en 2023, est une solution EASM qui permet de surveiller les actifs en ligne et les marques afin de réduire les menaces. Sweepatic inventorie les actifs en ligne et identifie les problèmes comme des certificats de sécurité expirés et des domaines et sites web bloqués. La solution peut signaler les tentatives potentielles de cybersquattage, dans lesquelles les acteurs de la menace créent des noms de domaines très similaires à ceux de leurs victimes.

Pour identifier le cybersquattage, les utilisateurs de Outpost24 EASM peuvent créer des listes de mots-clés liés à des noms de sociétés, des noms de produits ou toute autre information afin de surveiller l’enregistrement de domaines non autorisés.

Outpost24 EASM ne pénètre pas activement dans les réseaux et les systèmes et n’y envoie pas de paquets élaborés. Au contraire, l’outil fonctionne de manière passive, recueillant des informations significatives sans risquer d’être bloqué ni d’impacter les résultats. Au cours de son processus d’inventaire, Outpost24 EASM examine les enregistrements DNS, les informations Whois, les mots-clés générés par les utilisateurs et d’autres détails afin de dresser un tableau de la surface d’attaque d’une organisation.

Outpost24 EASM dispose désormais de puissantes capacités de veille sur les menaces grâce à l’intégration de Threat Compass d’Outpost24. Grâce à la veille sur les menaces, Outpost24 EASM fournit des informations sur les fuites et les vols d’informations d’identification afin de réduire le risque d’usurpation d’identité et d’accès non autorisé.

Outpost24 EASM propose également un large éventail d’intégrations, notamment Jira et ServiceNow, afin d’optimiser le processus de remédiation. Tout cela pour alléger la charge de travail du personnel informatique et lui permettre de se concentrer sur des tâches plus importantes, tout en préservant la réputation de l’organisation et ses actifs en ligne.

Pour en savoir plus et demander une analyse gratuite de votre surface d’attaque.