8 motivations commerciales pour mettre en œuvre une gestion de la surface d’attaque externe (EASM)

La gestion des surfaces d’attaque externes (EASM) peut aider les organisations du monde entier en termes de visibilité, d’inventaire, de surveillance et d’analyse de leur surface d’attaque en ligne. Dans cet article de blog, nous explorerons 8 cas à visée business qui Vont dans le sens d’une mise en œuvre de l’EASM dans votre entreprise.

1. Découverte et inventaire des actifs

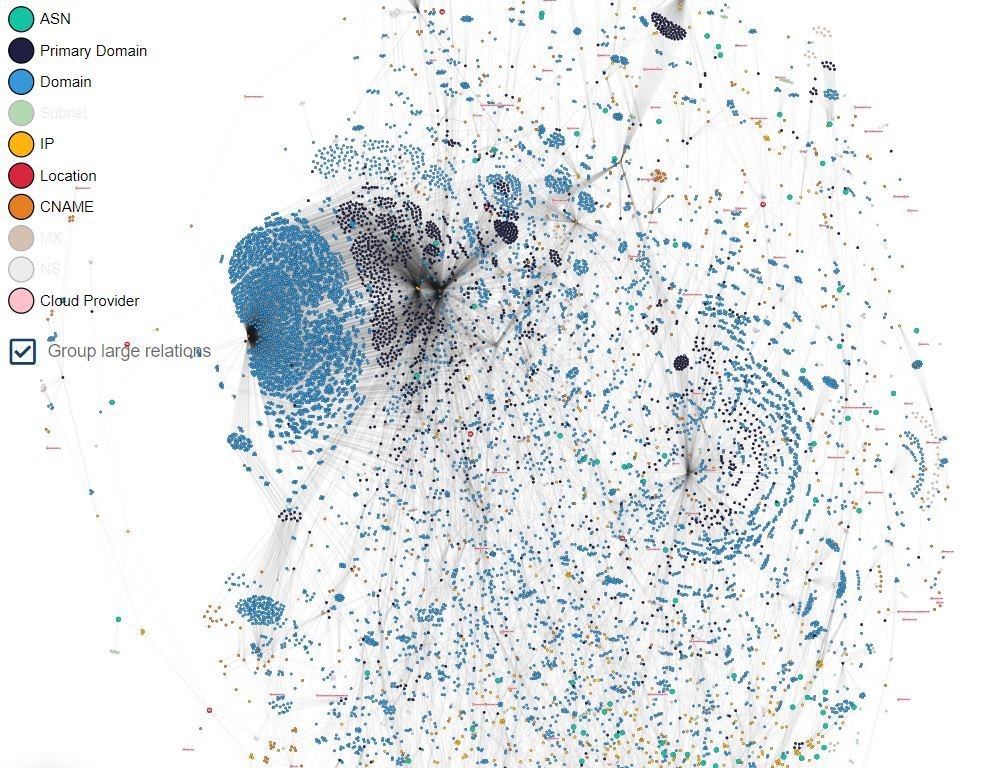

L’une des principales valeurs de la gestion de la surface d’attaque externe est qu’elle permet la découverte et l’inventaire automatiques de tous les actifs en ligne de votre entreprise. Fonctionnant en continu, une solution EASM conservera un registre des actifs informatiques connus, inconnus et non gérés. L’inventaire central des actifs accessibles sur Internet ainsi constitué restera automatiquement mis à jour. La solution vous donnera en temps réel un état des lieux de votre surface d’attaque externe et vous avertira si de nouveaux actifs et problèmes apparaissent. On peut protéger ce que l’on connaît.

2. Évaluation de la surface d’attaque et établissement de rapports

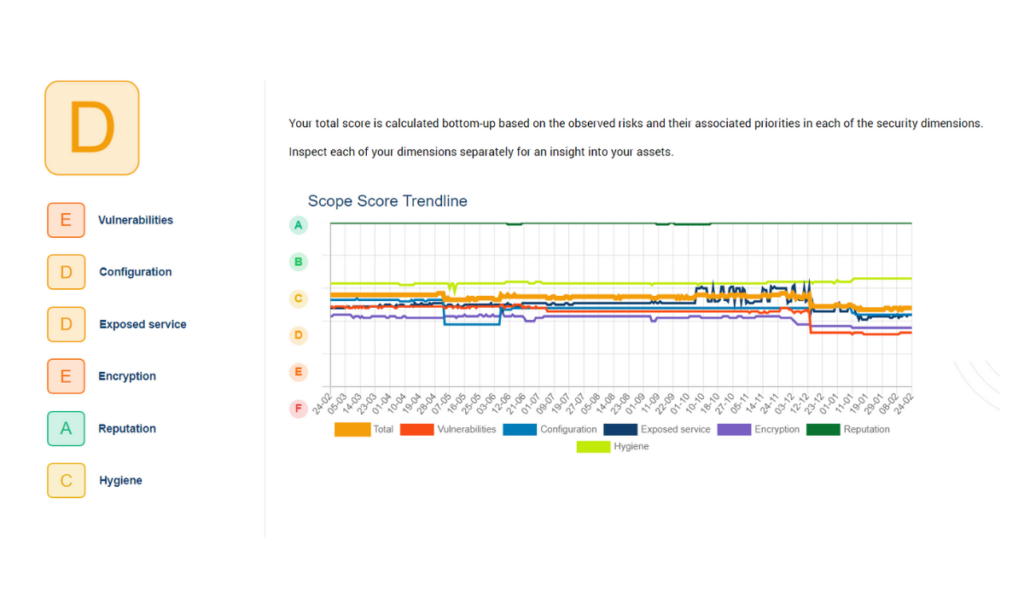

Les solutions EASM offrent souvent une évaluation de la surface d’attaque. Il s’agit d’une évaluation de la politique de l’entreprise en matière de cybersécurité, qui indique dans quelle mesure la surface d’attaque est gérée à un moment donné et comment elle pourrait s’améliorer à l’avenir.

La plateforme Outpost24 EASM évalue la surface d’attaque sur l’ensemble de son périmètre, au niveau des actifs et des observations (problèmes de surface d’attaque). Pour cette notation, 6 dimensions de cybersécurité sont prises en compte : les vulnérabilités, la configuration, les services exposés, le cryptage, la réputation et l’hygiène.

Parallèlement au score de surface d’attaque, les entreprises utilisent des représentations visuelles, les courbes de tendance et les analyses du tableau de bord dans leurs rapports. De plus, en divisant les résultats de la plateforme en différents sous-ensembles pour chacune de vos marques ou entités, vous obtenez un rapport spécifique pour chaque partie de l’organisation.

3. Protection de la marque

Dans les solutions de cybersécurité proactives, la protection de la marque est bien sûr essentielle !

Le cybersquatting automatisé ou la détection de domaines similaires, y compris les indicateurs de suspicion, fournissent un système d’alerte précoce qui peut alimenter vos actions avant qu’un acteur malveillant n’en profite. Vous pouvez surveiller les domaines susceptibles de faire l’objet d’un hameçonnage et vous assurer que tous les domaines dont vous êtes propriétaire sont identifiés et surveillés de façon permanente.

4. Contrôle des certificats de chiffrement

Avec un outil EASM, vous pouvez garder un œil sur votre cryptage 24h/24 et 7j/7. Il s’agit d’un point important, car un chiffrement adéquat permet d’éviter les fuites de données et les attaques de type “man-in-the-middle” (de l’homme au milieu).

5. Conformité au RGPD

Un cinquième cas d’utilisation de l’EASM est la conformité avec le règlement général sur la protection des données (RGPD). Dans notre plateforme, cela se traduit par le fait de savoir où résident physiquement tous vos actifs connectés à Internet dans le monde (et de trouver des valeurs aberrantes dans des pays avec lesquels vous n’avez aucune relation). En outre, la plateforme suit les violations du consentement en matière de cookies sur vos sites web. Grâce à ces fonctionnalités, l’EASM peut contribuer à éviter une amende RGPD.

6. Fusions et acquisitions (M&A)

L’EASM vous permet non seulement d’avoir une visibilité automatique sur la surface d’attaque externe de votre propre organisation, mais également sur celle des entreprises récemment acquises (ou celles que vous vous apprêtez à acquérir). Avec un minimum de temps et d’efforts, la plateforme Outpost24 EASM peut fournir rapidement une vue d’ensemble des actifs et des problèmes informatiques, avant ou après les fusions et les acquisitions.

7. Le Shadow IT

En s’appuyant sur la découverte continue des actifs sur Internet, l’EASM détecte les actifs informatiques inconnus et non gérés. Cela inclut le Shadow IT, dont vous aurez connaissance afin que vous puissiez prendre les mesures appropriées.

De plus, les notifications vous tiennent au courant de l’apparition de nouveaux actifs dans votre surface d’attaque. De cette manière, vous êtes toujours informé lorsqu’un bien de Shadow IT est sur le point d’être créé.

8. Évaluation des vulnérabilités et des mauvaises configurations

Avec une gestion de la surface d’attaque externe mise en œuvre dans votre organisation, tous les actifs en ligne découverts seront également analysés pour y détecter vulnérabilités et mauvaises configurations. La solution vous avertit de tout problème nécessitant un examen de votre part (de façon plus ou moins urgente). Cela permet aux organisations de gérer leur surface d’attaque en conséquence et d’entamer le processus de remédiation. En voici quelques exemples : services exposés, CVE, problèmes de certificats SSL, violations du consentement aux cookies et contrôles de réputation.

Vous voulez en savoir plus ?

Outpost24 est spécialisée dans la gestion de la surface d’attaque externe. Notre plateforme cloud native permettra à votre organisation d’être opérationnelle avec une solution EASM en un rien de temps. Curieux de découvrir à quoi ressemble votre surface d’attaque externe ? Réservez un créneau pour une démonstration personnalisée.