La nouvelle fonctionnalité RBAC offre granularité et flexibilité aux clients EASM d’Outpost24

Une nouvelle fonctionnalité de contrôle d’accès basé sur les rôles (RBAC) a été ajoutée à la solution de gestion de la surface d’attaque externe (EASM) d’Outpost24. Cela ouvre de nouvelles possibilités pour les clients d’Outpost24, leur permettant d’être plus précis lorsqu’il s’agit de configurer les autorisations pour les différents rôles au sein de leur organisation. Les nouveaux avantages pour les utilisateurs quotidiens de notre solution EASM incluront :

- Pouvoir restreindre les niveaux d’accès des utilisateurs et des équipes au sein d’une organisation

- Satisfaire aux exigences de conformité du principe du moindre privilège

- Cartographie des rôles et des autorisations entre différentes équipes avec des zones géographiques et des compétences variées

Nous verrons pourquoi ces avantages soulignent à quel point le RBAC peut être un élément essentiel pour renforcer la sécurité, garantir la conformité et gérer le contrôle d’accès dans un environnement organisationnel complexe.

Comment fonctionne le système RBAC ?

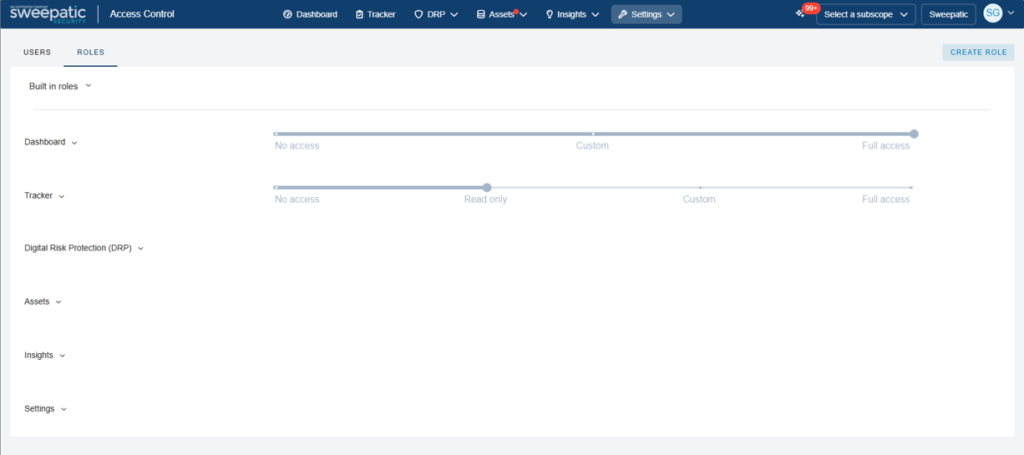

Grâce à la gestion des accès basée sur les rôles (RBAC), les clients de l’EASM d’Outpost24 pourront gérer l’accès et les autorisations pour des utilisateurs spécifiques à partir de l’aperçu de la surface d’attaque dans la plateforme. Cela vous permet de définir des limitations sur les actions et l’accès à des modules spécifiques. Par exemple, si votre organisation est divisée en plusieurs filiales, vous voudrez peut-être limiter l’accès à la surface d’attaque d’une filiale à une seule équipe.

L’aperçu complet de la surface d’attaque de l’organisation peut être limité aux utilisateurs administrateurs uniquement. À partir de là, l’accès basé sur les rôles peut être facilement configuré et géré par les utilisateurs administrateurs dans les paramètres de la plateforme EASM. Les administrateurs disposent toujours d’un champ d’application global qui contient tous les actifs de l’organisation, mais il se peut que vous souhaitiez diviser davantage l’accès par champ d’application secondaire. Si votre surface d’attaque a été divisée en sous-ensembles (par exemple, par équipe informatique ou par marque), chaque sous-ensemble comprendra les actifs de la filiale (domaines, IP, SSL, ports, etc.) et exclura les actifs appartenant à d’autres filiales.

La nouvelle fonctionnalité prévoit trois rôles intégrés :

- Viewer (lecture seule)

- Analyst (accès complet sans fonctionnalités d’administration)

- Administrator (accès complet)

De plus, vous pouvez créer des rôles personnalisés et déterminer des niveaux d’accès détaillés. Il est également possible de limiter les actions, par exemple en ne donnant accès à certains utilisateurs accessibles qu’à la lecture seule. L’accès à des modules spécifiques peut également être limité.

Pourquoi utiliser le RBAC ?

Le système RBAC améliore la sécurité en permettant d’accorder différents niveaux d’accès à différents utilisateurs et équipes. C’est particulièrement vrai pour les grandes entreprises qui comptent de nombreuses équipes et rôles différents, où le fait de ne disposer que de deux niveaux d’accès peut s’avérer limitant. Le système RBAC permet de définir et de modifier les autorisations de manière plus granulaire et plus souple – la mise en correspondance de la structure de l’organisation et des équipes avec les autorisations associées permet aux clients d’organiser le travail de manière plus efficace

Ceci est fondamental pour mettre en œuvre une politique de moindre privilège. Cela permet une concentration accrue lorsque chaque utilisateur ou équipe peut être configuré pour avoir uniquement accès aux ressources et aux observations sur lesquelles il doit travailler.

Examinons trois façons dont le système RBAC peut améliorer le processus de travail de votre EASM :

1. Restreindre les niveaux d’accès des utilisateurs et des équipes

L’un des principaux avantages du RBAC est sa capacité à restreindre les niveaux d’accès pour les utilisateurs et les équipes au sein d’une organisation. En définissant des rôles correspondant à des fonctions professionnelles spécifiques, le RBAC garantit que les individus n’ont accès qu’aux ressources et aux données dont ils ont besoin pour effectuer leurs tâches. Ce contrôle granulaire permet d’empêcher les accès non autorisés et de réduire le risque de violation de données.

Par exemple, une équipe marketing peut avoir accès aux données client à des fins de campagne, tandis que l’équipe financière a accès aux dossiers financiers mais pas aux données client. Vous pouvez également souhaiter diviser l’accès au sein d’une équipe de sécurité sur le plan géographique, de sorte que, par exemple, l’équipe de sécurité britannique n’ait accès qu’aux actifs britanniques. Cette segmentation renforce la sécurité et préserve l’intégrité des informations sensibles.

2. Satisfaire aux exigences de conformité du principe du moindre privilège

Le RBAC joue un rôle essentiel dans le respect des exigences de conformité, notamment le principe du moindre privilège. Ce principe stipule que les utilisateurs ne doivent bénéficier que des niveaux d’accès minimaux nécessaires à l’exécution de leurs fonctions. En mettant en œuvre le RBAC, les organisations peuvent facilement attribuer des rôles qui adhèrent à ce principe, garantissant ainsi qu’aucun utilisateur ne dispose de plus d’accès que nécessaire.

Cela permet non seulement de se conformer aux réglementations telles comme le RGPD, l’HIPAA et le SOX, mais fournit également une piste d’audit claire. En cas d’audit, les organisations peuvent démontrer qu’elles ont mis en place des contrôles d’accès solides, ce qui simplifie le processus de mise en conformité.

3. Cartographier les permissions à travers différentes équipes

Dans les grandes organisations avec des équipes réparties dans différentes zones géographiques et possédant des compétences variées, le RBAC offre un moyen simplifié de cartographier les rôles et les autorisations. En définissant des rôles applicables à différentes régions et différents services, le RBAC garantit la cohérence des politiques de contrôle d’accès. Par exemple, un chef de projet aux États-Unis et un chef de projet en Europe peuvent avoir le même rôle avec des autorisations identiques, même s’ils se trouvent à des endroits différents.

Cette uniformité simplifie la gestion et garantit que tous les membres de l’équipe disposent de l’accès dont ils ont besoin, quelle que soit leur situation géographique ou leurs compétences spécifiques. De plus, cela facilite la collaboration et le partage d’informations sans compromettre la sécurité.

Vous n’utilisez pas encore l’EASM ? Commencez ici

Le RBAC est l’une des fonctionnalités utiles que vous trouverez dans la solution EASM d’Outpost24. Si vous souhaitez savoir comment l’EASM pourrait s’adapter à votre organisation, réservez une cartographie gratuite de votre surface d’attaque ici..