Les trois principales cybermenaces qui persisteront en 2025

Alors qu’une autre année touche à sa fin, ce n’est pas seulement le Père Noël qui apporte des cadeaux à ceux qui figurent sur sa liste des gentils. De nos jours, il est courant que des entreprises réputées publient leurs récapitulatifs annuels des événements les plus marquants survenus dans le paysage de la cybersécurité, accompagnés de prévisions sur ce que nous réserve l’année à venir. En tant qu’unité de renseignement sur les menaces chez Outpost24, les analystes de KrakenLabs se plongent avec enthousiasme dans ces publications et ont décidé de faire leurs propres prédictions pour l’année à venir.

Focus KrakenLabs d’Outpost24

Le monde des cybermenaces est très peuplé, et ses acteurs sont extrêmement variés en termes d’objectifs, de ressources et de sophistication. Cette diversité oblige les unités de renseignement sur les menaces à se spécialiser. Ainsi, nous nous concentrons principalement sur les acteurs malveillants dont les sources primaires peuvent nous fournir la plus grande richesse d’informations. En d’autres termes, des acteurs ayant une forte présence dans ce que nous appelons l’écosystème souterrain : le réseau de forums clandestins, de réseaux sociaux, de plateformes de messagerie instantanée et de sites de fuite de données où les cybercriminels prospèrent actuellement.

D’autres acteurs intéressants, comme les groupes liés aux États-nations qui mènent des attaques hautement sophistiquées, ne relèvent pas de notre champ d’action. Heureusement, nous pouvons compter sur les rapports d’autres collègues de l’industrie pour suivre leurs activités.

En résumé, nos recherches se concentrent sur les acteurs de menace présents dans l’écosystème souterrain qui visent principalement à “maximiser leurs profits tout en se forgeant une réputation”. Ils y parviennent en utilisant un éventail d’activités malveillantes, avec des niveaux de sophistication variables. Dans ce cadre, nous avons sélectionné trois types de menaces que nous pensons continuer à avoir un impact majeur sur le paysage des cybermenaces et avons détaillé les prototypes de groupes à l’origine de ces menaces.

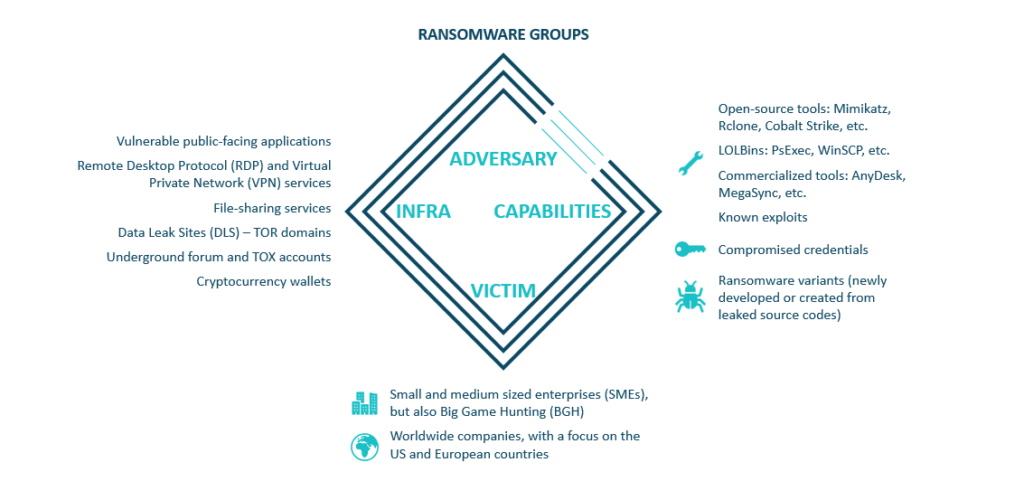

Menace persistante n°1 : Les groupes de ransomware

Après avoir lu les prévisions pour 2025, une chose est claire : le ransomware restera le plat principal de notre menu pour au moins une année de plus. Mais ne vous inquiétez pas, cela ne deviendra pas lassant, car nous continuerons à découvrir différentes “saveurs”, tant le rythme d’évolution de cette menace ne montre aucun signe de ralentissement.

C’est précisément cette capacité d’adaptation qui a permis à ces groupes non seulement de survivre, mais aussi de prospérer et de devenir la menace qu’ils représentent aujourd’hui. Nous l’avons d’abord constaté avec l’adoption de la technique de double extorsion, qui consiste à exfiltrer les données de leurs victimes en plus de les chiffrer, tout en menaçant de les publier sur des sites dédiés à la divulgation de données si leurs exigences de rançon ne sont pas satisfaites. Cela a considérablement augmenté les bénéfices qu’ils tirent de leurs compromissions.

Ensuite, nous l’avons observé avec la “professionnalisation” de ces groupes, lorsqu’ils ont lancé des projets de Ransomware-as-a-Service (RaaS), ouvrant la porte à une multitude de nouveaux acteurs moins sophistiqués. Enfin, nous avons vu ces groupes cibler délibérément des organisations permettant d’atteindre un volume si élevé de victimes indirectes qu’il aurait été difficile de l’imaginer il y a quelques années (oui, Cl0p, nous faisons allusion à votre fascination pour les attaques sur les chaînes d’approvisionnement). Ces groupes évoluent depuis des années, non seulement pour augmenter leurs chances de réussite dans leurs extorsions, mais aussi pour contourner les efforts constants des forces de l’ordre visant à les neutraliser.

Les ransomwares en 2025

Alors, à quoi pouvons-nous nous attendre pour 2025 ? Nous ne savons pas si ces groupes adopteront de nouvelles techniques révolutionnaires comme celles mentionnées précédemment. Cependant, les prévisions indiquent une continuité dans le volume élevé de groupes dédiés à ce type d’attaques et une grande diversité parmi eux. Alors que nous commencions à nous habituer à un certain degré de sophistication chez ces groupes, un changement récent a montré que de nouveaux acteurs moins expérimentés, voire des groupes hacktivistes, ont été séduits par l’argent facile promis par les attaques de ransomware. La participation de ces groupes moins qualifiés a également déplacé les cibles des grandes entreprises (Big-Game Hunting, BGH) vers les petites et moyennes entreprises (PME).

De plus, l’énorme succès de la technique de double extorsion a permis aux groupes de ransomware de générer des revenus importants grâce à l’exfiltration de données seule, reléguant apparemment l’aspect chiffrement des attaques au second plan. Pour ceux qui s’appuient encore sur le déploiement de ransomware, on observe une forte dépendance envers des variantes construites à partir de codes sources divulgués de variantes bien connues comme Babuk ou LockBit 3.0.

L’utilisation de variantes de ransomware déjà développées est également liée à ces groupes moins sophistiqués qui s’appuient principalement sur des outils existants, comme les Living-off-the-Land Binaries (LOLBins) ou des outils open source, pour mener leurs attaques. Cela leur permet à la fois de rester indétectés plus longtemps et de réaliser leurs attaques avec un minimum de ressources.

L’exemple le plus frappant de cette tendance vers la simplicité, consistant à utiliser ce qui est déjà disponible et à faire le strict minimum, a été ces groupes prétendant avoir réussi une attaque et menaçant leur victime supposée de divulguer des informations exfiltrées. Cependant, dans ces cas, ils n’avaient même pas mené l’attaque et se contentaient d’exploiter des informations que la cible divulguait déjà accidentellement à son insu.

Une chose est sûre : 2025 nous réserve quelques surprises.

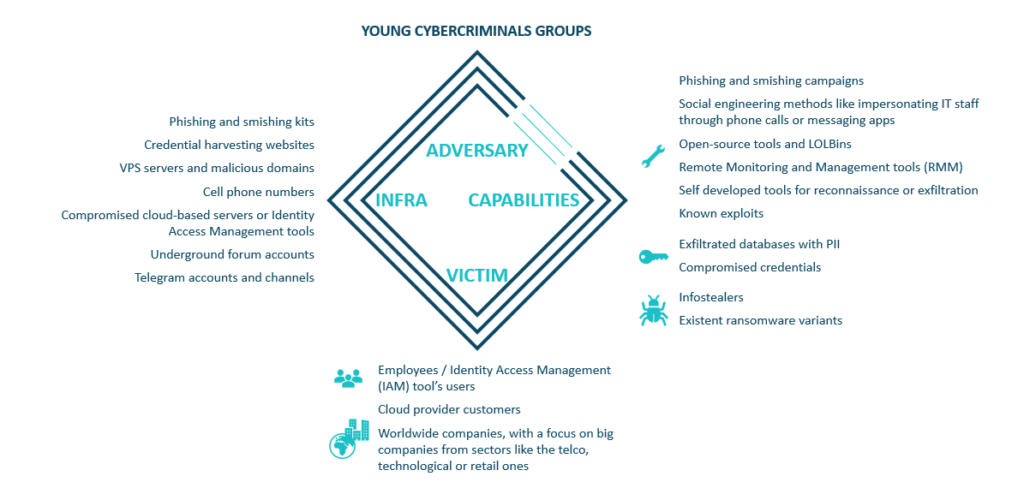

Menace persistante n°2 : Les jeunes cybercriminels motivés par l’argent (alias les “frimeurs”)

Qu’ont en commun Lapsus$, Scattered Spider et UNC5537 ? Entrons dans les détails, car nous nous attendons à ce qu’un nouveau nom s’ajoute à cette liste en 2025. En profitant de l’absence ou de la mauvaise adoption de mesures de cybersécurité de base, que ce soit par les utilisateurs ou les entreprises, ces groupes ont été à l’origine de certaines des attaques les plus médiatisées de ces dernières années.

Lapsus$ a commencé par cibler des victimes au Brésil avant de s’en prendre à des entreprises technologiques de premier plan à travers le monde, comme Nvidia, Okta ou Microsoft, avant de se diluer dans le paysage hacktiviste. Scattered Spider a orchestré une campagne de smishing dont le véritable objectif était de compromettre des outils de gestion des accès et des identités d’entreprise, comme Okta, pour mener une attaque sur la chaîne d’approvisionnement qui s’est avérée très réussie. Par la suite, ils se sont également impliqués dans des opérations de ransomware. Enfin, UNC5537 est l’auteur des attaques contre les bases de données clients du fournisseur de cloud Snowflake. Ces attaques partagent toutes un point commun : une absence totale ou des défaillances dans les mesures de cybersécurité de base.

Par mesures de cybersécurité de base, nous entendons principalement la protection des identifiants ou la mise en place de mécanismes tels que l’authentification à double facteur. Comme leurs attaques l’ont démontré, ces groupes s’appuient sur des techniques d’ingénierie sociale pour compromettre l’infrastructure des entreprises, en lançant des campagnes de phishing ou de smishing ciblant les employés, puis en se déplaçant latéralement vers des cibles plus stratégiques. De plus, ils utilisent souvent des outils open source ou commercialisés pour leurs activités. S’ils développent leurs propres outils, ceux-ci sont généralement simples et axés sur des tâches de reconnaissance ou d’exfiltration.

Qui dirige ces groupes ?

Grâce aux opérations des forces de l’ordre menées contre ces groupes, nous savons désormais que les hackers qui se cachent derrière ces organisations sont principalement des citoyens américains, britanniques ou canadiens, âgés de 16 à 25 ans. Après s’être rencontrés en ligne, ces individus semblent partager un objectif commun : rechercher la notoriété en réalisant des attaques importantes et en revendiquant leur responsabilité sur des forums clandestins, tout en empochant des sommes d’argent significatives.

Très présents sur les forums ou dans des chaînes spécialisées sur Telegram, ils ont tendance à exagérer la sophistication de leurs attaques ou l’impact réel de leurs compromissions, probablement pour gagner le respect et l’admiration des autres. Bien qu’ils commencent comme utilisateurs indépendants, une fois que leurs attaques attirent suffisamment d’attention, ils semblent se perdre dans l’écosystème du cybercrime, se diluant comme n’importe quel autre cybercriminel dans des collaborations avec des groupes hacktivistes ou des projets de ransomware.

Lapsus$ a fait sensation en décembre 2021 et ses membres ont été arrêtés tout au long de l’année 2022. Scattered Spider a été révélé en août 2022 et a continué à opérer jusqu’à une série d’arrestations au premier semestre 2024. Les premières traces d’activités de UNC5537 remontent à avril 2024, et la majorité de leurs membres ont récemment été identifiés et arrêtés. Ce que nous essayons de souligner avec ces données, c’est que ces groupes ne semblent pas arrêter leurs activités tant qu’ils ne sont pas neutralisés. Au contraire, probablement renforcés par le succès de leurs campagnes précédentes, ils osent s’aventurer dans d’autres types d’attaques, voire collaborer avec d’autres cybercriminels.

Comme nous l’avons évoqué dans les paragraphes précédents, les cybercriminels ont tendance à observer et à reproduire ce qui a été un succès pour d’autres. Cela pourrait bien avoir été le cas pour ces groupes et, nous nous demandons : sera-t-il également le cas pour le protagoniste de la plus grande compromission de 2025 ? Qui sait, nous verrons bien ce que ces jeunes nous réservent.

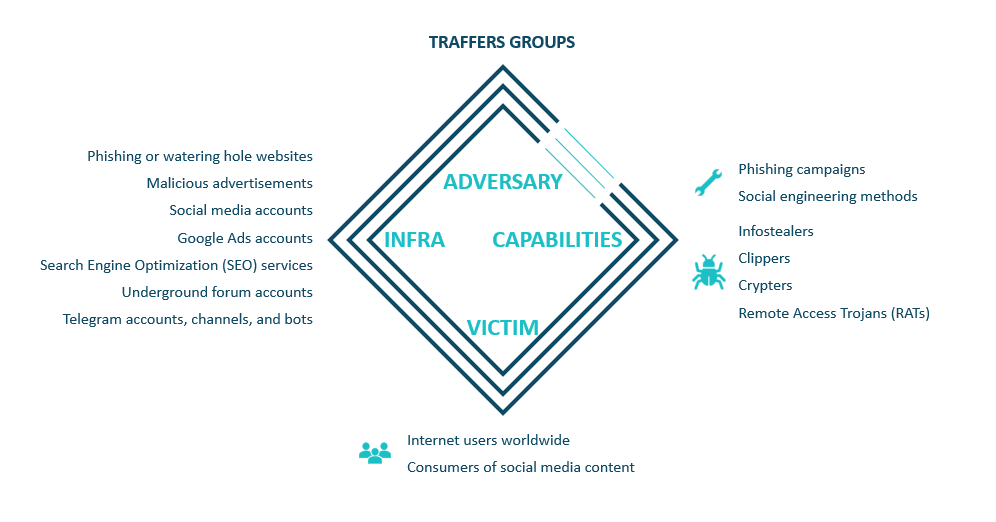

Menace persistante n°3 : Les groupes de traffers

Pour une couverture détaillée de ces groupes, nous vous invitons à consulter “The Rising Threat of Traffers”.

Bien que la quête de notoriété semble importante parmi les cybercriminels, certains voient le cybercrime simplement comme une source de revenus facile. Parmi ces acteurs se trouvent les membres des groupes connus sous le nom de traffers, des groupes organisés de cybercriminels spécialisés dans le vol d’identifiants à l’aide de logiciels malveillants, généralement des stealers.

Pour diffuser leur malware aussi largement que possible, ces groupes ont formé une structure semblable à une industrie, comprenant des fournisseurs de produits et de services, ainsi que des places de marché dédiées, souvent sous forme de chaînes Telegram, pour faciliter la vente de ces identifiants. L’apparition de ces groupes illustre comment l’écosystème du vol d’identifiants s’adapte à la professionnalisation croissante des activités cybercriminelles.

Traffers in 2025

Nous avons déjà mentionné que les attaques par ransomware allaient constituer le plat principal de notre menu pour 2025, ce qui signifie qu’elles seront probablement les attaques les plus fréquentes et les plus dévastatrices. Nous n’avons aucun doute non plus que les identifiants volés pour des comptes valides seront l’ingrédient principal de ce plat, ce qui implique que ces données personnelles seront à l’origine non seulement de ces attaques par ransomware, mais aussi de nombreux autres types d’attaques.

L’augmentation de l’utilisation de ces identifiants volés, combinée à la professionnalisation du cybercrime grâce aux modèles commerciaux “as-a-service”, a encouragé les cybercriminels à se spécialiser dans la compromission des identifiants, dans le seul but d’agir comme intermédiaires entre la victime et les acteurs qui poursuivront la compromission par des attaques ultérieures.

Parmi les diverses méthodes de vol d’identifiants, le recours à des logiciels malveillants de type infostealer reste l’un des plus courants, et c’est donc ce que les groupes de traffers distribuent principalement. Bien que certaines familles de malwares, comme RedLine ou Raccoon Stealer, soient restées pendant un certain temps les préférées en raison de leurs capacités, elles ont également attiré l’attention des agences de répression. Pour combler le vide laissé par la disparition de certains de ces grands noms, de nombreuses nouvelles familles de malwares continuent d’être développées et promues dans les forums clandestins, offrant ainsi à la communauté des traffers de nombreuses options pour poursuivre leurs opérations très lucratives à l’avenir.

Comment rester en sécurité en 2025

Contrairement aux groupes d’espionnage traditionnels et stables qui tendent à persister dans le temps, nous avons constaté que ceux qui peuplent l’écosystème clandestin possèdent certaines caractéristiques et s’appuient sur des méthodes qui les rendent plus volatils et imprévisibles. Bien que la menace qu’ils représentent demeure, les acteurs et les groupes varient souvent, que ce soit à cause d’une opération des forces de l’ordre, d’une arnaque à la sortie (exit scam), ou de désaccords internes qui entraînent la dissolution du groupe.

C’est pourquoi identifier des acteurs de menace spécifiques qui représenteront un danger en 2025 peut sembler une tâche impossible. Il est probable que plusieurs acteurs et techniques qui feront les gros titres de la cybersécurité l’année prochaine ne soient pas encore connus. Cependant, nous pouvons être sûrs que les trois menaces mises en avant dans cet article resteront des problèmes récurrents.

Vous souhaitez savoir comment notre équipe de renseignement sur les menaces peut aider votre organisation ? Contactez-nous ici.