Opération Magnus : Analyse des réactions de la communauté cybercriminelle

La coopération internationale est devenue essentielle pour perturber les activités des acteurs malveillants du cybercrime. Un exemple marquant de cette synergie mondiale est « l’Opération Magnus », qui a démontré l’efficacité de la collaboration internationale face à des menaces sophistiquées.

En démantelant l’infrastructure des cybercriminels et en exposant leurs principaux acteurs, l’Opération Magnus a non seulement porté un coup sévère à leurs activités, mais a également suscité une onde de choc au sein des forums clandestins et des communautés du dark web. Cet article examine l’ampleur de cette opération, les réactions dans le milieu cybercriminel, ainsi que les répercussions pour l’avenir de la lutte contre le cybercrime.

Qu’est-ce que l’Opération Magnus ?

Eurojust a coordonné une opération mondiale, baptisée Opération Magnus, visant à démanteler les logiciels de vol d’informations RedLine et META. Menée par les autorités des Pays-Bas, des États-Unis, de la Belgique, du Portugal, du Royaume-Uni et de l’Australie, cette opération a permis de fermer trois serveurs aux Pays-Bas, de saisir deux noms de domaine et de rendre publiques des accusations aux États-Unis, avec deux arrestations effectuées en Belgique.

L’opération a révélé l’existence de plus de 1 200 serveurs infectés par des logiciels malveillants dans de nombreux pays. Les autorités belges ont ensuite démantelé les canaux de communication associés, tandis que l’entreprise ESET a lancé un outil permettant aux victimes potentielles de vérifier si leurs données ont été compromises et de recevoir des conseils pour se protéger.

Par ailleurs, les États-Unis ont annoncé des accusations contre Maxim Rudometov, développeur et administrateur de RedLine, l’accusant de fraude, de complot et de blanchiment d’argent.

Une opération des forces de l’ordre annoncée sur des forums clandestins

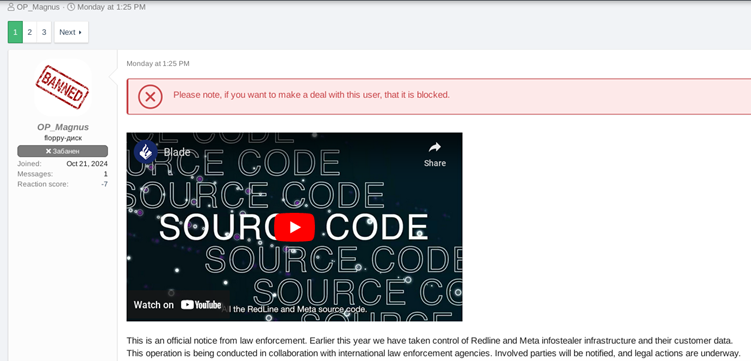

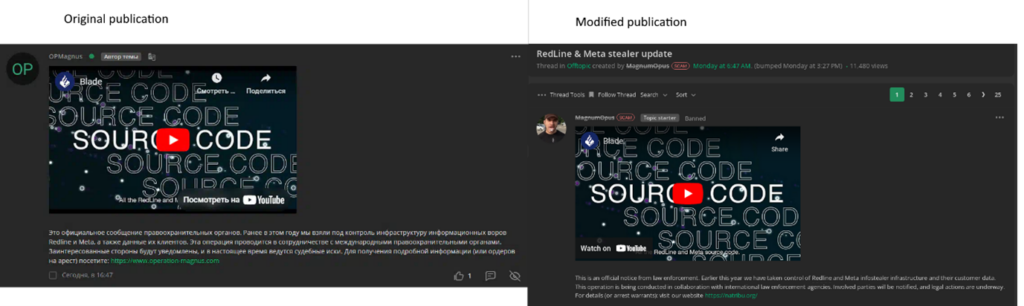

Le 28 octobre 2024, plusieurs forums clandestins ont découvert un nouveau fil de discussion annonçant que l’Opération Magnus était menée par des autorités internationales de lutte contre le crime. L’annonce aurait été faite par les autorités sous le pseudonyme “OP_Magnus,” spécialement créé pour cette occasion.

Un autre compte a été créé sur le forum clandestin Lolz Guru ; cependant, le compte et la publication ont été modifiés avec une image de profil, un nom d’utilisateur et un lien différents, vraisemblablement pour tourner en dérision les autorités de maintien de l’ordre.

En réaction, de nombreux utilisateurs des forums ont également publié le même message copié-collé, traduit automatiquement depuis le russe original, afin d’éviter toute responsabilité et d’échapper à d’éventuelles poursuites judiciaires.

En cas d’enquête menée par une structure fédérale ou toute organisation similaire, je n’ai aucun lien avec ce forum ni avec les personnes qui y participent. J’ignore comment j’ai pu me retrouver ici, peut-être ai-je été ajouté par un tiers. Je ne soutiens aucune des actions des membres de ce forum. Tout ce que j’ai posté ici est purement satirique et sera considéré comme tel devant un tribunal. Je n’ai commis aucun crime et suis un simple observateur innocent.

Ce message pourrait avoir été publié soit comme une plaisanterie, soit comme une tentative sérieuse, bien que désespérée, d’échapper à une enquête criminelle.

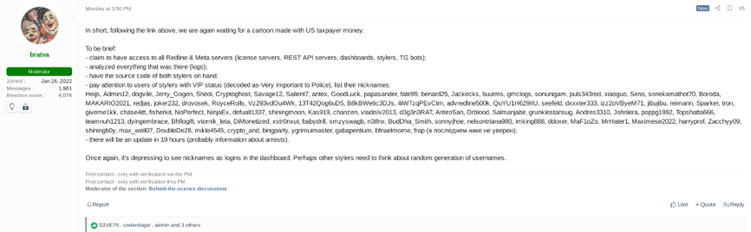

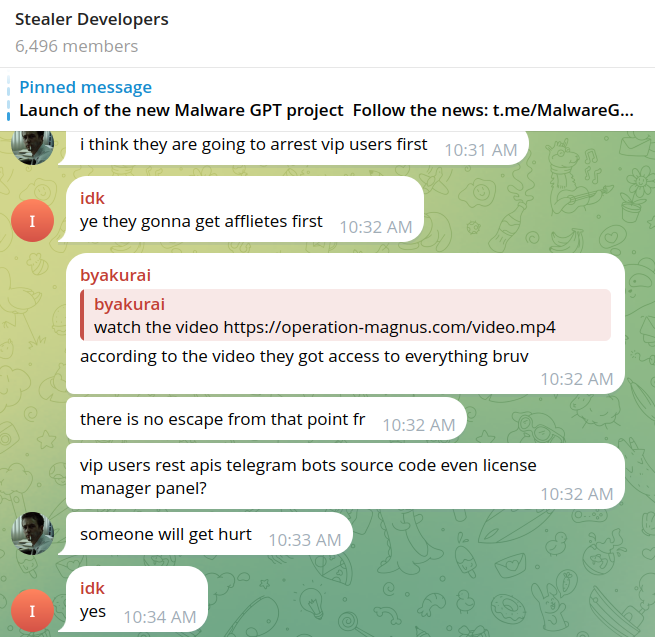

Exposition des utilisateurs VIP de RedLine

L’un des aspects les plus marquants de l’Opération Magnus est que les forces de l’ordre ont publié une vidéo sur le site officiel https://www.operation-magnus.com/ énumérant les noms des utilisateurs VIP du malware de vol d’informations RedLine – VIP signifiant dans ce cas « Très Important pour la Police » selon la vidéo.

Cette liste a suscité une vive inquiétude parmi les utilisateurs des forums clandestins. Certains ont confirmé l’authenticité des pseudonymes mentionnés dans la vidéo, ce qui laisse entrevoir des conséquences légales potentielles non seulement pour les développeurs et vendeurs de RedLine, mais aussi pour les clients qui l’ont utilisé pour mener des campagnes de vol de données. La crainte d’être exposé a résonné profondément dans le monde cybercriminel, menant à des discussions sur la nécessité d’un renforcement de la sécurité opérationnelle.

Critiques et préoccupations en matière d’OPSEC

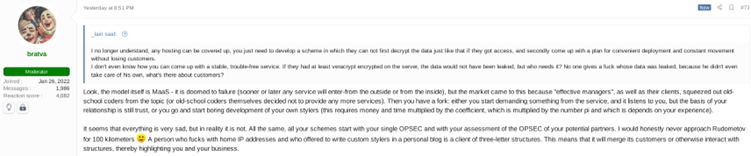

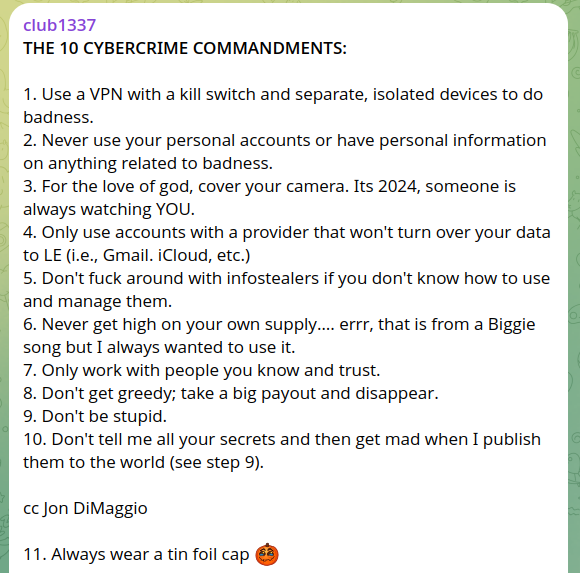

Le succès de l’opération a également suscité de vives critiques au sein de la communauté cybercriminelle. De nombreux utilisateurs ont ouvertement reproché au développeur de RedLine ses pratiques d’OPSEC insuffisantes, qu’ils considèrent responsables du succès de l’opération et de leur exposition subséquente.

Ces critiques ont alimenté des discussions sur les moyens d’améliorer la sécurité personnelle et collective. Les utilisateurs des forums ont débattu de stratégies pour échapper à la détection et éviter le sort de leurs pairs, explorant de nouvelles méthodes pour dissimuler leurs identités et activités en ligne.

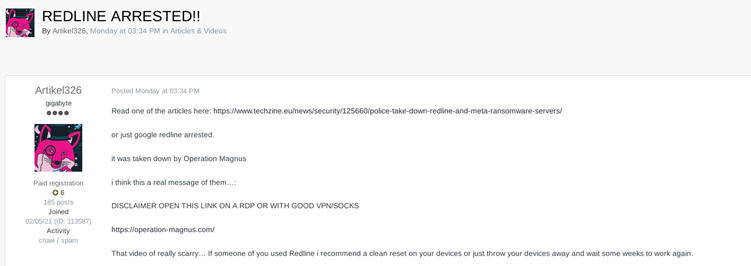

Sur le forum clandestin de haut niveau russophone Exploit, un utilisateur nommé “Artikel326” a ouvert un fil pour partager des informations sur l’arrestation du développeur de RedLine.

Discussions sur Telegram

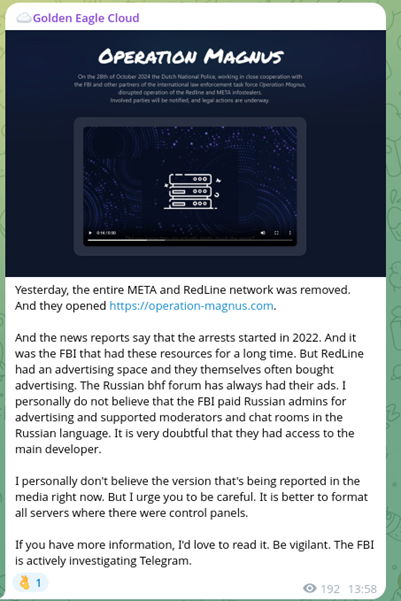

Les répercussions de l’Opération Magnus se sont également fait sentir sur Telegram, une plateforme prisée pour la communication cybercriminelle. Des chaînes dédiées au commerce de données d’identification et au développement de stealers ont résonné de discussions allant d’avertissements urgents à des commentaires désinvoltes.

Que pouvons-nous apprendre de la réaction de la communauté cybercriminelle ?

En démantelant RedLine et META et en exposant les utilisateurs VIP, l’opération a envoyé un message clair : non seulement les développeurs, mais aussi les clients qui profitent de ces outils sont à la portée de la loi. Cette opération met en lumière les vulnérabilités du modèle de malware en tant que service (MaaS), signalant une pression accrue sur les entreprises cybercriminelles.

L’Opération Magnus a suscité des réactions notables au sein des communautés cybercriminelles. Les publications sur les forums clandestins et les discussions dans les canaux Telegram révèlent une inquiétude généralisée parmi les utilisateurs, qui se sont empressés de réévaluer leur sécurité opérationnelle (OPSEC) et de minimiser les risques. Ces échanges, allant de plaisanteries à des réinitialisations urgentes de dispositifs et des recommandations de nouvelles pratiques d’OPSEC, illustrent l’effet de perturbation qu’exercent de telles opérations sur les réseaux illicites.

À ces préoccupations s’ajoutent les récentes informations sur une possible collaboration de Telegram avec les forces de l’ordre pour fournir des informations sur les utilisateurs impliqués dans des activités illégales, amplifiant encore les inquiétudes. Les criminels pourraient être de plus en plus tentés de se tourner vers des plateformes plus décentralisées ou moins connues, d’adapter leurs méthodes de communication et de reconfigurer la gestion de leurs réseaux. L’impact combiné de ces actions répressives et de la coopération possible des principaux services de communication pourrait ainsi favoriser, à court terme, un paysage cybercriminel plus prudent et fragmenté.

Vous souhaitez plus de renseignements sur les menaces ?

Commencez avec Threat Compass pour accéder aux dernières informations exploitables fournies par notre équipe d’analystes de renommée mondiale. Demandez une démonstration en direct ici.